Главная / Блог / От теории к практике: топ платформ по кибербезопасности

От теории к практике: топ платформ по кибербезопасности

Введение

Каждый человек, который начинает свой путь в мире информационной безопасности, после прочтения огромного количества теории рано или поздно задумывается: пора переходить к практике. Но как делать это законно? Ведь мы все знаем, что тестирование чужой инфраструктуры без разрешения — это нарушение закона.

Инфраструктура — это совокупность взаимосвязанных обслуживающих структур и объектов, обеспечивающих функционирование информационных систем.

Именно в этот момент новичок сталкивается с миром киберполигонов и учебных лабораторий. Эти платформы позволяют легально и безопасно развивать практические навыки в условиях, приближенных к реальности. Давайте разберем, какие бывают варианты и чем они отличаются друг от друга.

Онлайн-лаборатории и тренажеры

Одним из самых популярных и доступных способов для практики являются онлайн-платформы. Они предоставляют готовую инфраструктуру, задачи и сценарии, которые можно решать прямо в браузере. Также именно онлайн-платформы позволяют получить доступ к максимально обширному числу задач по максимально широкому списку тем в ИБ. Давайте разберем главных представителей данной ниши.

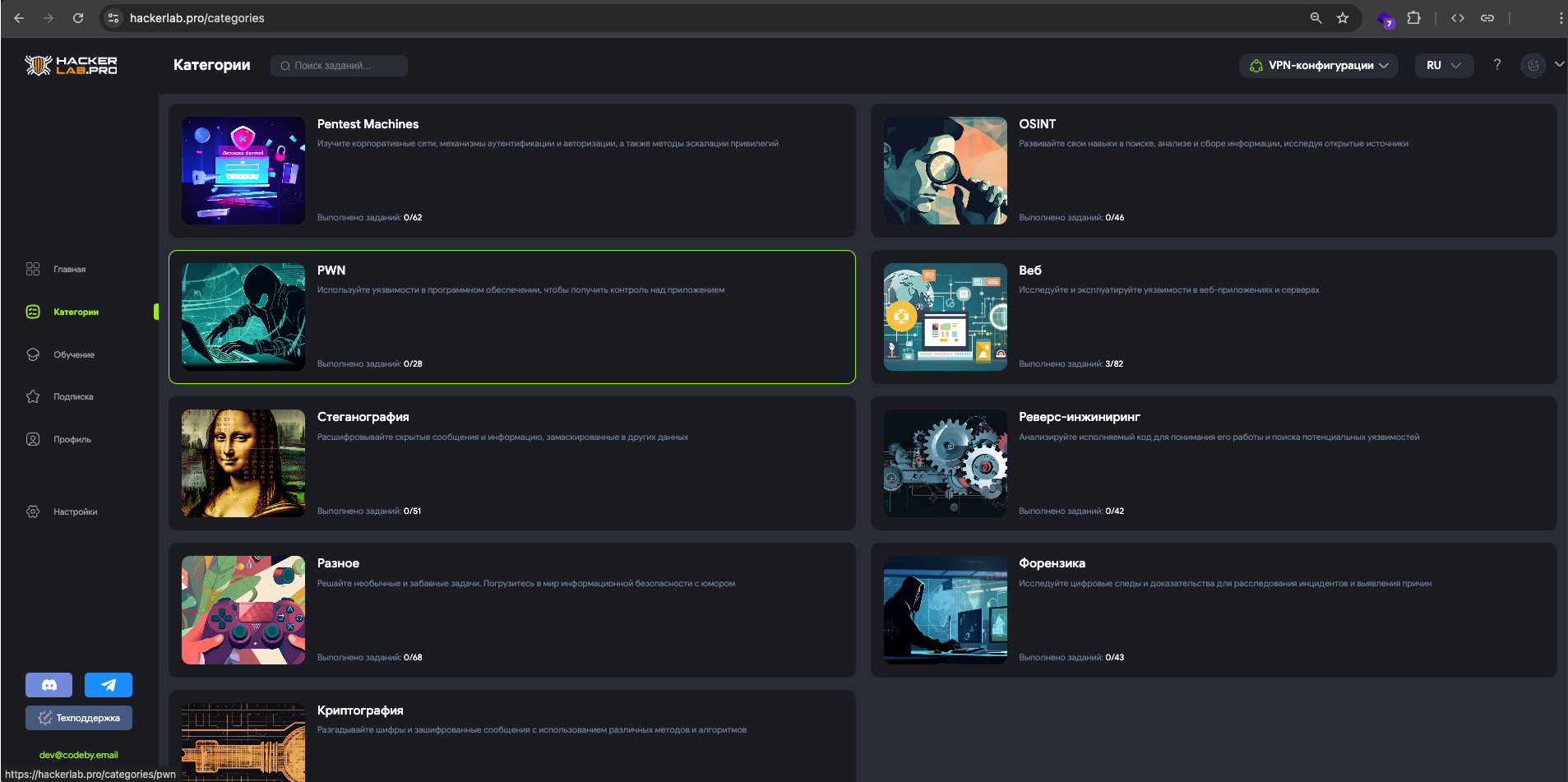

1. HackerLab - одна из крупнейших практических лабораторий по информационной безопасности в СНГ. Платформа предлагает более 500 заданий по ключевым направлениям ИБ: от классических CTF-форматов (web, OSINT, PWN, реверс, криптография) до полноценных лабораторий (Pentest Machines) - симуляций реальных корпоративных систем, в которых нужно последовательно выявлять и эксплуатировать уязвимости для получения полного контроля над инфраструктурой.

Особенности:

- Собственная разработка Codeby без использования стороннего ПО.

- Русскоязычный интерфейс, авторские write-up’ы и поддержка пользователей.

- Более 500 заданий, включая пошаговые практики и сложные инфраструктурные сценарии.

- Используется для личной подготовки, корпоративных тренингов и подготовки к CTF-турнирам.

- Низкий порог вхождения.

2. Standoff Hackbase - это обучающая платформа, разработанная командой Positive Technologies, созданная на базе одноименного соревнования по кибербезопасности — Standoff. Платформа предлагает уникальные сценарии, основанные на моделировании реальных корпоративных инфраструктур.

Особенности:

- Практика в условиях, максимально приближенных к реальному Red Team/Blue Team взаимодействию.

- Отработка атак на АСУ ТП, Active Directory, внутренние сервисы и веб-приложения.

- Возможность участвовать как индивидуально, так и в команде.

- Хорошо подходит для подготовки к соревнованиям и корпоративного обучения.

- Standoff Hackbase подойдет тем, кто хочет не просто решать CTF-задачи, а учиться строить и атаковать полноценные инфраструктуры.

3. TryHackMe — отличная платформа для начинающих. Ее главная фишка — пошаговые обучающие сценарии, которые не просто дают задачу, но и объясняют, как ее решать. Здесь можно изучать теорию и тут же применять ее на практике. Все задачи делятся на три большие категории Red, Blue, Purple Team

Подходит для:

- Изучения основ операционных систем.

- Практики работы с Metasploit, Burp Suite и другими инструментами.

- Понимания сетевых атак и защиты.

- Есть бесплатный доступ, но платная подписка открывает больше контента и приватные комнаты.

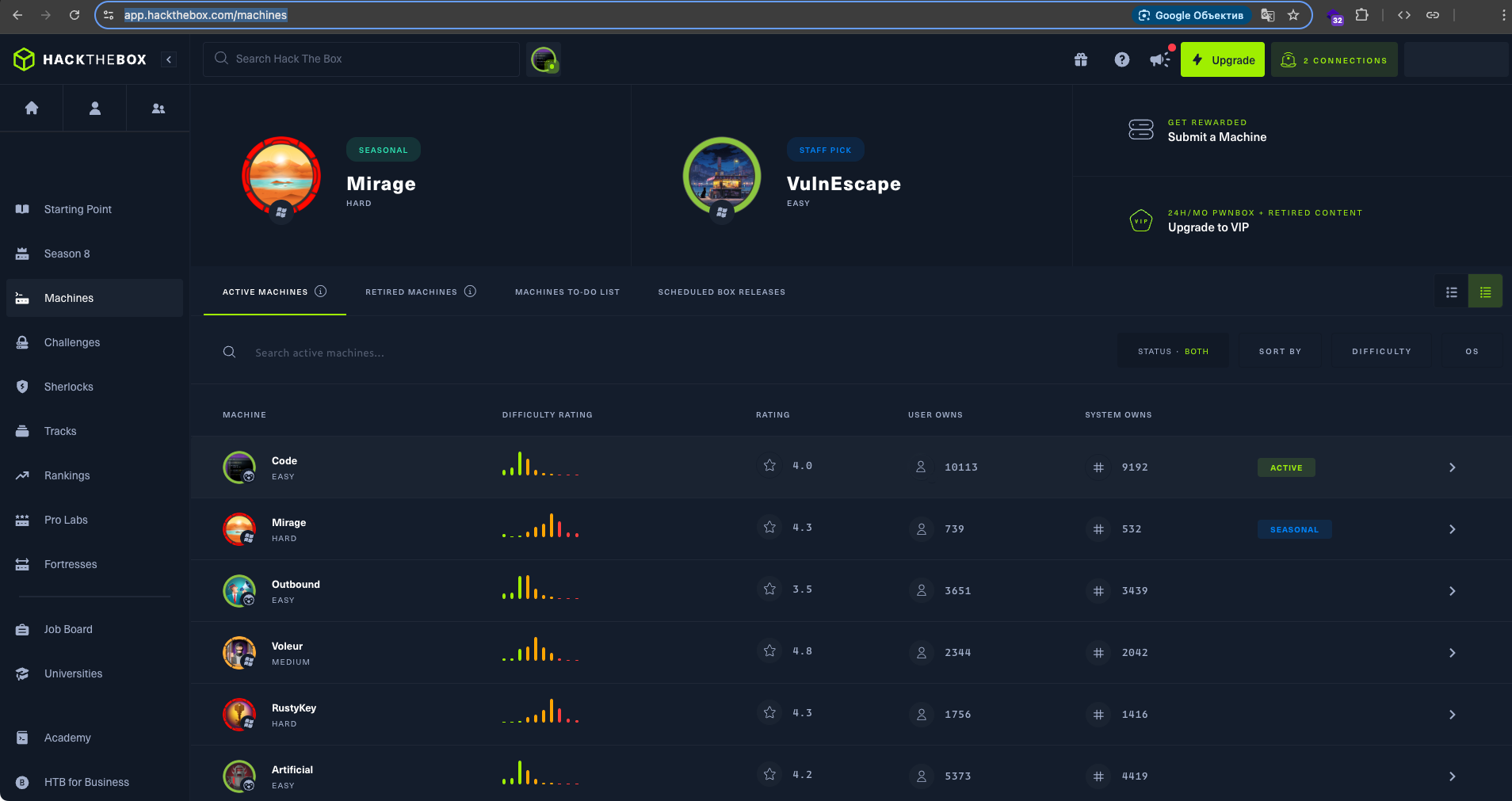

4. HackTheBox - одна из самых продвинутых платформ. Здесь меньше обучающих материалов, но больше реалистичных машин. Идеально подходит тем, кто хочет оттачивать навыки в условиях, приближенных к реальной работе пентестера.

Особенности:

- Огромное количество "машин" с реальными уязвимостями.

- Разделение на категории: веб, реверс, криптография, forensics и др.

- Сертификация (HTB Academy, CPTS, CBBH и др.).

- CTF и соревнования между участниками.

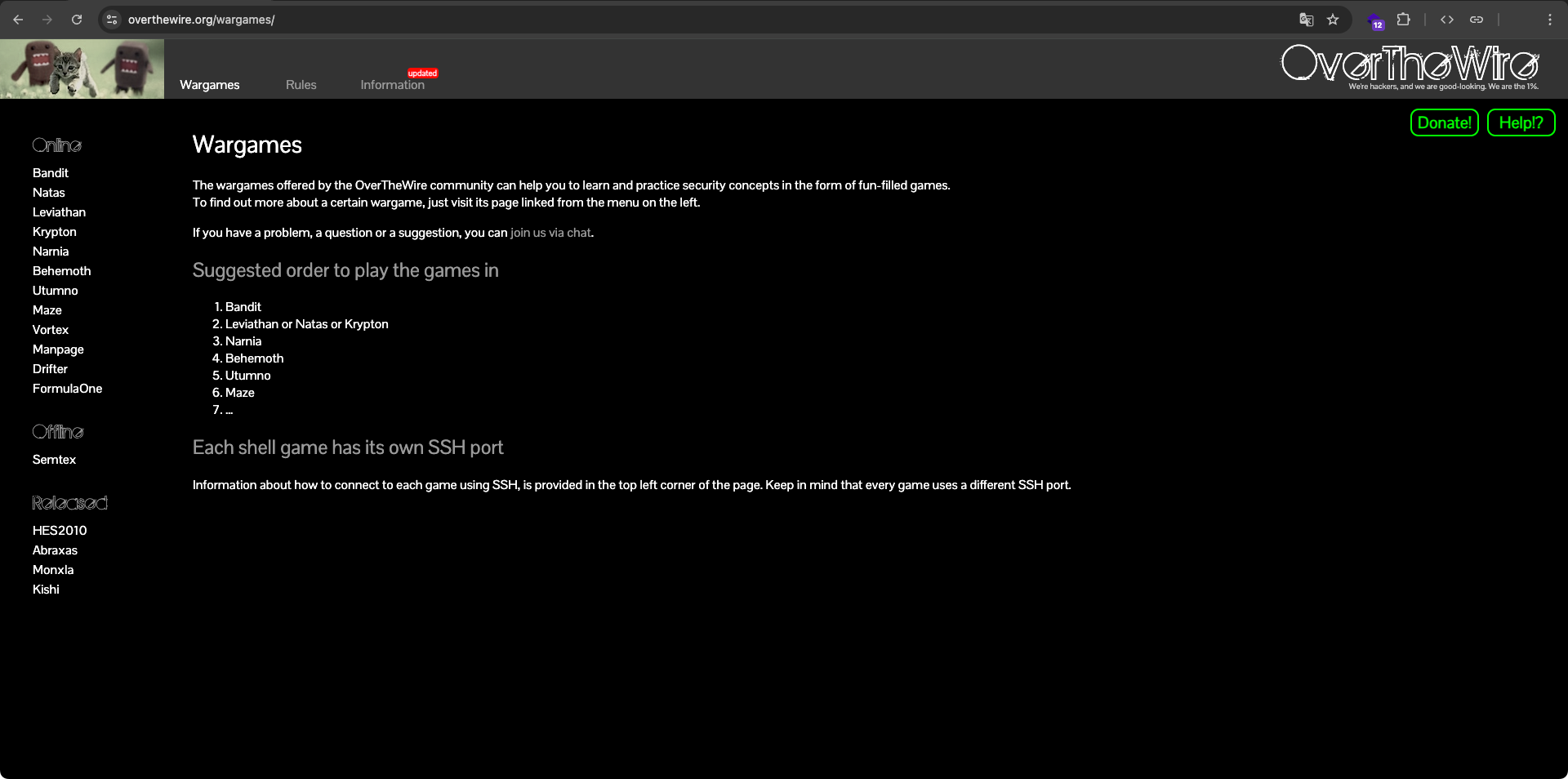

5. OverTheWire - если ты только начинаешь и хочешь научиться работать в терминале, понимать базовую безопасность Linux-систем, OverTheWire — отличный старт. Здесь нет красивого интерфейса, но есть глубокое погружение в суть.

| Платформа | Уровень сложности | Формат обучения | Категории / Темы | Особенности |

|---|---|---|---|---|

| HackerLab | Новички и профи | Задачи и сценарии | Pentest Machines, OSINT, PWN, Web, Стеганография, Реверс, Форензика, Криптография и др. | Огромный выбор категорий и задач разного уровня сложности, реалистичные машины, соревнования, обучение с нуля, пошаговые инструкции |

| Standoff Hackbase | Средний / Продвинутый | Моделирование атак | Red Team / Blue Team, АСУ ТП, Active Directory, внутренние сервисы, веб-приложения | Реалистичные сценарии, командная работа, корпоративная инфраструктура |

| TryHackMe | Новички и продолжающие | Обучающие модули + практика | Red, Blue, Purple Team, ОС, Metasploit, Burp Suite, сетевые атаки и защита | Пошаговые инструкции, обучение с нуля, приватные комнаты |

| HackTheBox | Продвинутые | Задачи + CTF | Web, Reverse, Crypto, Forensics и др. | Реалистичные машины, сертификация, соревнования |

| OverTheWire | Новички | Задачи в терминале | Базовая безопасность Linux, терминал | Минимализм, фокус на базовую безопасность |

| Root Me | Новички и средний уровень | Веб-интерфейс + терминал | Веб, криптография, PWN, OSINT, физическая безопасность, реверс, сетевая безопасность | Доступность, международное сообщество |

| PortSwigger Web Security Academy | Новички и профи | Теория + интерактивные задачи | Веб-безопасность: XSS, SQLi, CSRF, authentication и др. | Глубокое обучение веб-безопасности с теорией |

| BlueTeam Labs Online | Начинающие и Blue Team | Практика защиты | Анализ журналов, сетевой трафик, расследования инцидентов | Сценарии для SOC и расследований, синяя команда |

Локальные лаборатории для практики в ИБ

Если онлайн-платформы удобны своей доступностью и готовыми сценариями, то локальные лаборатории позволяют создавать собственные, гибко настраиваемые тренировочные стенды. Это идеальный выбор для тех, кто хочет глубже разобраться в устройствах сетей, операционных систем и взаимодействии компонентов.

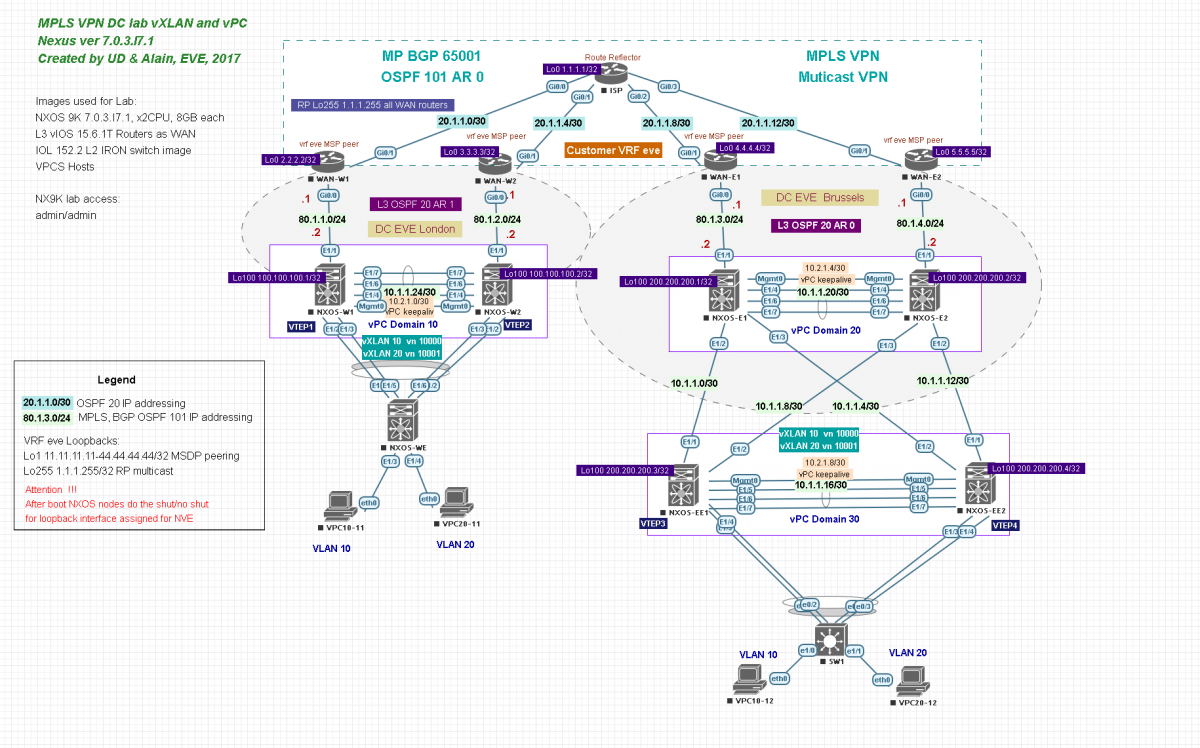

EVE-NG (Emulated Virtual Environment Next Generation) — это мощная эмуляционная среда, предназначенная для построения сетевых и кибербезопасных стендов. В отличие от онлайн-платформ, здесь все зависит от вас: вы создаете топологию, импортируете образы виртуальных машин и соединяете их, как вам нужно. Если вы не уверены в своих знаниях сетей, лучше сначала их подтянуть - вот хороший разбор основ для начинающих.

Платформа поддерживает интеграцию с большим количеством систем: от Kali Linux и Metasploitable до Cisco IOS и Windows Server. Благодаря этому EVE-NG стала стандартом де-факто среди тех, кто готовится к серьезным экзаменам вроде OSCP, CEH, CCNP и других. Особенно она полезна для построения стендов, имитирующих взаимодействие Red и Blue Team — с атакующими, защитными и целевыми машинами.

Интерфейс полностью веб-ориентированный, работает из браузера. Вы можете сохранять сценарии, запускать их повторно, делиться топологиями с коллегами и даже создавать тренажеры для командной подготовки.

bWAPP (Buggy Web Application) — это уязвимое веб-приложение, созданное специально для изучения уязвимостей и отработки навыков веб-пентеста. В отличие от “игровых” CTF, здесь вас не ограничивают в подходах, а предоставляют удобную платформу, на которой собрано более 100 видов уязвимостей: от XSS и SQL-инъекций до XML-бомб и атак на бизнес-логику.

Развертывание bWAPP максимально простое — можно использовать локальный сервер вроде XAMPP, Docker-контейнер или виртуальную машину. Интерфейс простой, понятный, не перегружен лишним. Именно поэтому bWAPP часто используют в учебных заведениях и курсах по ИБ.

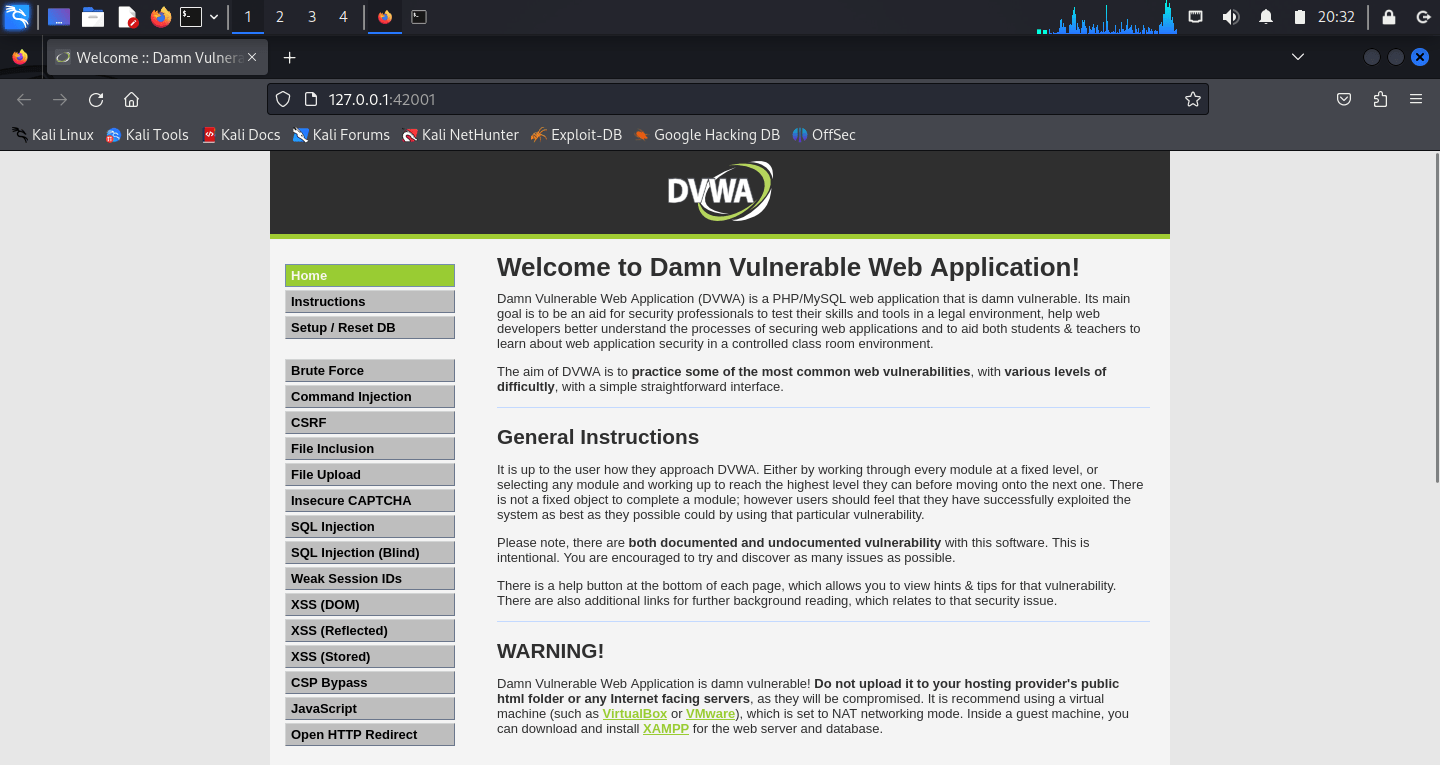

DVWA (Damn Vulnerable Web Application) — еще одно уязвимое веб-приложение, ориентированное на изучение типичных атак и защитных механизмов. DVWA легче и проще, чем bWAPP, и потому идеально подходит для самых первых шагов в веб-безопасности.

Приложение поддерживает настройку уровня сложности задач, что позволяет сначала потренироваться на простом варианте, а затем усложнить и проверить свои знания. В интерфейсе есть задачи по XSS, SQLi, Brute Force, CSRF и другим классическим темам из OWASP Top 10.

DVWA разворачивается на любом LAMP-сервере или через Docker. Это отличный стартовый инструмент для всех, кто только начал разбираться в веб-уязвимостях и хочет перейти от теории к практике.

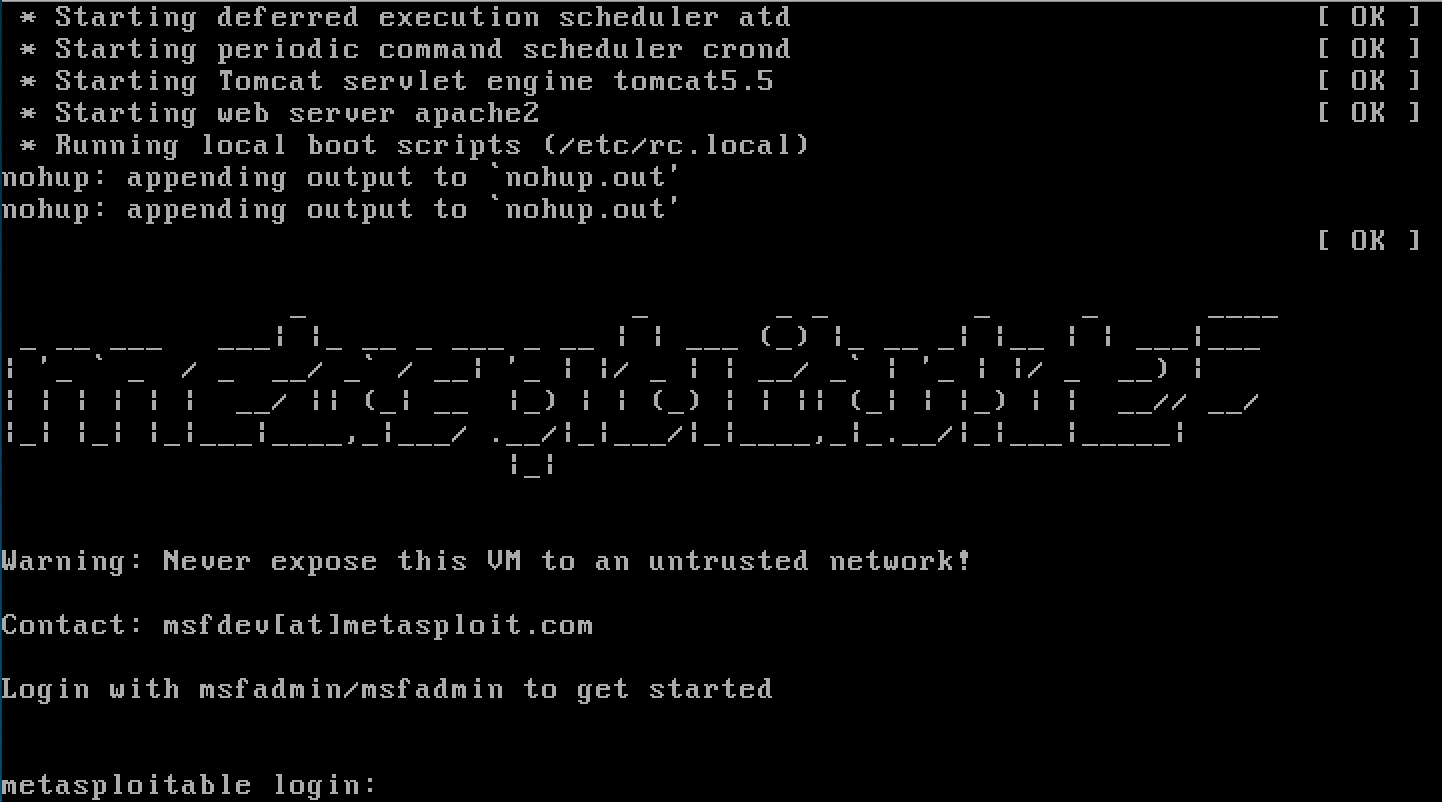

Metasploitable — это серия уязвимых виртуальных машин, созданных для работы с фреймворком Metasploit. Самая популярная версия — Metasploitable 2 — содержит десятки известных уязвимостей, от FTP-серверов до веб-приложений. Более новая версия, Metasploitable 3, построена на базе Windows, и требует больше ресурсов, но предлагает более реалистичный опыт.

Эти машины отлично подходят для:

- изучения основ эксплуатации уязвимостей.

- отработки сканирования и получения доступа.

- тестирования скриптов и создания собственных эксплойтов.

Они не содержат встроенного обучения — здесь пользователь сам должен искать, сканировать и атаковать. Именно этим Metasploitable так полезна для тех, кто хочет прокачать реальные навыки по тестированию.

Заключение

Путь в информационную безопасность невозможно пройти, ограничившись одной лишь теорией. Практика — это не просто дополнительный элемент, а ключевой фактор, определяющий рост специалиста. Онлайн-платформы предлагают удобный и быстрый старт с готовыми задачами и обучающими модулями, в то время как локальные лаборатории раскрывают весь потенциал свободы и гибкости — от настройки собственных топологий до отработки реалистичных атак.

Выбор между ними зависит от ваших целей: изучаете ли вы основы, готовитесь к сертификации, работаете над реальными кейсами или просто хотите ежедневно совершенствовать свои навыки. Лучший подход — комбинировать оба мира: учиться на пошаговых курсах, тренироваться в CTF, а затем строить собственные инфраструктуры и искать уязвимости на “боевых” стендах.

Чем глубже вы погружаетесь в практику, тем яснее становится суть всех тех аббревиатур, протоколов и механизмов, которые раньше казались непонятными. А с этим приходит и самое важное — настоящее понимание безопасности.

Начинайте с малого, изучайте каждый уровень, и вскоре вы сможете не только защищать системы, но и уверенно находить их слабые места.