Главная / Блог / Топ-5 уязвимостей Active Directory, которые мы находим почти в каждой компании

Топ-5 уязвимостей Active Directory, которые мы находим почти в каждой компании

Знаете ли вы, что простая конфигурационная ошибка в Active Directory может стать входным билетом злоумышленника в вашу сеть? Такие уязвимости мы видим почти в каждой компании.

Введение

Active Directory (AD) — ключевая технология, на которой строится инфраструктура корпоративных сетей. Упрощая управление аутентификацией и доступами, AD зачастую становится лакомым куском для злоумышленников.

В этом материале мы собрали пять самых распространенных уязвимостей Active Directory, используемых на практике — от атак с Golden Ticket до DCSync. Вы узнаете, как они работают, что делают хакеры на следующем шаге и как этого избежать.

1. Золотые билеты (Golden Ticket)

Как это работает?

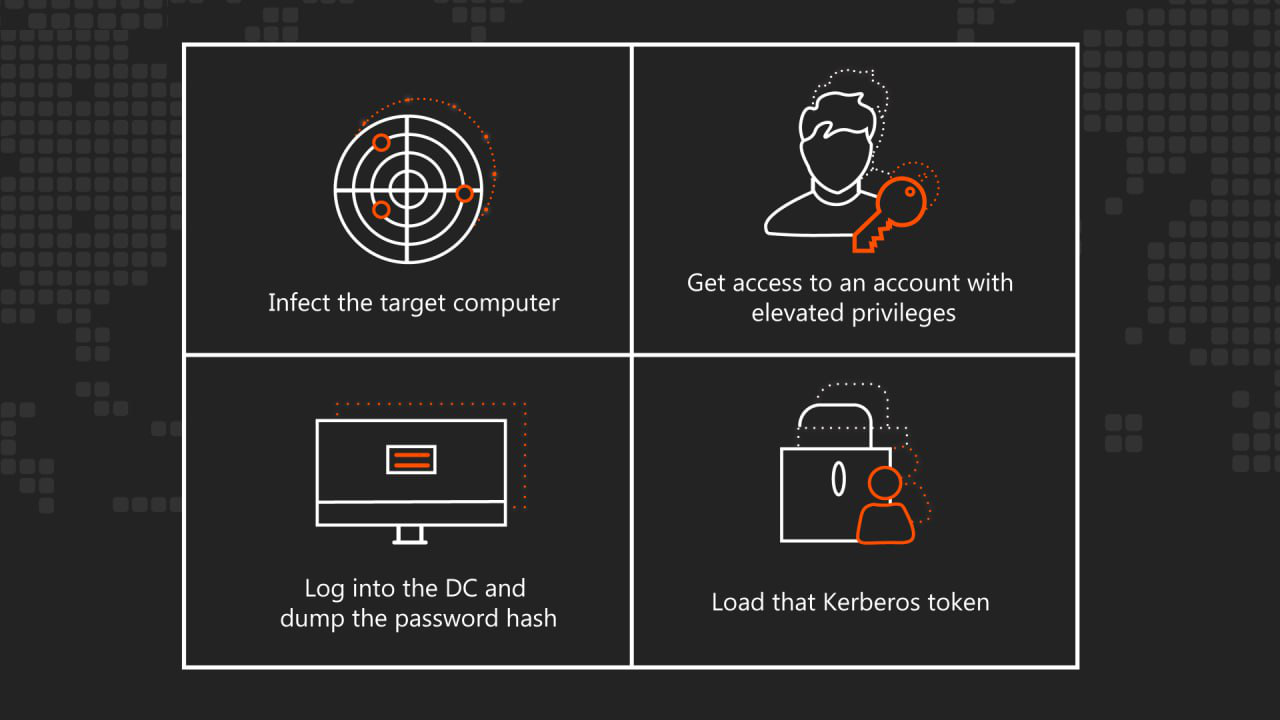

Злоумышленник получает доступ к хэшу пароля учетной записи KRBTGT — системного сервиса, выдающего Kerberos-билеты. Используя этот хэш, он создает «золотой билет», дающий полный доступ к домену без проверки сервером.

Что делает атакующий дальше?

- Создает учетные записи, невидимые для логов

- Получает доступ к критическим данным

- Использует постоянный доступ к инфраструктуре

- Подделывает билеты с любыми сроками действия, обходя двухфакторную аутентификацию

Как это выглядит на практике:

В 2023 году банк в Восточной Европе потерял контроль над своей сетью. После компрометации KRBTGT злоумышленники

мигрировали данные клиентов в течение нескольких дней, оставаясь незаметными.

Пример:

# Извлекаем хэш KRBTGT с помощью Mimikatz

Invoke-Mimikatz -Command '"lsadump::dcsync /domain:corp.local /user:krbtgt"'

# Создаем "золотой билет"

Invoke-Mimikatz -Command '"kerberos::golden /user:Administrator /domain:corp.local /sid:S-1-5-21-... /krbtgt:a9b3c... /ticket:golden.kirbi"'

Как защититься?

- Регулярно меняйте пароль учетной записи KRBTGT (2 раза подряд для полной ротации)

- Включите аудит событий 4662 (доступ к объектам) для раннего выявления проблем.

2. Уязвимости службы сертификатов AD CS

В чем проблема?

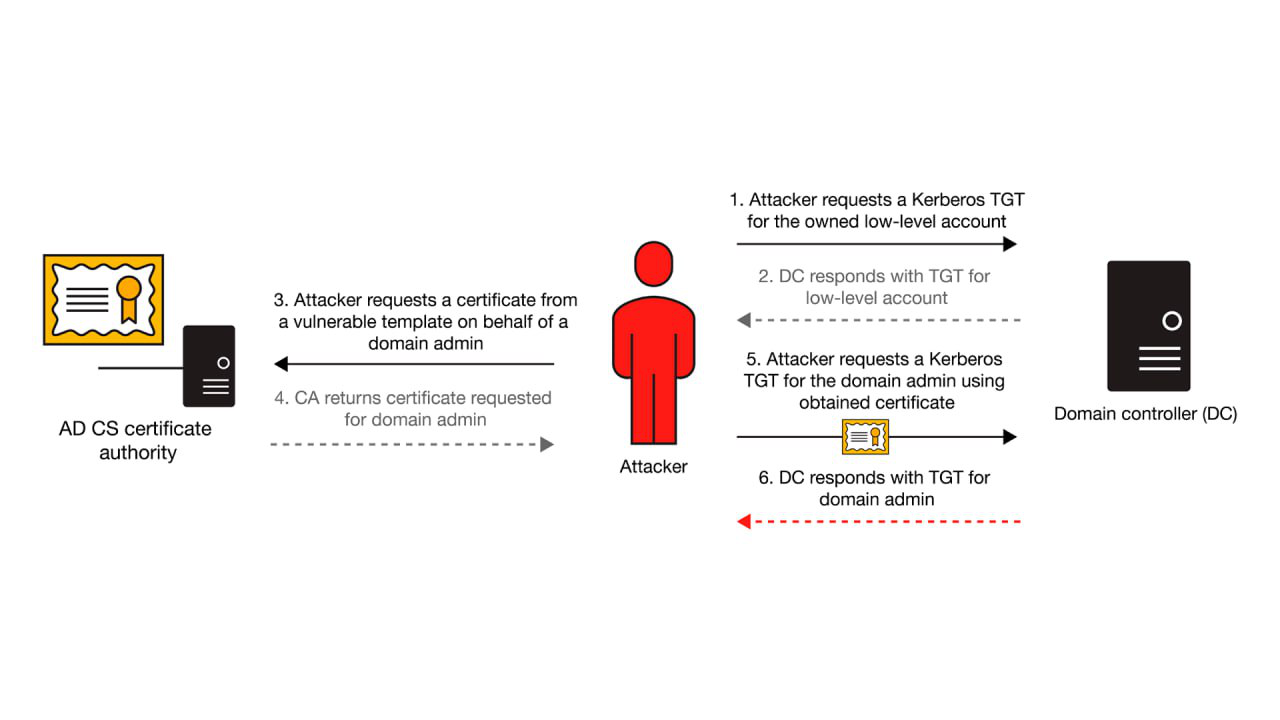

Служба AD CS, используемая для управления цифровыми сертификатами, может содержать уязвимые шаблоны. Эти шаблоны позволяют злоумышленнику успешно пройти аутентификацию, получив права администратора через сертификат.

Что делает злоумышленник дальше?

- С помощью полученного сертификата компрометирует сессии через RDP, WinRM или SMB

- Устанавливает бэкдоры в инфраструктуре

- Использует сертификаты для выполнения атак Pass-the-Ticket (PtT)

Реальный кейс:

В 2024 году ритейлер потерял 2,5 ТБ данных клиентов из-за атаки на AD CS. Злоумышленники использовали слабые

настройки шаблонов для получения администраторских привилегий.

Эксплуатация:

# Поиск уязвимых шаблонов

Certify.exe find /vulnerable

# Запрос сертификата для доменного админа

Certify.exe request /ca:ca.corp.local\corp-CA /template:VulnerableTemplate /altname:Administrator

Меры защиты

- Убедитесь, что шаблоны не используют ENROLLEE_SUPPLIES_SUBJECT

- Проверьте права на использование шаблонов и ограничьте доступ к ним

3. Pass-the-Hash (PtH)

Как это работает?

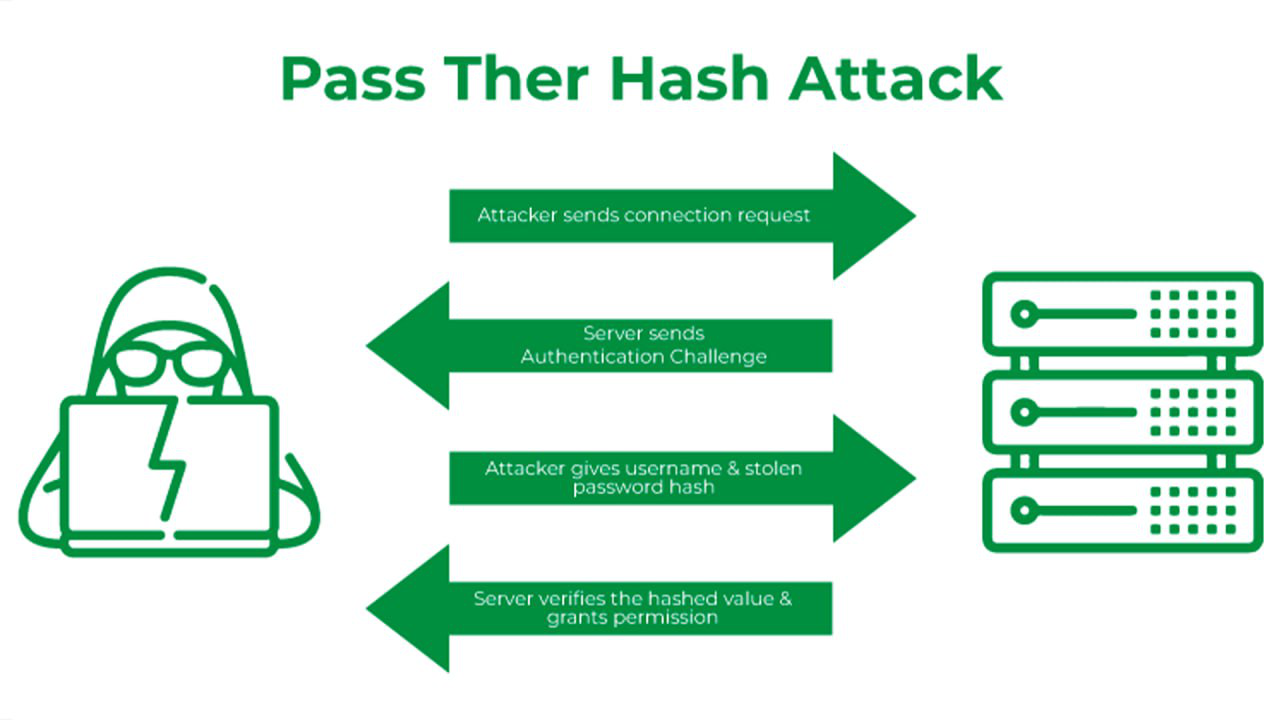

Хэши паролей NTLM, находящиеся в памяти LSASS, позволяют атакующему аутентифицироваться без знания реального пароля.

Что делает хакер дальше?

- Распространяется через SMB или SQL-службы на другие машины

- Использует полученные привилегии для внедрения эксплойтов

Пример атаки из жизни:

На одном из проектов злоумышленник с помощью PtH распространился от обычного пользователя до уровня Domain Admin

менее чем за час.

Пример

# Дамп хэшей

sekurlsa::logonpasswords

# Используем хэш для доступа к серверу

sekurlsa::pth /user:Admin /domain:corp.local /ntlm:a9b3c... /run:"cmd.exe"

Совет:

- Включите Credential Guard для защиты хэшей в памяти (учтите, что он защищает только локальные учетные записи)

- Перенастройте корпоративную инфраструктуру так, чтобы исключить использование NTLM или ограничьте его через Group Policy.

4. DCSync-атаки

Что это?

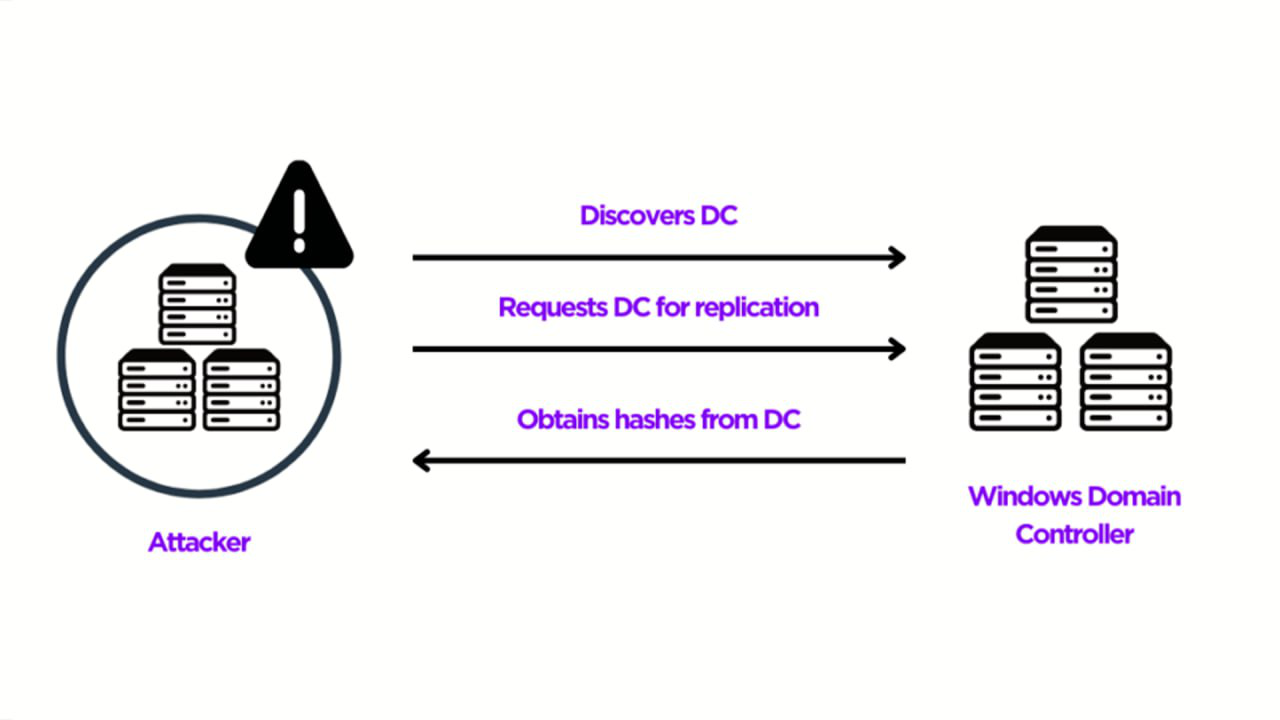

DCSync-атака позволяет злоумышленнику с правами Replicating Directory Changes выдавать себя за контроллер домена и запрашивать хэши паролей пользователей, включая администраторов.

Обычно затем атакующий делает следующее:

- Переходит к созданию Golden Ticket

- Извлекает учетные записи привилегированных пользователей

- Получает полные учетные данные для компрометации сетевой инфраструктуры

Кейс из практики:

В 2022 году группа киберпреступников проникла в инфраструктуру госучреждения и благодаря DCSync получила полный

доступ к сети.

Пример

# Выполняем DCSync

Invoke-Mimikatz -Command '"lsadump::dcsync /domain:corp.local /user:Administrator"'

Как защититься?

- Ограничьте доступ к правам Replicating Directory Changes, Replicating Directory Changes All и Replicating Directory Changes In Filtered Set

- Ручной аудит списков доступа к AD для ключевых узлов

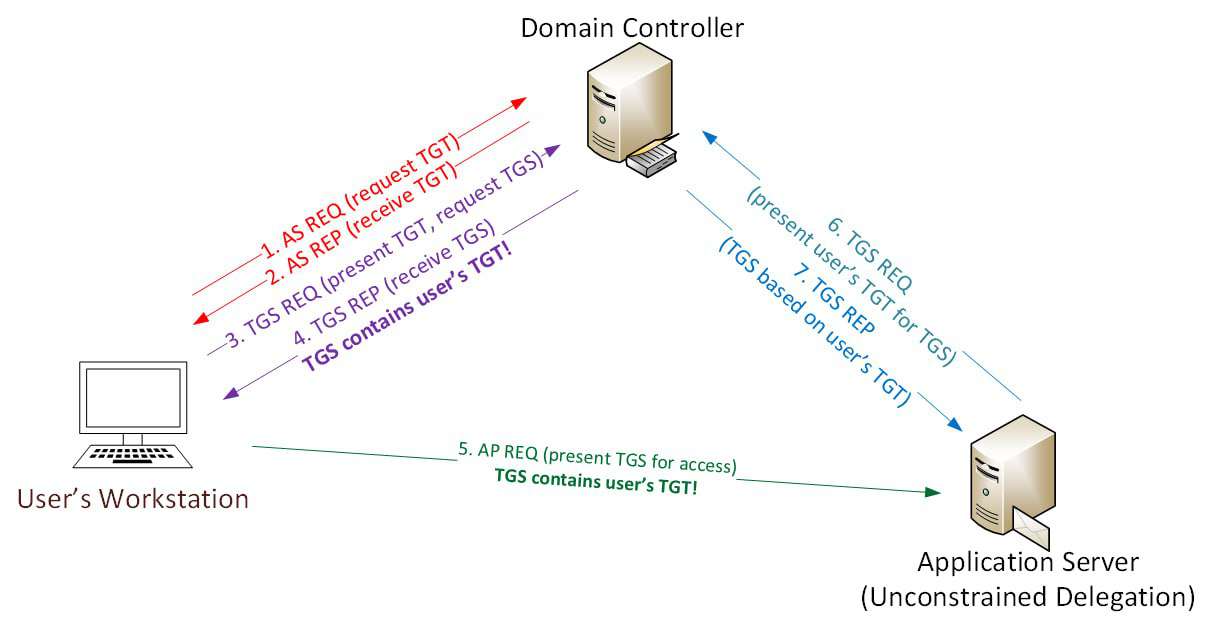

5. Неограниченное делегирование (Unconstrained Delegation)

Почему это опасно?

Сервисы с Unconstrained Delegation хранят TGT-билеты других пользователей, включая администраторов. Если хакер получает доступ к такому серверу, он может использовать эти билеты для выполнения любого действия от имени атакуемого пользователя.

Следующие шаги:

- Эскалация привилегий

- Выполнение подложных транзакций в системах, подключенных к атакуемому серверу

- Использование TGT-билетов для выполнения атак Pass-the-Ticket (PtT)

Реальный пример:

Производитель ПО был атакован через SQL-сервер с включенной делегацией. Билеты администраторов использовались для

подключения к финансовым системам компании.

Пример

# Поиск серверов с Unconstrained Delegation

Get-ADComputer -Filter {TrustedForDelegation -eq $true}

# Кража TGT через SpoolService

Rubeus.exe monitor /interval:5 /filteruser:SERVER01$

Рекомендации:

- Переведите все ресурсы на Constrained Delegation

- Отключите делегацию для узлов, где она не требуется

- Проверьте Resource-Based Constrained Delegation (RBCD) и ограничьте ее использование

Заключение

Эти уязвимости подчеркивают, как легко атакующий может получить полномасштабный доступ через ошибки в конфигурации AD.

Ваши шаги:

- Проверьте наличие описанных проблем в вашей сети.

- Ограничьте доступы и настройте аудит.

- Обучайте специалистов, чтобы держать инфраструктуру под контролем.

Часто задаваемые вопросы

Q: Как часто нужно проверять AD на уязвимости?

A: Минимум раз в квартал + после любых изменений в инфраструктуре.

Q: Какие инструменты использовать для проверки?

A: BloodHound, PingCastle, ADRecon.

Q: Можно ли полностью защититься от этих атак?

A: 100% защиты нет, но можно снизить риски на 90% через правильную конфигурацию.

Хотите научиться находить и использовать такие уязвимости в легальных пентестах? 29 мая стартует новый поток курса по тестированию AD от Codeby.