Главная / Блог / Фишинг и социальная инженерия: психология атак и методы защиты

Фишинг и социальная инженерия: психология атак и методы защиты

Данная статья подготовлена исключительно в образовательных и информационных целях в рамках темы кибербезопасности и повышения осведомленности. Вся представленная информация предназначена для законного применения

Введение

Почему одни люди с лёгкостью получают доступ к закрытой информации, а другим безоговорочно доверяют пароли? Это не магия, а наука под названием социальная инженерия — искусство управления человеческим поведением. К сожалению, этот вектор атаки часто остаётся в тени, и многие его грубо недооценивают, сосредотачиваясь на технологических средствах защиты, забывая о самом уязвимом звене — человеке. Возникает закономерный вопрос: «Как такое простое мошенничество может быть таким эффективным?».

Социальная инженерия — это совокупность техник, где главным «инструментом» является человеческое поведение, а не уязвимость в коде. Технические средства (файерволы, антивирусы, фильтры) важны, но именно человек чаще всего становится проводником атаки: от предоставления пароля до клика по вредоносной ссылке.

Психологические триггеры: кнопки, на которые нажимают мошенники

Прежде чем перейти к техникам, важно понять почему они работают. Все атаки используют фундаментальные принципы человеческой психологии. Похожие приёмы используются и в реверс‑инжиниринге — см. статью Скрипты и функции в x64dbg.

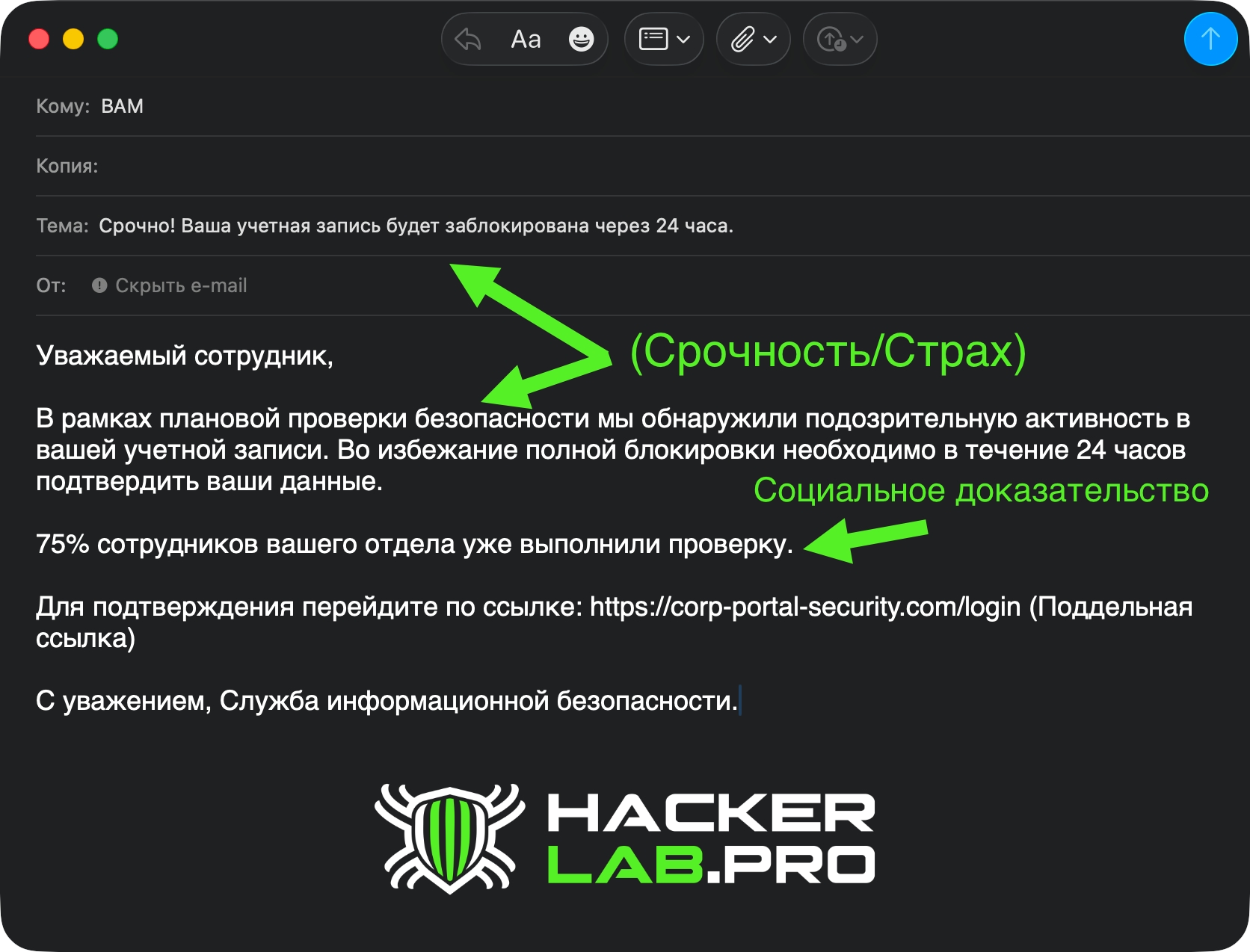

Срочность / страх потери

Как используется: сообщения создают искусственную нехватку времени — «подтвердите в течение часа», «срок истекает сегодня».

Почему работает: люди склонны принимать рискованные решения, чтобы избежать потери, и действуют импульсивно при дефиците времени.

Типичные фразы:

- «Ваш аккаунт будет заблокирован через 24 часа»

- «Не упустите вознаграждение — акция заканчивается сегодня»

Признаки фишинга: нелогичное давление времени, отсутствие деталей, ссылка вместо инструкции посетить официальный портал.

Авторитет

Как используется: атаки от имени руководителей, IT, HR, банка, налоговой.

Почему работает: люди обычно подчиняются фигурам, воспринимаемым как авторитеты

Типичные фразы:

- «От: CEO — Прошу срочно выполнить платеж»

- «ИТ-служба просит обновить данные»

Признаки фишинга: несоответствие email-адреса, отсутствие подписи или контактных данных, необычное поведение (запрос вне норм процесса).

Социальное доказательство

Как используется: «75% ваших коллег уже заполнили форму», «коллеги подтвердили» — создают давление соответствовать.

Почему работает: люди ориентируются на поведение группы, предполагая, что большинство знает лучше.

Типичные фразы:

- «Все в отделе подтвердили»

- «Ваш коллега Иван уже прошёл»

Признаки фишинга: ссылки на несуществующие внутренние ресурсы, массовые сообщения без персонализации, попытки вовлечь через внутренние чаты.

Взаимность

Как используется: мошенник делает «услугу» (подарок, бонус) и ожидает ответной реакции — пользователь готов отплатить информацией или действием.

Почему работает: норма взаимности — люди чувствуют обязательство отвечать добром за добро.

Типичные фразы:

- «Бесплатный подарок — скачайте»

- «Мы подготовили бонус только для Вас»

Признаки: неожиданные вложения/ссылки, просьбы «в знак благодарности» предоставить данные.

Последовательность

Как используется: сначала мелкая просьба (подтвердите почту), затем — большая (сдать паспортные данные).

Почему работает: люди стремятся быть последовательными со своими предыдущими действиями.

Типичные фразы:

- «Просто подтвердите этот маленький шаг…»

Признаки: серия писем с непримечательными требованиями, которые эскалируются.

Базовые техники: Узнай врага в лицо

1. Фишинг: Массовая «ловля» доверия

Что это? Массовая рассылка поддельных писем или сообщений, маскирующихся под легитимные источники (банк, соцсеть, коллега). Прямая атака на триггеры срочности и страха.

Пример письма (с разбором триггеров):

2. Претекстинг (Pretexting): Искусство легенды

Что это? Более продвинутая и целевая техника. Злоумышленник заранее придумывает правдоподобный предлог (легенду) и вживается в роль, чтобы выудить информацию. Использует авторитет и последовательность. Подобные элементы социальной инженерии нередко встречаются в заданиях на соревнованиях. Подробнее читайте в CTF‑задания 2025: от идеи до деплоя.

Знакомство с Swaks для тестовых рассылок

Swaks (Swiss Army Knife for SMTP) — это «швейцарский нож» для тестирования почтовых серверов. Он позволяет вручную отправлять письма через SMTP, подставлять заголовки, проверять работу TLS/аутентификации и даже эмулировать учебные фишинговые письма в безопасной среде.

Установить программу можно буквально одной командой. Например, в системах на базе Ubuntu достаточно выполнить sudo apt install swaks, а пользователи macOS могут воспользоваться Homebrew: brew install swaks. После установки утилита готова к работе и не требует сложной настройки.

brew install swaks

или

apt install swaksГлавное удобство Swaks заключается в том, что письмо можно «собрать» прямо из командной строки. Мы указываем получателя, подставляем адрес отправителя, формируем тему и тело письма, а затем отправляем его через выбранный SMTP-сервер. Например, простая команда может выглядеть так:

swaks \

--to test.employee@company.local \

--from "IT Support <itsupport@company.local>" \

--server smtp.company.local \

--header "Subject: [Учебно] Проверка доставки" \

--body "Это учебное письмо для проверки работы почтового шлюза."После её выполнения Swaks не просто отправит сообщение, но и выведет пошаговый лог диалога с сервером. Такой отчёт особенно полезен для отладки: видно, как сервер принимает команду MAIL FROM, реагирует на RCPT TO, обрабатывает заголовки и тело письма. Кроме текста, в письме можно использовать заранее подготовленные шаблоны или даже прикреплять вложения. Для этого достаточно передать в команду параметры --body (указав путь к текстовому файлу) и --attach (путь к приложению). Такой подход позволяет проводить более реалистичные тренировки: например, имитировать рассылку с «важным документом» и затем обсуждать с сотрудниками, почему нельзя открывать неизвестные вложения.

swaks \

--to staff@company.local \

--from "security@company.local" \

--server smtp.company.local \

--header "Subject: [Учебно] Важная информация" \

--body ./templates/warning.txt \

--attach ./attachments/safe_guide.pdfЗаключение

Фишинг и другие приёмы социальной инженерии остаются одними из самых опасных угроз для организаций любого масштаба. Главная причина их эффективности проста: они эксплуатируют человеческую психологию, а не технические уязвимости. Даже самые современные системы защиты не смогут гарантировать безопасность, если сотрудник поддастся на уловку и сам откроет злоумышленнику дверь.

Поэтому борьба с фишингом невозможна только силами технологий. Антивирусы, фильтры и почтовые шлюзы снижают количество опасных писем, но окончательное решение всегда принимает человек. Именно поэтому ключевым элементом защиты становится культура безопасности: регулярное обучение, практика на реальных примерах, тренировки в виде учебных рассылок и готовность сотрудников задавать вопросы, а не действовать импульсивно.