Главная / Блог / Пентест веб-приложений: 6 лучших инструментов для старта

Пентест веб-приложений: 6 лучших инструментов для старта

Сегодня большая часть сервисов в интернете — это веб.

Поисковики, доставка еды, маркетплейсы, банки, госуслуги, даже школьные дневники — всё работает через браузер.

Чтобы представить пользователю максимум информации, задействуется настоящий зоопарк технологий. Кто– то пишет сайты с нуля — по незнанию или из принципов. Кто– то использует фреймворки — лишь бы выглядело прилично. Flask и Django на Python, Spring для Java, Laravel для PHP — каждый предлагает готовые решения.

Пользователи становятся всё требовательнее: они хотят:

- красивую авторизацию,

- интерактив,

- онлайн–поддержку,

- и мгновенную обратную связь.

Чтобы удовлетворить все потребности, сделать сайт популярным, да и поднять его в поисковой выдаче, приходится писать много кода. А чем больше кода — тем больше багов. И, если их не найдёт владелец ресурса, значит найдёт пентестер, вопрос только WhiteHat или BlackHat?

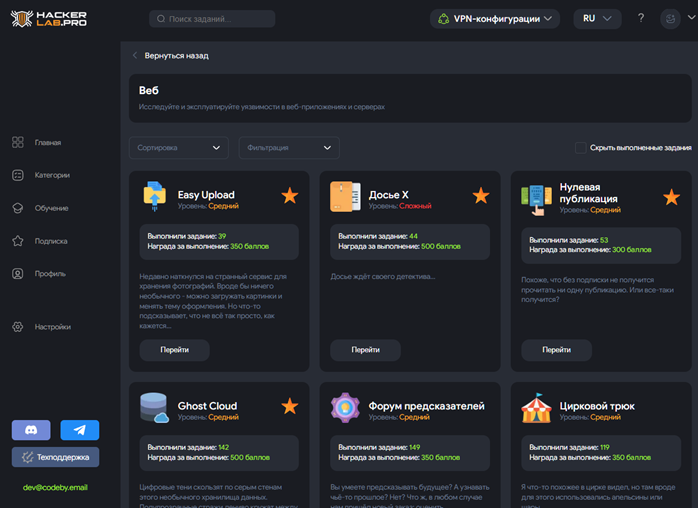

Хочешь примерить на себя роль пентестера? Попробовать в безопасной среде взломать то, что профессионалы ломают в реальном мире, а участники CTF движения на соревнованиях Киберколизей, Standoff 365 и DEF CON CTF. На платформе hackerlab.pro — больше 70 заданий, посвящённых уязвимостям веб–приложений.

Хочешь узнать, насколько уязвимы веб–сайты, которыми ты пользуешься каждый день?

Ты можешь читать про уязвимости сколько угодно, но ничто не заменит практику. Попробуй сам — перехвати запрос, найди скрытую директорию, запусти фаззер. Это не академические примеры из учебника, не поверхностные рекомендации, а реальные техники, которые используют пентестеры и багхантеры, ну и известно кто ещё…

Шесть инструментов, которые мы собрали в статье, — это твой первый боевой набор.

Каждый из них открывает тебе глаза на то, как работает веб: что передаётся "за кадром", как устроены формы авторизации, какие ошибки допускают даже крупные компании. Никакой лишней теории, только практика! Ты не просто учишься – ты начинаешь видеть уязвимости там, где другие видят обычную страницу сайта.

Прокси и перехватчики

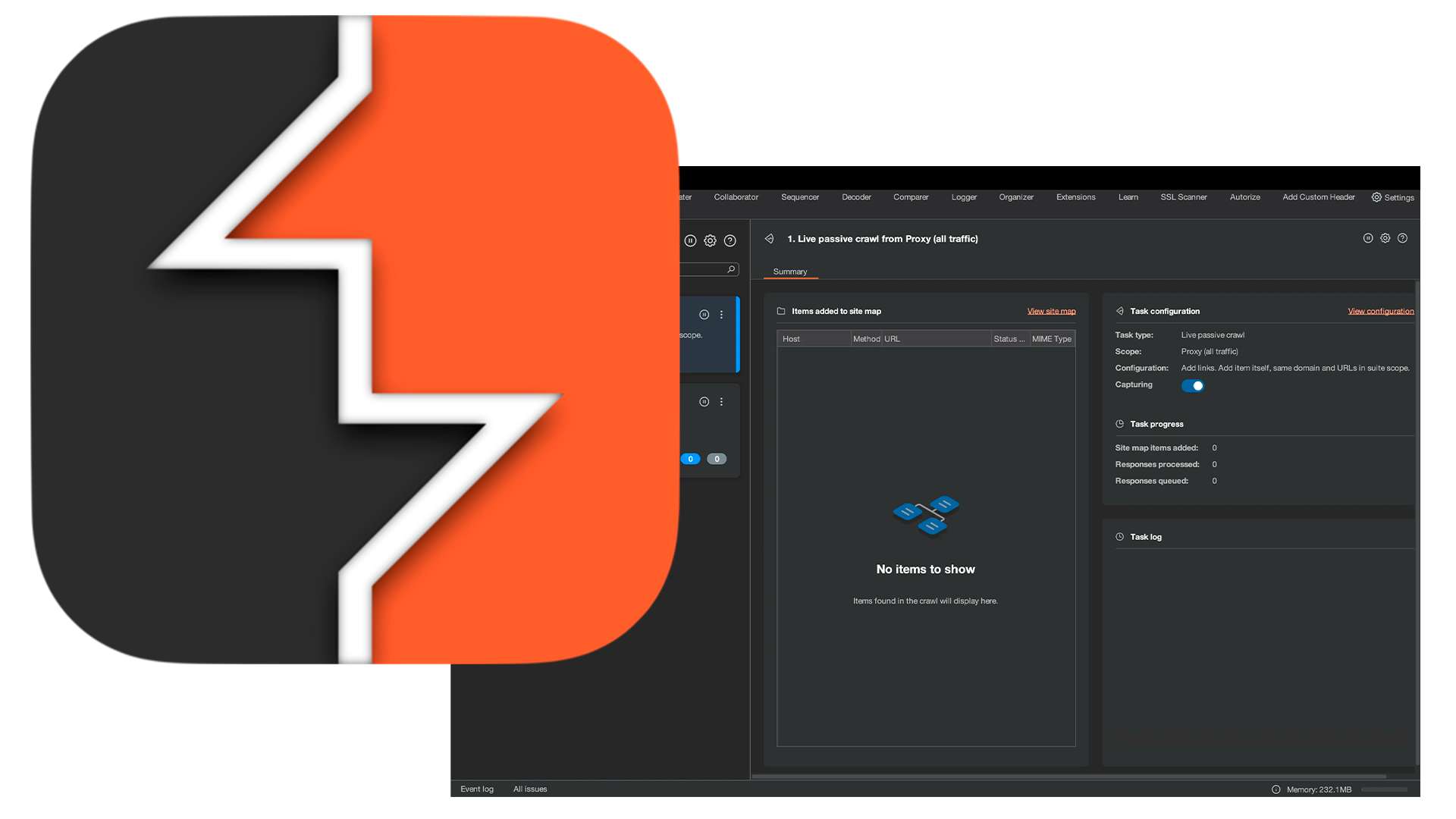

Burp Suite — это настоящий швейцарский нож пентестера.

Наверное, самая известная и удобная утилита для перехвата трафика, редактора отправляемых запросов и много чего ещё. Можно менять кукисы, параметры форм, заголовки и главное – сразу видеть изменения! Широчайшие возможности (их можно изучать годами!), удобный интерфейс, поддержка расширений, тонкая настройка, запуск на любой платформе – Burp написан на Java – всё это делает утилиту совершенным инструментом взлома в руках умелого пентестера!

Если ты хочешь понять, как работает веб "изнутри" – начни с Burp. Ты увидишь, что нажатие кнопки "Вход" – это вовсе не магия, а данные из POST– запроса можно подменить (вот тебе и брут админки). Или что некоторые формы отправляют пароли в открытом виде. А ещё научишься запускать фаззинг, искать XSS и подбирать параметры запросов на лету.

Установка инструмента довольно проста: на Windows – переходим на страницу скачивания и находим версию под свою разрядность. Проверяйте, чтобы была выбрана бесплатная Community Edition версия. После скачивания получаем exe файл, запускаем и пользуемся. Для Linux скачиваем bash скрипт, даём ему права на исполнение и запускаем.

Burp — это не просто инструмент. Это точка, с которой начинается переход от юзера к профессионалу.

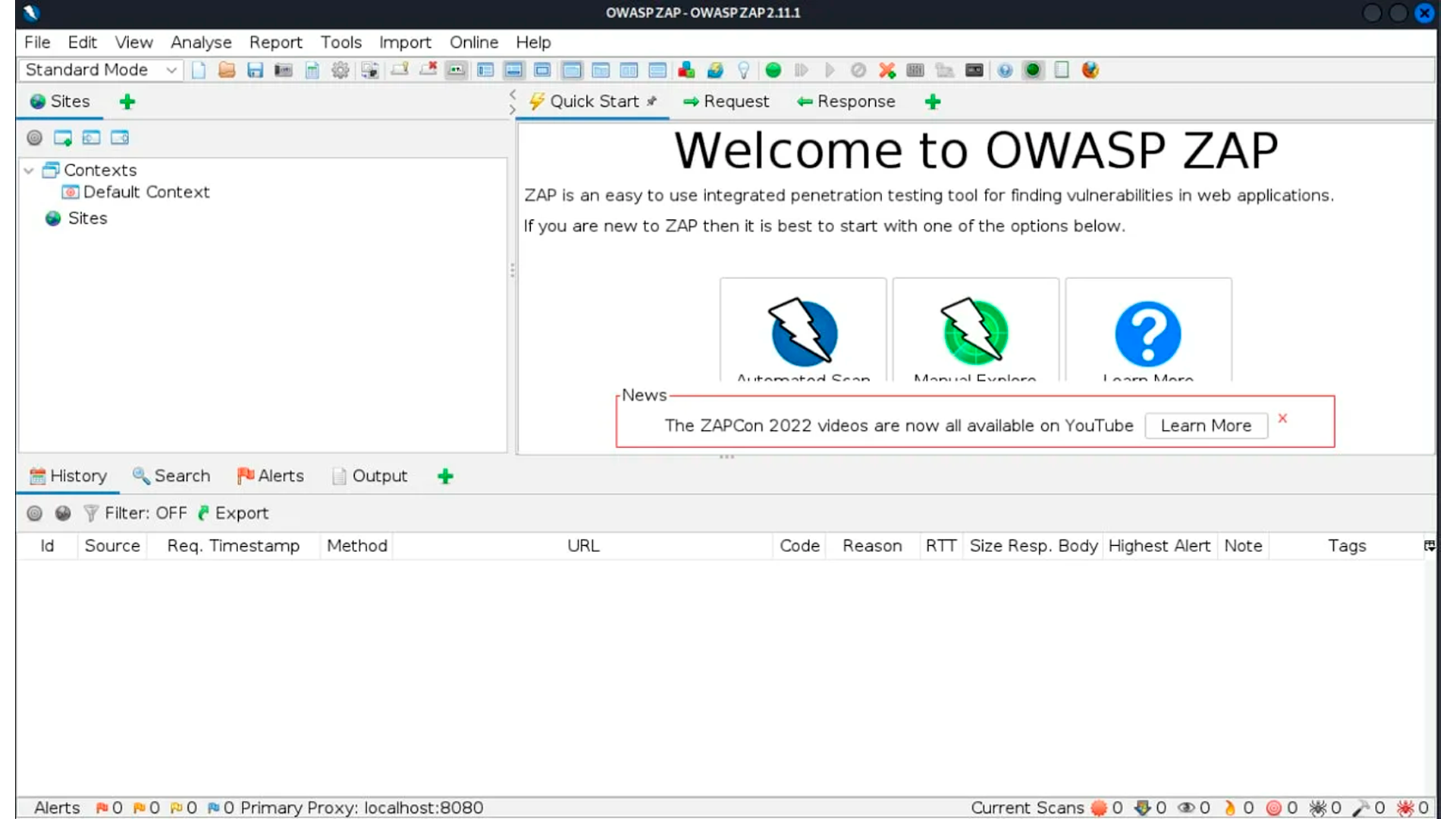

OWASP ZAP

Бесплатная утилита, с открытым исходным кодом и поддерживается одной из самых известных организаций в области кибербезопасности OWASP Open Worldwide Application Security Project (именно эта контора публикует топ 10 уязвимостей каждый год OWASP TOP 10). По сути, это альтернатива Burp Suite, только без необходимости платить или искать “альтернативные способы установки”. Интерфейс проще, инструментарий лаконичнее, но для новичка это даже плюс.

Установка аналогична Burp: на странице релизов скачиваем нужную версию для Windows, для Linux есть .deb и tar.gz архив. Можно установить прямо из репозиториев через:

sudo apt install zaproxy

ZAP умеет перехватывать трафик, сканировать сайты на уязвимости, строить карту запросов, автоматизировать атаки.

Он поддерживает фаззинг, работает как прокси, имеет встроенный сканер и даже визуальные отчёты. Подойдёт, чтобы разобраться в механике HTTP, понять, как работают cookie, редиректы и формы входа, есть достойный перевод на русский язык, если это важно. Запустил ZAP, указал адрес сайта и наблюдаешь, как сайт “разговаривает” с тобой.. Ниже будет небольшая сравнительная таблица этих двух инструментов:

| Burp Suite | OWASP ZAP | |

|---|---|---|

| Лицензия | Лицензия Freemium (есть платная Pro-версия) | Полностью бесплатен (open-source) |

| Интерфейс | Плотный, насыщенный вкладками и функциями | Проще, интуитивнее для новичка |

| Автосканер уязвимостей | Только в платной версии | Доступен сразу |

| Фаззинг | Intruder (ограничен в бесплатной версии) | Встроен и открыт |

| Плагины и расширения | BApp Store (огромный выбор, требует Pro для всего) | Marketplace с множеством бесплатных дополнений |

| Обновления | Регулярные, но часть функций закрыты в Pro | Постоянно развивается сообществом |

| Поддержка | Профессиональная, но за деньги | Форумы, GitHub, сообщество |

| Скорость работы | Высокая, особенно в Pro-версии | Зависит от конфигурации, но обычно стабильная |

| Идеален для… | Опытных пентестеров и багхантеров | Новичков и образовательных платформ |

Burp Suite и OWASP ZAP инструменты из одной лиги: оба позволяют перехватывать трафик, анализировать запросы и находить уязвимости. Их функциональность во многом пересекается: прокси, скан, фаззинг, автоматизация, работа с кукисами и запросами. Но ключевые отличия – в философии и подходе.

- Burp Suite создавался как профессиональный инструмент для пентестеров, которым важна глубина, скорость и гибкость. Он "острее", но требует времени на освоение.

- OWASP ZAP, наоборот, изначально проектировался как бесплатная альтернатива – с упором на доступность и простоту. Он подходит для обучения, для первых шагов, для тех, кто только начинает свой путь в кибербезе. Но и в нём есть глубокие настройки, особенно с дополнениями и скриптингом.

Оба инструмента достойны твоего внимания. Они схожи по своим возможностям, поэтому чтобы выбрать "свой", их нужно по-настоящему попробовать – в боевых условиях, например, в заданиях hackerlab.pro, где ты можешь узнать возможности каждого из них на практике. А может быть, тебе вообще подойдёт стратегия “все и сразу” – ведь хороший пентестер всегда держит в арсенале несколько инструментов. Не потому что есть место на диске, а потому что каждый из них может выстрелить в своем кейсе.

Поиск уязвимостей

Мы разобрались с утилитами для перехвата и анализа трафика, узнали каким образом анализировать ответы сайта на наши действия. Теперь пришло время перейти к следующему этапу поиску уязвимостей. Ниже мы условно поделим инструменты на 2 группы:

- Nikto и Nuclei сканируют сайт как единое целое – ищут дырявые конфиги, устаревшее ПО и общие паттерны уязвимостей.

- sqlmap и dirsearch, напротив, бьют точечно: один атакует базы данных через уязвимые параметры, другой методично перебирает скрытые директории и файлы.

Каждый из этих инструментов изучает сайт по-своему – тебе остаётся только выбрать, с какой стороны начать.

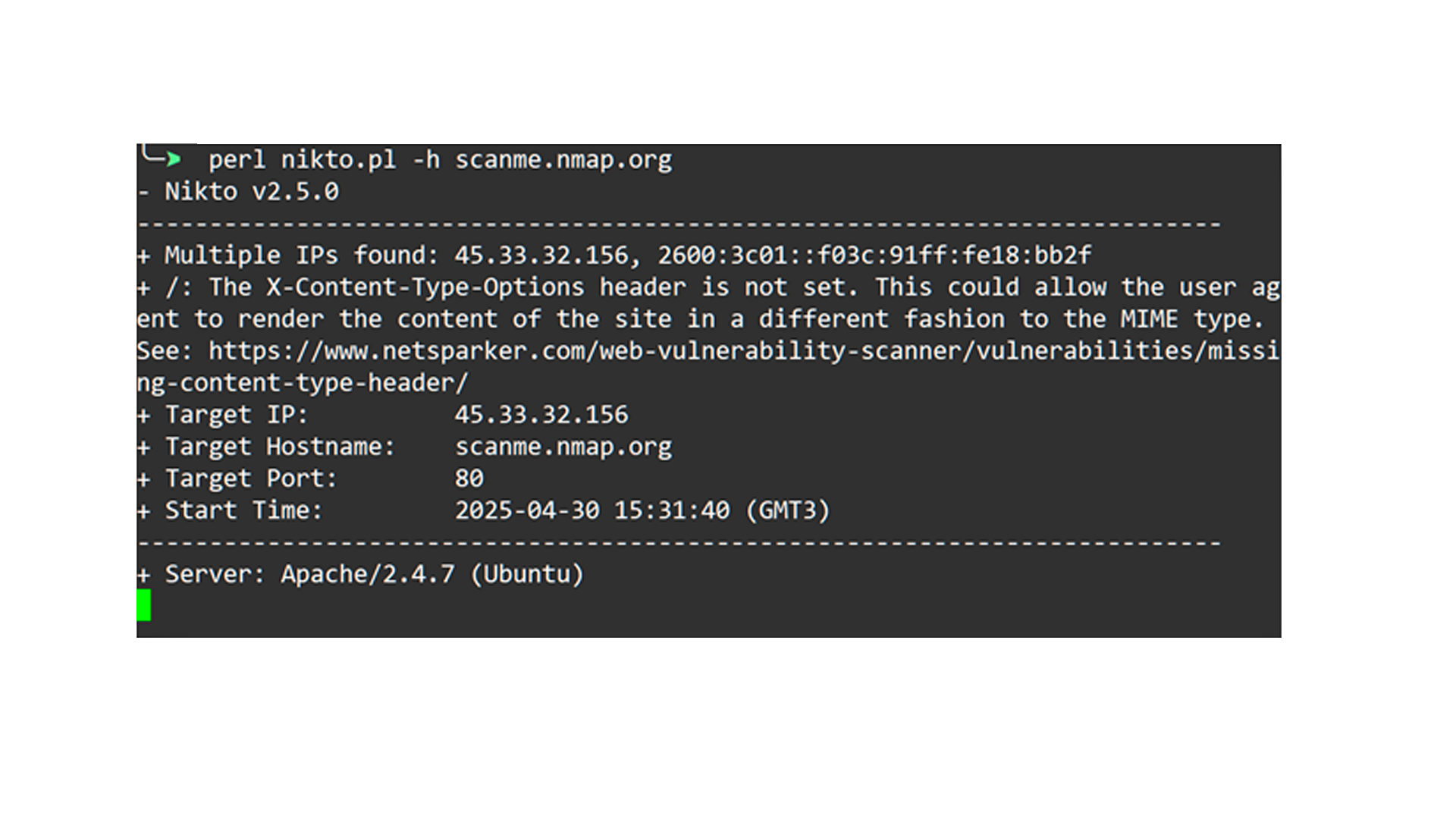

Nikto

Nikto — это относительно старый (первая версия была выпущена аж 27 декабря 2001 г.), но надёжный консольный веб–сканер, который проверяет сервер на сотни известных уязвимостей: устаревшие версии Apache/Nginx/IIS, мисконфиги, доступные директории, потенциально опасные файлы и пути и многое другое. Конечно, он не в состоянии найти zero-day уязвимость, но отлично справляется с классикой: найдёт забытый phpinfo.php, публичный .git/, открытый каталог /admin/ или устаревший движок CMS.

Прост в использовании, работает из консоли, незаменим для первого пассивного обзора целей. Да, выглядит немного «олдскульно», но делает грязную работу стабильно.

Установка из git репозитория

git clone https://github.com/sullo/nikto.git

cd nikto/program

perl nikto.pl -h http://example.com

или через системные репозитории

sudo apt install nikto

Nikto запускается из консоли, а это значит, что ты не увидишь привычного окна с кнопочками, вкладками и красивыми графиками. Здесь нет GUI – только терминал, команды и результат. И это хорошо.

Работа через консоль даст тебе больше контроля и гибкости: не тратятся ресурсы на отрисовку окна, ты можешь запускать инструмент через ssh на удалённом сервере или raspberry, сохранять и читать логи одной командой. А заодно – есть отличный повод прокачать навыки командной строки, что пригодится тебе далеко за пределами Nikto.

Если раньше ты запускал всё кликом мышки – сейчас самое время выйти из зоны комфорта! Только ты, сайт и Nikto.

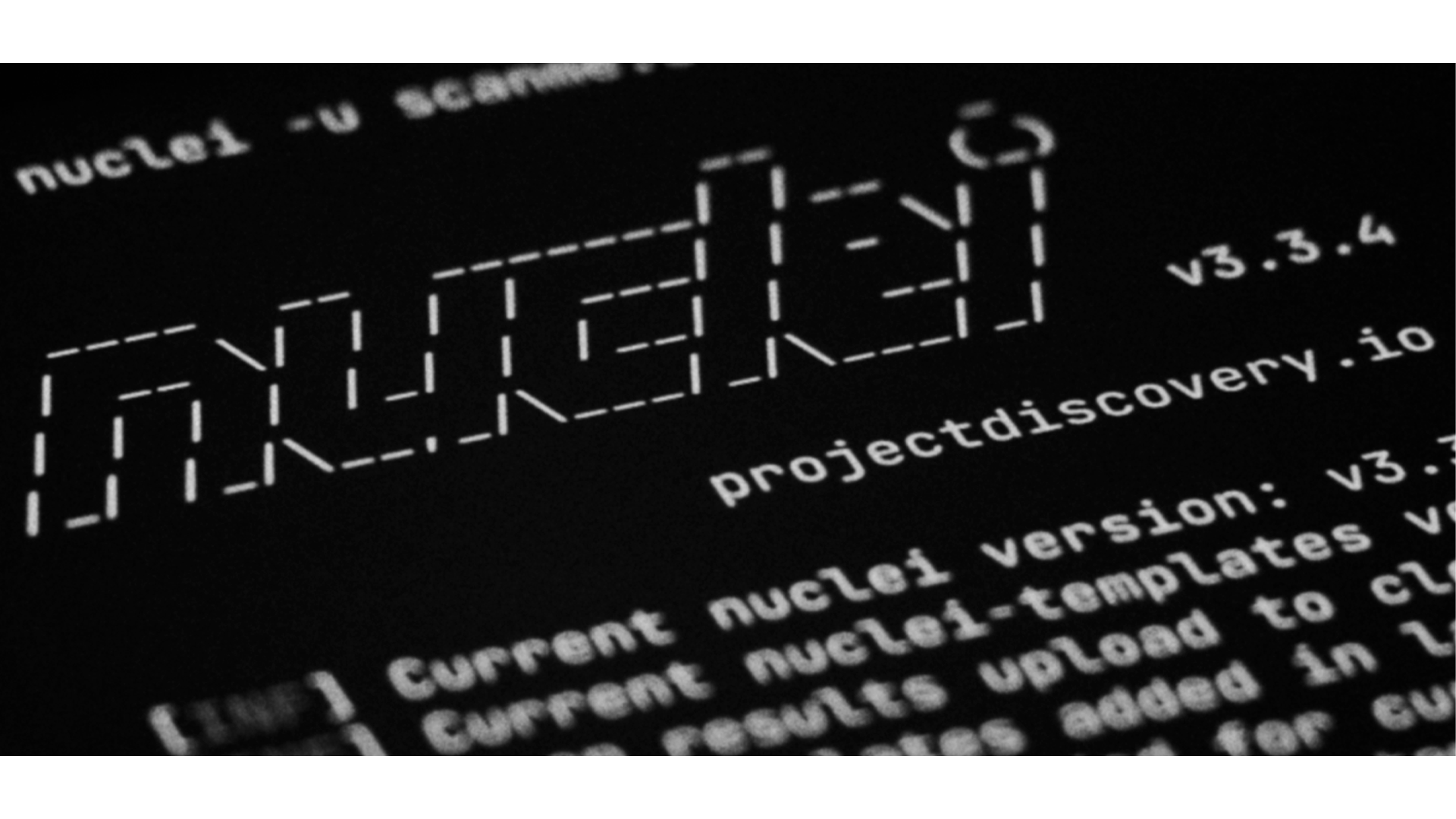

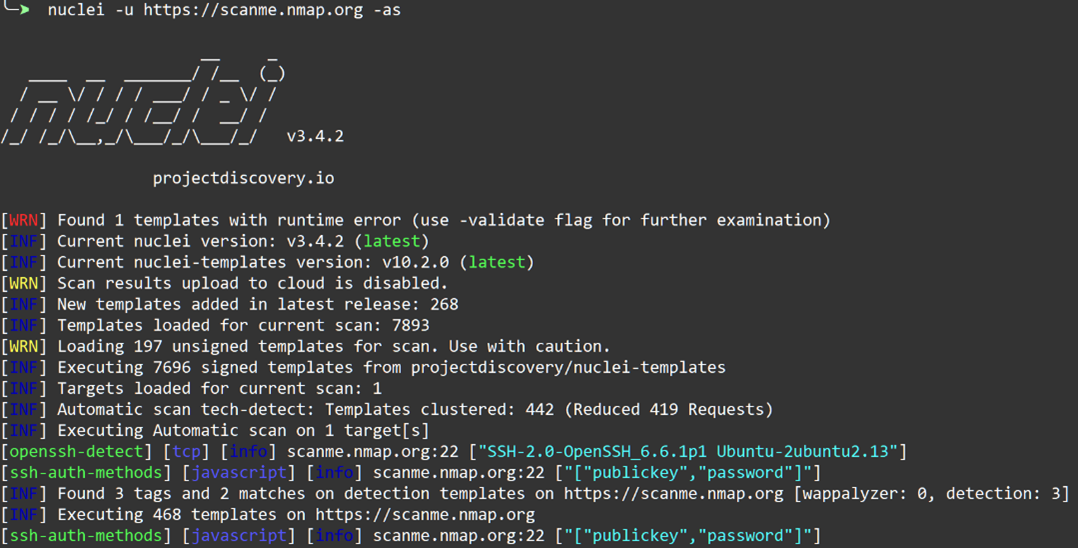

Nuclei

Nuclei – это высокоскоростной сканер уязвимостей, разработанный командой ProjectDiscovery. Он работает по шаблонам (YAML– файлы), в которых описано, что искать, где искать и как распознавать уязвимость. Это делает Nuclei не просто сканером, а настоящим движком автоматизированного анализа.

Прост в использовании, работает из консоли, незаменим для первого пассивного обзора целей. Да, выглядит немного «олдскульно», но делает грязную работу стабильно.

Он идеально подходит для:

- сканирования массовых целей (например, целых подсетей),

- проверки на конкретные типы уязвимостей (XSS, RCE, SSRF, CVE),

- интеграции в CI/CD пайплайны, багбаунти и пентест– автоматизацию.

Ты не просто запускаешь "сканирование всего" – ты точно знаешь, что и зачем проверяешь.

Установку можно произвести сразу из go (надеюсь, Golang у тебя установлен и работает)

go install -v github.com/projectdiscovery/nuclei/v3/cmd/nuclei@latest

После установки стоит обновить шаблоны уязвимостей

nuclei -update-templates

И приступай к сканированию и анализу:

Среди основных фишек можно отметить:

| YAML– шаблоны | Пиши свои проверки, делись и изучай шаблоны других пентестеров. |

| Скорость | Сканирует десятки целей в секунду. Подходит для массового анализа. |

| Гибкость | Хочешь искать только XSS? Или только уязвимости Nginx? — легко. |

| Интеграция | Легко встраивается в пайплайны, CI/CD, скрипты. |

| Открытая база шаблонов | Тысячи готовых шаблонов от комьюнити. Постоянные обновления. |

| CLI only | Работает в терминале. Легко автоматизировать. Никаких окон. |

Если тебе нужен лёгкий, настраиваемый и реально быстрый сканер уязвимостей, Nuclei именно то, что нужно. Он не нарисует красивые отчёты в GUI, но даст тебе мощный контроль и настоящую скорость.

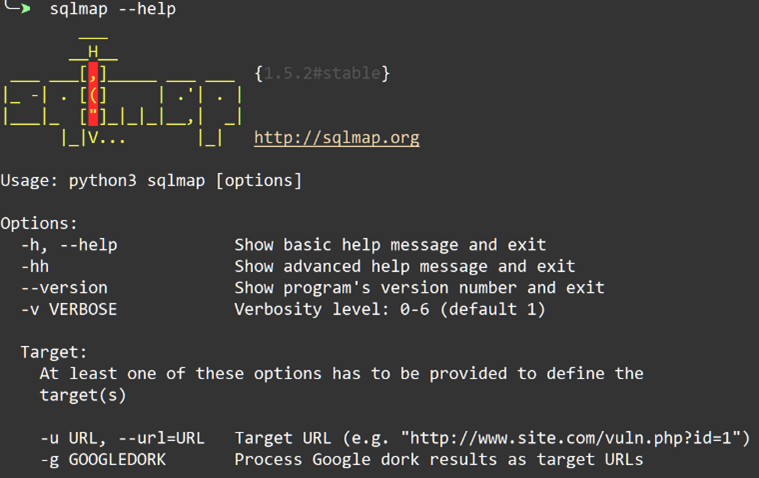

sqlmap — профессиональный охотник на базы данных

На очереди sqlmap — это инструмент, который делает за тебя всю рутину по поиску и эксплуатации SQL-инъекций.

На сайте есть авторизация по логину и паролю? А где они хранятся? Конечно же, не в текстовом файле у админа – используется база данных. Есть история заказов? Тоже база данных с соответствующей таблицей. Список пользователей, товаров, чатов, прав доступа? Всё — в БД. Это удобно, быстро и критически важно для любого сервиса, от интернет– магазина до банковской системы.

И именно поэтому SQL-инъекции остаются одной из самых опасных уязвимостей (вспоминаем OWASP TOP 10). Если разработчик где-то забыл настроить фильтрацию или неправильно оформил SQL-запрос, ты можешь получить доступ к тому, что должно быть скрыто от глаз любопытных пользователей. И тут на сцену выходит sqlmap – твой проводник в мир SQL-инъекций.

Указал URL, и он проверяет, есть ли инъекция. Если да, лезет в базу, вытаскивает таблицы, пароли, пользователей. Да, всё это автоматически! Пьёшь кофе и наблюдаешь, как sqlmap самостоятельно анализирует ответы, формирует запросы, обходит фильтры, и дампит таблицы одну за другой.

В его базе есть инфа о таких движках как MySQL, PostgreSQL, MSSQL, Oracle, он умеет обходить фильтры, готов протестировать различные типы инъекций (boolean-based, time-based, error-based и другие).

Установка может осуществляться и из репозитория git:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

python sqlmap.py -h

и через apt

sudo apt install sqlmap

Если ты нашёл url, в котором можно указать параметр, например id

https://example.com/page.php?id=5есть шанс, что он отправляет данные непосредственно в базу данных – и sqlmap может этим воспользоваться. Всего одна команда

sqlmap -u "https://example.com/page.php?id=5" --batch --dump

и инструмент сам найдёт уязвимость, выберет нужную технику атаки и начнёт вытаскивать содержимое таблиц: логины, пароли, email, всё что найдёт. Это как поставить на автопилот эксплойт: ты просто смотришь, как выгружается база, а sqlmap делает всю работу за тебя.

sqlmap — это не просто скрипт, это мощный комбайн для работы с уязвимостями в базах данных. Он умеет не только автоматически находить и эксплуатировать SQL-инъекции, но и подбирать логины, дампить пароли, выполнять команды на сервере, подключаться через TOR и даже пробрасывать shell. И чем глубже ты его изучаешь — тем больше понимаешь, насколько он опасен в умелых руках.

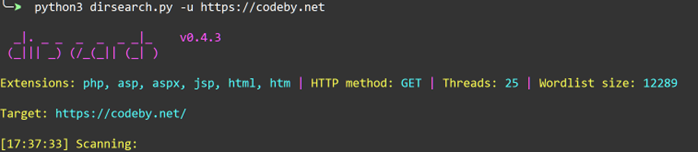

Закончим наш разговор об инструментарии пентестера инструментом для разведки Dirsearch

Это инструмент для брутфорса директорий и файлов на веб– сервере. Да, если ты знаешь один из современных языков программирования, можно написать подобный скрипт за несколько часов, но, когда уже есть готовое решение – проще и быстрее воспользоваться им. Dirsearch перебирает URL– пути по словарю и смотрит, какие из них реально существуют. Например, находит /admin/, /backup.zip, /old– site/, /test.php, /config.bak — всё то, что забыли удалить или спрятать, понадеявшись на "никто не догадается".

Установка актуальной версии через git репозиторий

git clone https://github.com/maurosoria/dirsearch.git

cd dirsearch

python3 dirsearch.py -u https://myvuln.com

если потребуются какие–то зависимости, утилита сама предложит их установить

В отличие от аналогов, dirsearch:

- быстрый – умеет сканировать асинхронно,

- гибкий – фильтрация по коду ответа, работа с кукисами, авторизацией,

- эффективный – находит то, что часто забывают – админки, dev-папки, архивы, панели.

И главное – его любят CTF–команды и багхантеры за стабильность и минимализм.

В завершении нужно сказать, что веб-приложения сегодня – это не просто интерфейс, это целая экосистема: с базами данных, скрытыми директориями, авторизацией, API и динамическими компонентами. А значит и со своими уязвимостями. Утилиты вроде Burp Suite, sqlmap, Nuclei или dirsearch – это не "чит–коды", а рабочие инструменты исследователя-пентестера, который хочет понять, как устроен современный веб изнутри.

Если дочитал до этого места, знай, ты уже не обычный пользователь, не пассивный зритель, посетитель сайта. Ты – на пороге того, чтобы начать применять знания на практике, взять контроль в свои руки. Попробуй воспользоваться этими инструментами, решая таски на платформе hackerlab.pro

Один вечер, одна цель – и ты уже смотришь на сайты совсем другими глазами. Это не магия. Это знания. И теперь они – твои!