Главная / Блог / Первые шаги в веб-пентесте: от теории до практики

Первые шаги в веб-пентесте: от теории до практики

Введение

Допустим, вы хотите научиться искать уязвимости в сайтах и веб-приложениях, но не знаете, с чего начать. Как разобраться в HTTP-запросах? Зачем учить HTML и SQL? Какие навыки действительно нужны для веб-пентеста?

В этой статье - простая и честная инструкция для тех, кто хочет сделать первые шаги в безопасности веба. Без воды, на конкретных примерах.

В этой статье мы наглядно и поэтапно разберём каждый из семи уровней модели OSI через призму реального примера — загрузки сайта в браузере. Мы покажем, какие технологии и протоколы работают на каждом уровне, какие уязвимости могут возникать, и почему знание этих нюансов критически важно для проведения тестирования на проникновение и обеспечения сетевой безопасности.

Что такое веб-пентест и зачем он нужен

Любая работа по тестированию на проникновение начинается с получения домена или ip адреса тестируемого ресурса, но что это такое?

Веб-пентест (Web Application Penetration Testing) - это проверка веб-приложения на уязвимости с помощью реальных атак. Цель - найти дыры в защите до того, как это сделает злоумышленник.

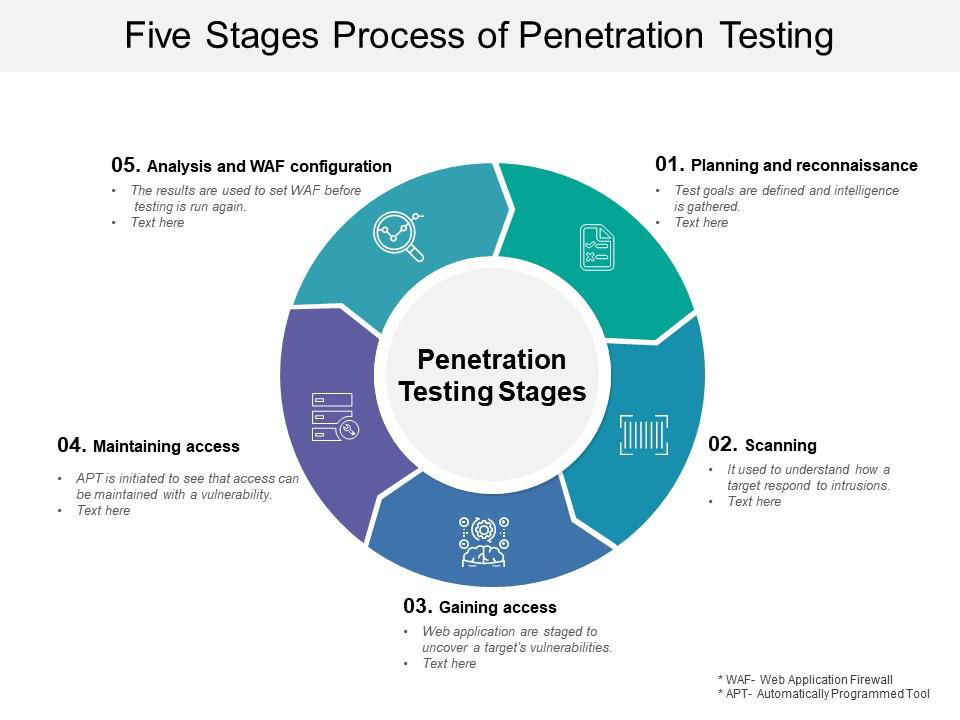

Пентест включает следующие этапы:

- Разведка: сбор информации о цели (домен, IP, CMS, поддомены, уязвимые параметры).

- Сканирование: использование сканеров и ручной проверки для выявления слабых мест.

- Эксплуатация: попытка использовать найденные уязвимости, чтобы получить доступ к данным или системе.

- Анализ результатов: подтверждение наличия уязвимостей, оценка их критичности.

- Рекомендации: формирование отчёта и предложений по устранению проблем.

Что нужно знать перед стартом

Чтобы начать тестировать веб-приложения, нужно понимать, как они устроены. Вот базовые темы, которые стоит освоить:

1. Как работает веб

- HTTP, методы GET и POST - позволяют понять, как формируются и отправляются запросы.

- Cookies и сессии - критичны для понимания авторизации и XSS.

- Основы сети (IP, DNS, прокси, VPN) - пригодятся при обходе ограничений и анализе трафика.

2. Базовые технологии

- HTML - поможет находить скрытые поля, комментарии с секретами, параметры форм.

- JavaScript - нужен для анализа клиентской логики и поиска XSS.

- SQL - обязателен для понимания SQL-инъекций. Учите SELECT, WHERE, UNION, INSERT.

Дополнительно полезно знать основы серверных языков: PHP, Node.js и др. Это поможет понять, как обрабатываются данные на стороне сервера.

Практика: с чего начать

Установка инструментов — это только начало. Настоящая практика начинается, когда вы начинаете проверять, ломать, настраивать и ошибаться. Вот с чего стоит начать новичку:

1. Разверните окружение для пентеста

- Установите Kali Linux или Parrot OS — это дистрибутивы, в которых уже предустановлены десятки инструментов для анализа веб-приложений.

- Разверните их на виртуалке (VirtualBox или VMware), чтобы не рисковать основной ОС.

- Попробуйте использовать Live-сессию или переносной установочный USB, если не хотите ставить систему всерьёз.

2. Освойтесь в терминале

Запомните базовые команды:

ls, cd — навигация по каталогам cat, nano — просмотр и редактирование файлов grep — поиск нужной информации

Вы будете использовать их каждый день. Терминал — ваш основной инструмент.

3. Освойте базовые сканеры и утилиты

Начните с трёх ключевых:

- nmap — сканирование портов, сервисов, версии ПО

- Burp Suite — перехват и модификация HTTP-трафика

- sqlmap — автоматический поиск SQL-инъекций

4. Настройте тренировочную цель

Без живой цели вы не научитесь ничему. Попробуйте:

- Установить DVWA (Damn Vulnerable Web App) — сайт с уязвимостями внутри

- Поднять OWASP Juice Shop — современное SPA-приложение с кучей уязвимостей

- Использовать тренировочные машины с сайтов вроде HackTheBox или RootMe

Для этого вам, скорее всего, придётся научиться работать с VPN и локальными сетями. Это полезный и важный навык в пентесте.

Популярные уязвимости, которые стоит изучить

Вот список базовых, но критичных уязвимостей, с которых стоит начать:

- SQL Injection (SQLi): внедрение SQL-кода в запрос, например: admin' OR '1'='1 - позволяет обойти логин или получить данные из базы.

- Cross-Site Scripting (XSS): внедрение JavaScript-кода в поля ввода. Пример: <script>alert('xss')</script> - может использоваться для кражи cookie или перехвата сессий.

- Cross-Site Request Forgery (CSRF): атака, заставляющая пользователя выполнить нежелательное действие, будучи авторизованным.

- Remote Code Execution (RCE): возможность исполнить произвольный код на сервере - самый опасный тип уязвимости.

- Server-Side Request Forgery (SSRF): возможность заставить сервер отправить запрос к внутреннему ресурсу.

Где тренироваться?

Чтение - хорошо, но навыки приходят только через практику. Лучшие способы прокачаться - CTF и тренировочные платформы:

- HackerLab - русскоязычная платформа с VPN-доступом, реальными стендами и курсами. Подробнее о формате соревнований и советах новичкам читай в статье

- Hack The Box - международная платформа с виртуальными машинами и заданиями.

- Root Me - разнообразные задачи по всем направлениям ИБ.

Заключение

Путь веб-пентестера - это постоянное обучение, тестирование, эксперименты. Начать можно с баз: разобраться в HTTP, научиться смотреть на сайт глазами атакующего и потренироваться на стендах.

Заходи на HackerLab и решай реальные задачи. Опыт приходит с практикой - и ты уже на верном пути.