Главная / Блог / Linux для хакера: базовые команды и скрипты, которые нужно знать

Linux для хакера: базовые команды и скрипты, которые нужно знать

Linux для хакера: базовые команды и скрипты, которые нужно знать

Введение

Linux — это не только серверная ОС и среда для разработки, но и инструмент, который позволяет исследовать систему глубоко: найти слабые места, автоматизировать рутинные задачи и быстро получить «снимок» состояния хоста. Для практической безопасности важно владеть не только отдельными командами, но и умением быстро собирать информацию, автоматизировать повторяющиеся действия и применять безопасные методики.

1. Навигация и управление файлами — то, с чего начинается всё

Linux — файловая система; многие операции начинаются с перемещения по каталогу и просмотра файлов. Важно не только знать команды, но и понимать: какие флаги дают полезную информацию, какие операции сохраняют атрибуты файлов и как минимизировать риск удаления нужных данных.

pwd (print working directory)

Что делает: выводит абсолютный путь текущей рабочей директории.

Почему важно: чтобы не потеряться и не выполнять команды в неправильной папке (особенно опасно перед rm/mv).

Если хочешь собрать удобный набор утилит для повседневной работы и понять, где какие команды применимы - читай статью «TOP-10 инструментов для начинающего хакера».

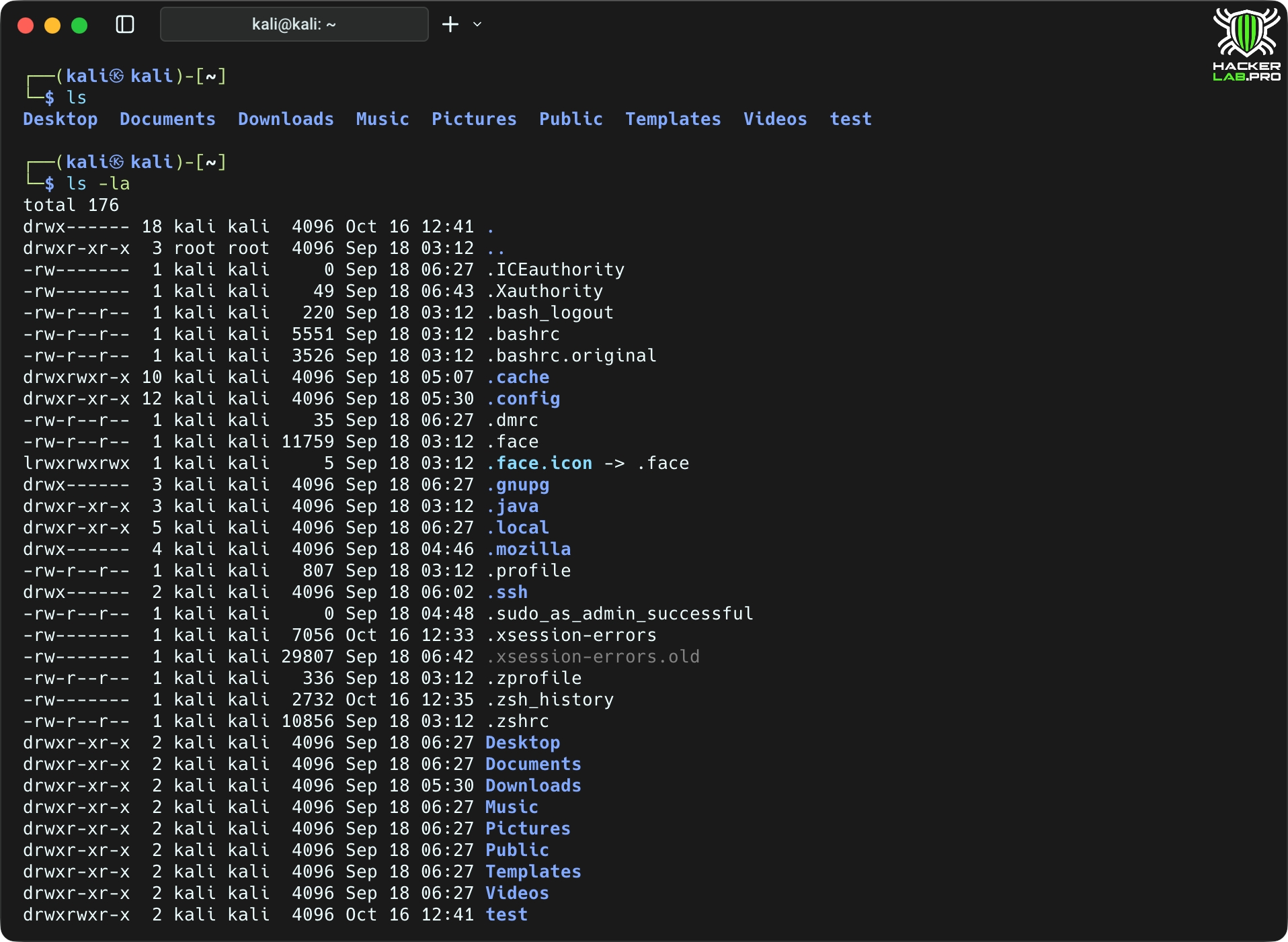

ls / ls -la

Что делает: показывает содержимое каталога. -l — длинный формат (права, владелец, размер, дата), -a — включает скрытые файлы.

Почему важно: быстрый обзор файлов, прав и метаданных.

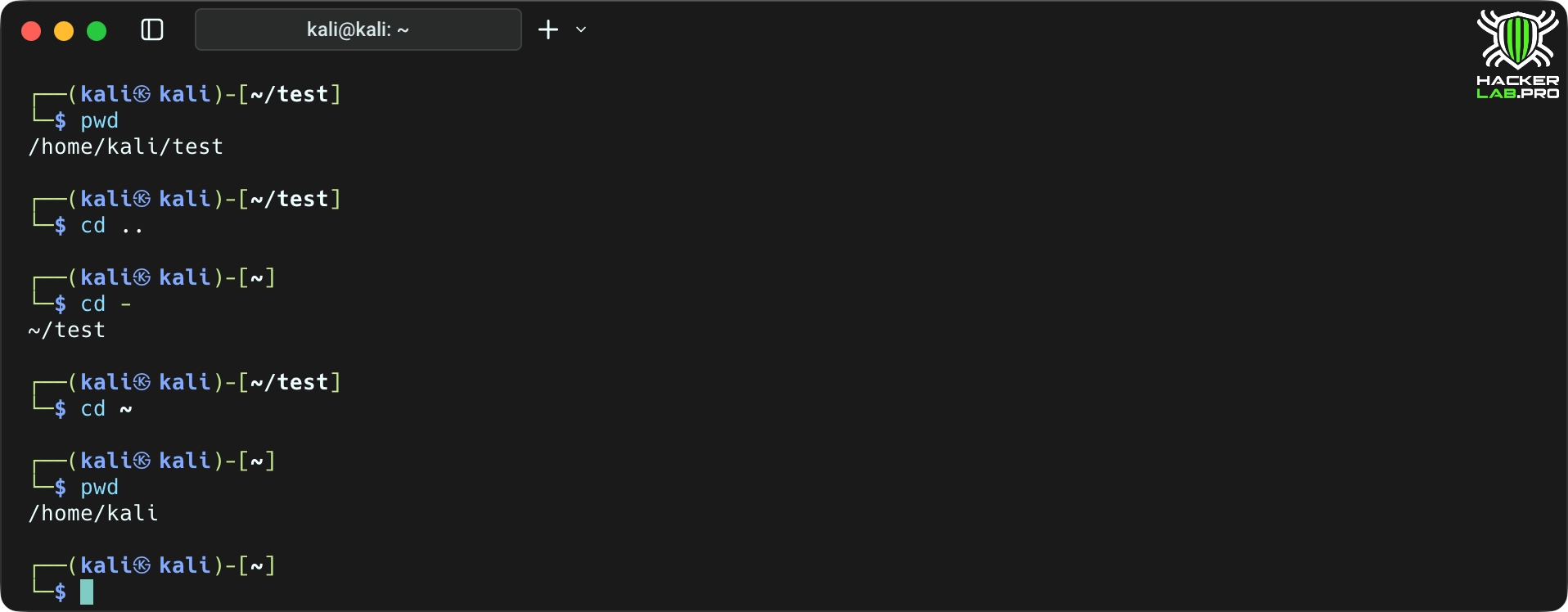

cd (change directory)

Что делает: смена каталога.

Почему важно: правильный путь — гарантия, что последующие команды выполняются в нужном контексте.

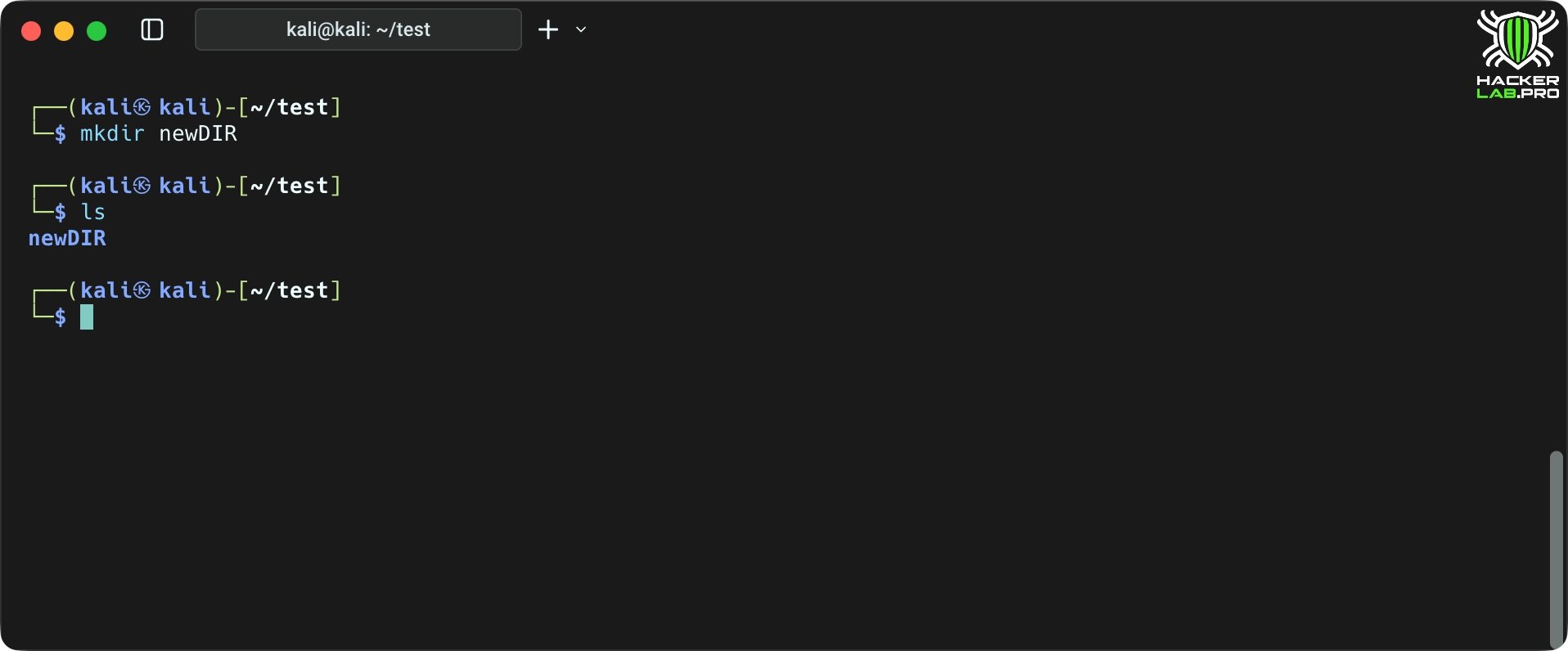

mkdir

Что делает: создаёт директорию.

Почему важно: подготовка структуры для конфигураций, бэкапов и т.д.

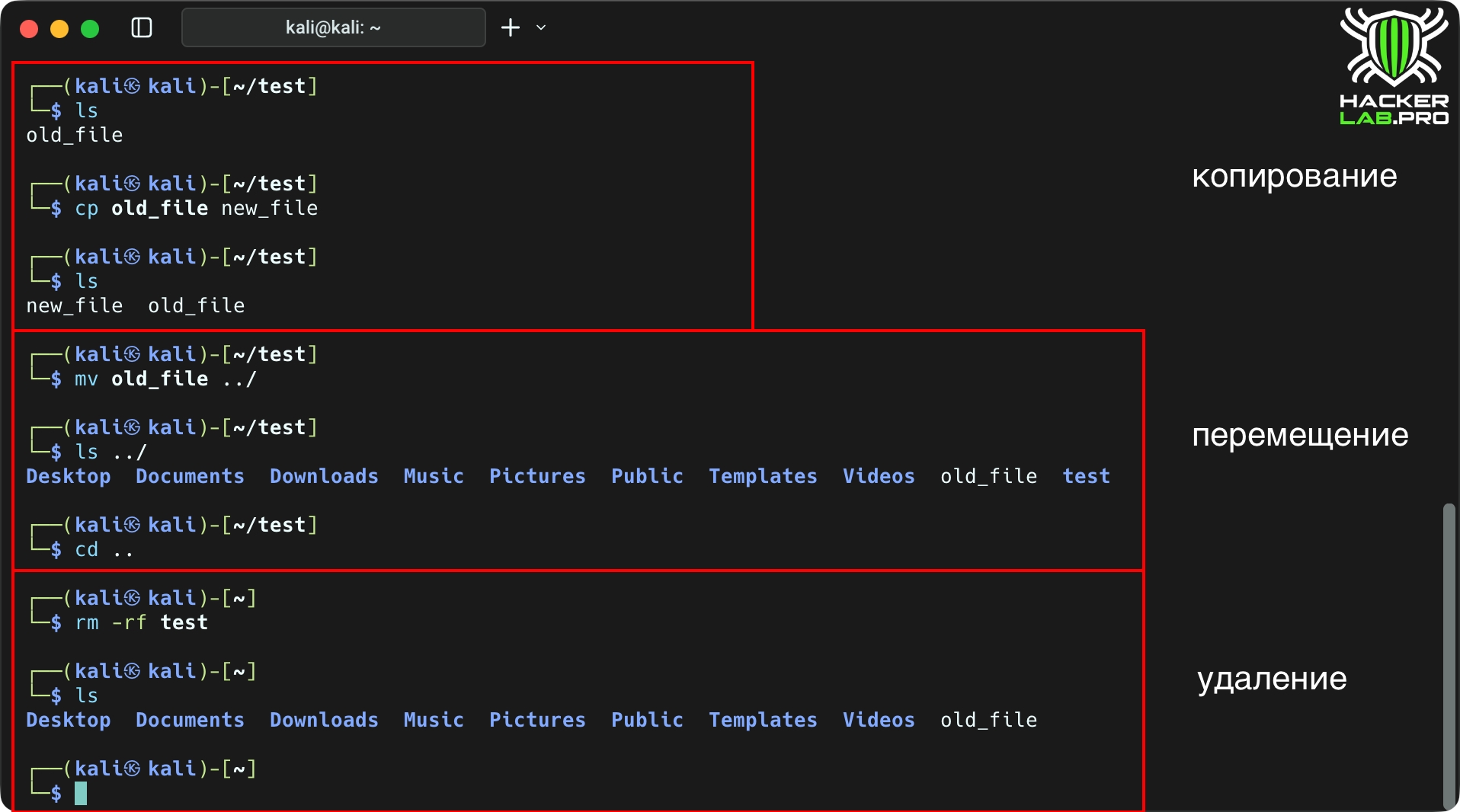

cp, mv, rm

Что делает:

cp — копирование (используйте -a для сохранения атрибутов).

mv — перемещение/переименование.

rm — удаление (внимание: rm -rf опасно).

Почему важно: операции с файлами — базовые для администрирования и тестирования.

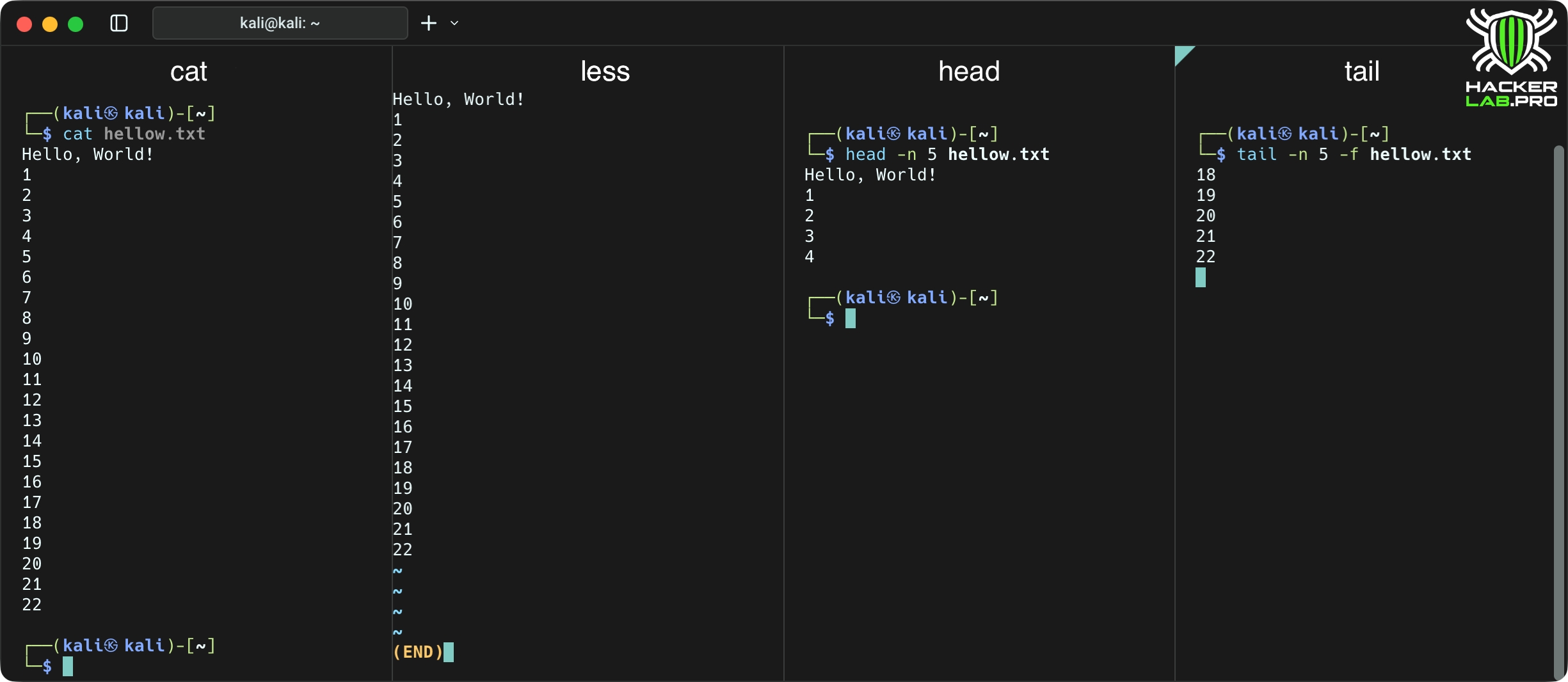

cat, less, head, tail -f

Что делает:

cat — вывод всего файла; less — постраничный просмотр; head/tail — верх/низ файла; tail -f — слежение за логом.

Почему важно: чтение логов и конфигов — основа диагностики.

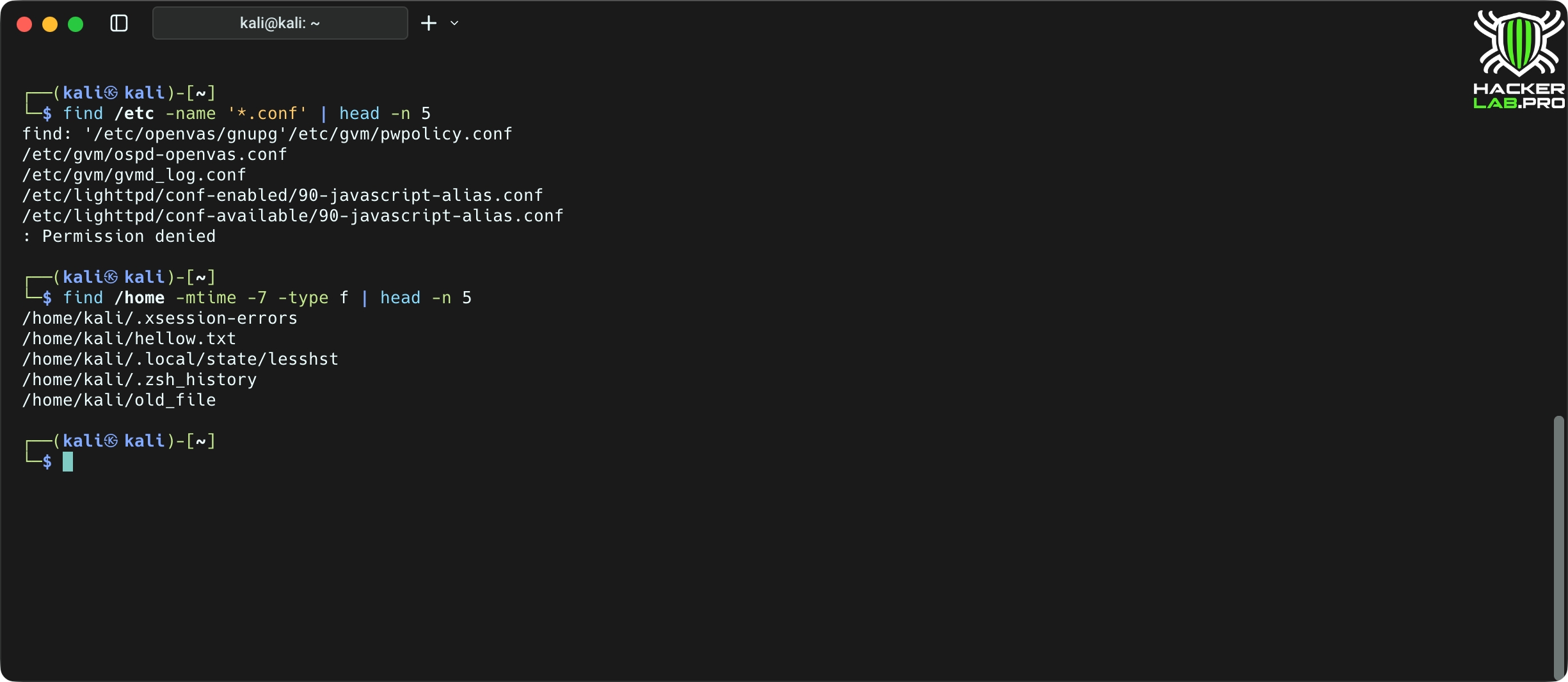

find

Что делает: поиск файлов по множеству критериев (имя, права, время, размер, тип).

Почему важно: найти setuid, изменённые конфиги или недавно созданные файлы.

Полезные опции:

name — маска имени; -type f|d — файл/директория;

perm — права (/ -perm -4000 — setuid);

mtime, -mmin — время модификации;

exec — выполнять команду над найденными файлами.

locate

Что делает: поиск по индексированной базе (mlocate). Быстрее find, но база может быть неактуальной.

Почему важно: быстрый поиск известных файлов по всей системе.

Обновление базы: sudo updatedb (часто в cron).

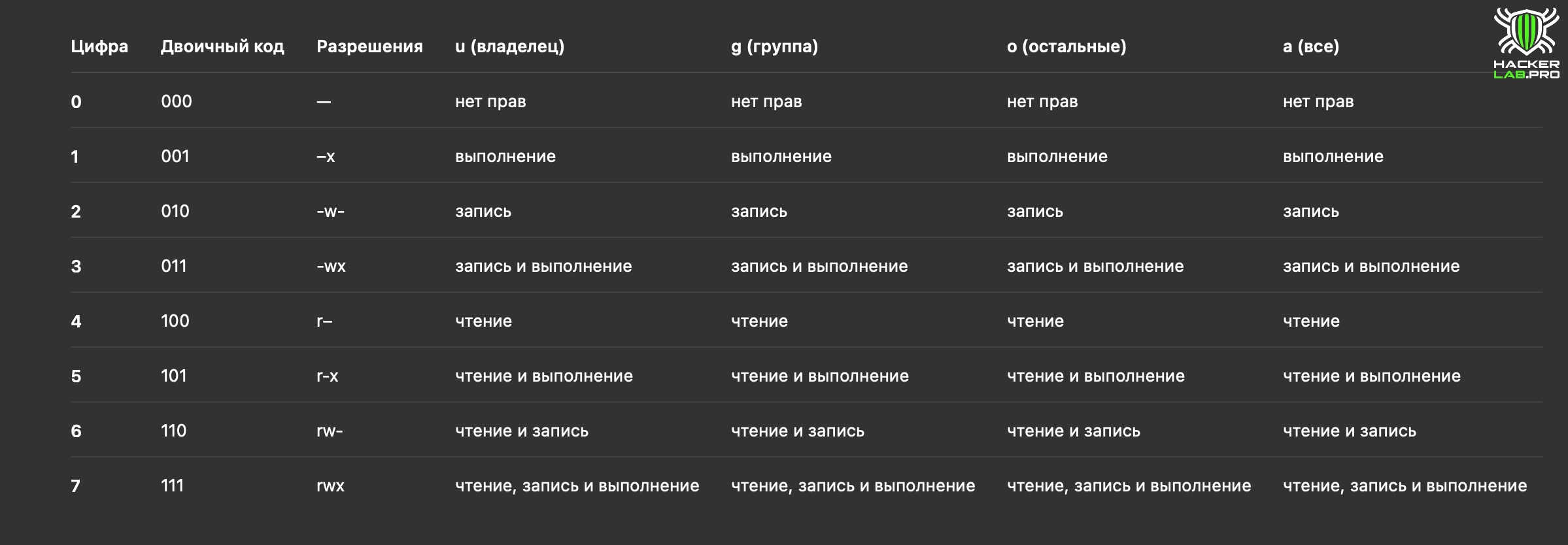

2. Понимание прав доступа и владельцев

Без понимания прав в Linux ни о какой безопасности говорить нельзя. Именно здесь скрываются тонкие грани между «пользователем» и «администратором», между «ограничением» и «эксплойтом». Зная, кто владеет файлом, кто может его читать и запускать, ты видишь не просто структуру — ты видишь поверхность атаки.

chmod

Что делает: изменяет права доступа к файлам/директориям (символьная и числовая форма).

Почему важно: неправильные права дают или лишают доступа, а также могут быть источником уязвимостей (например, 777).

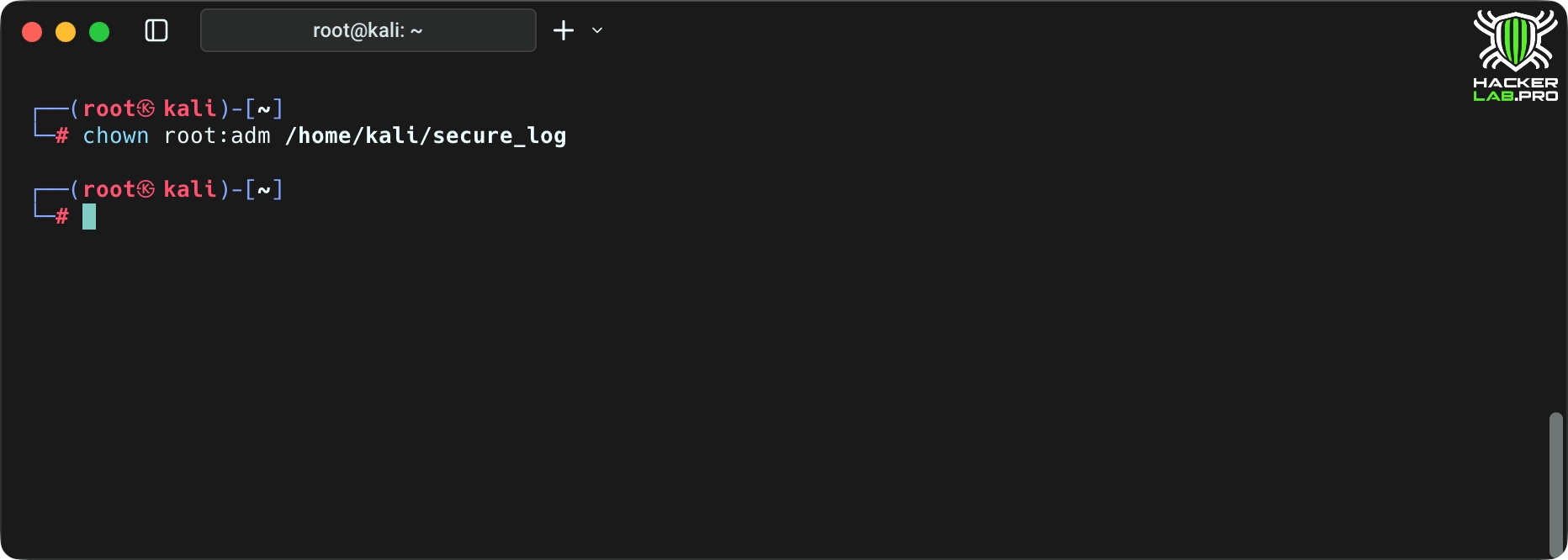

chown

Что делает: меняет владельца и группу файла/папки.

Почему важно: правильный владелец — гарантия того, что лишь нужные пользователи управляют ресурсом.

umask

Что делает: задаёт маску прав по умолчанию для вновь создаваемых файлов.

Почему важно: неверная umask может создать слишком открытые файлы, особенно в сервисах и cron.

3. Процессы, изучение и управление

В Linux всё живёт в процессах. Они приходят и уходят, создаются демонами, пользователями или другими процессами. Иногда именно среди них прячется вредоносный код или подозрительный скрипт. Умение видеть, кто сейчас работает в системе — как способность наблюдать за пульсом живого организма.

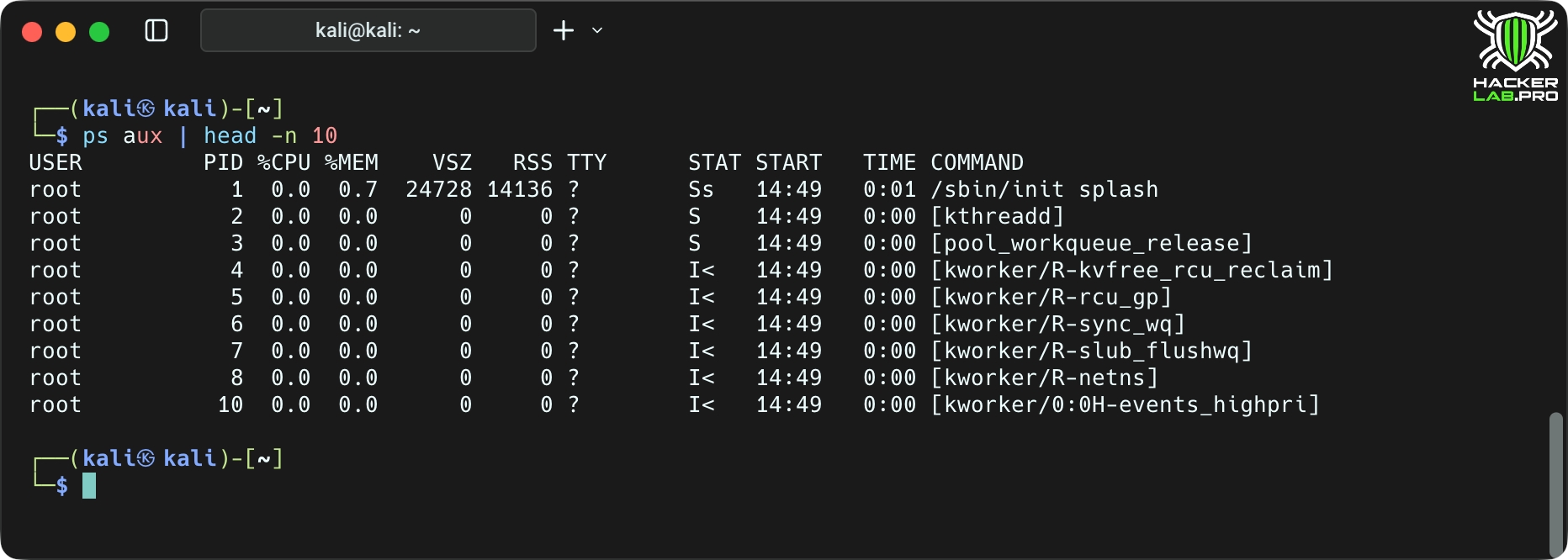

ps aux

Что делает: статический снимок всех процессов со всей важной информацией (USER, PID, %CPU, %MEM, CMD).

Почему важно: понять, что запущено, кто потребляет ресурсы и какие бинарники выполняются.

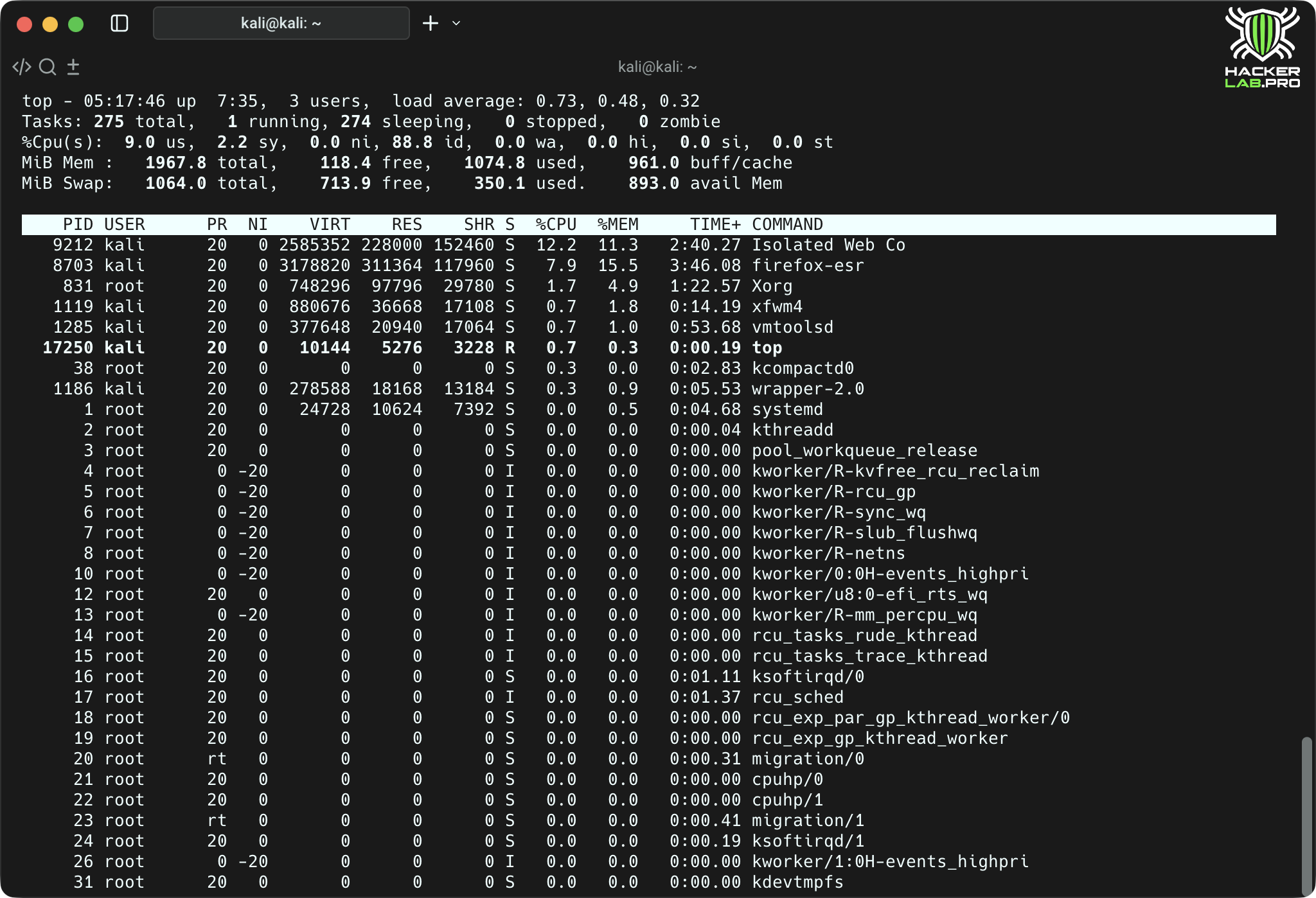

top / htop

Что делает: динамический мониторинг процессов. htop удобнее и интерактивнее.

Почему важно: наблюдать загрузку в реальном времени и быстро идентифицировать «пожирателей» CPU/памяти.

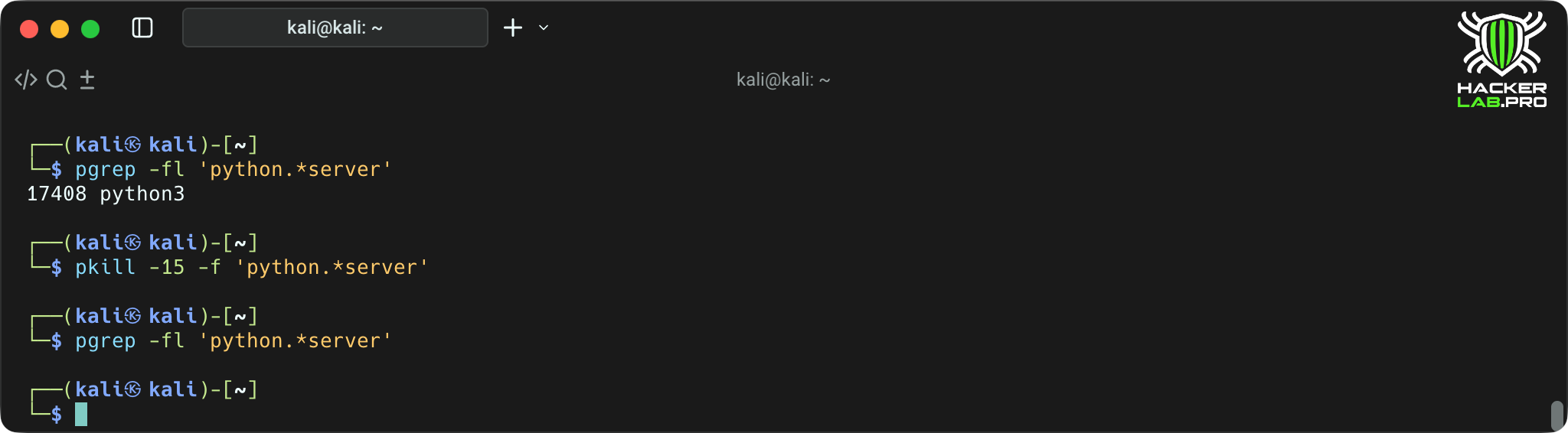

pgrep / pkill

Что делает: pgrep ищет PID по шаблону; pkill посылает сигнал процессам по шаблону.

Почему важно: быстро найти или завершить процессы по имени.

4. Сеть — интерфейсы, соединения и трафик

Настоящий хакер не сидит в изоляции — сеть для него — это поле боя. Здесь важна разведка, понимание маршрутов, интерфейсов и портов. Кто слушает? Куда уходит трафик? Какие сервисы открыты? Эти команды — твои глаза и уши в сетевом пространстве Linux.

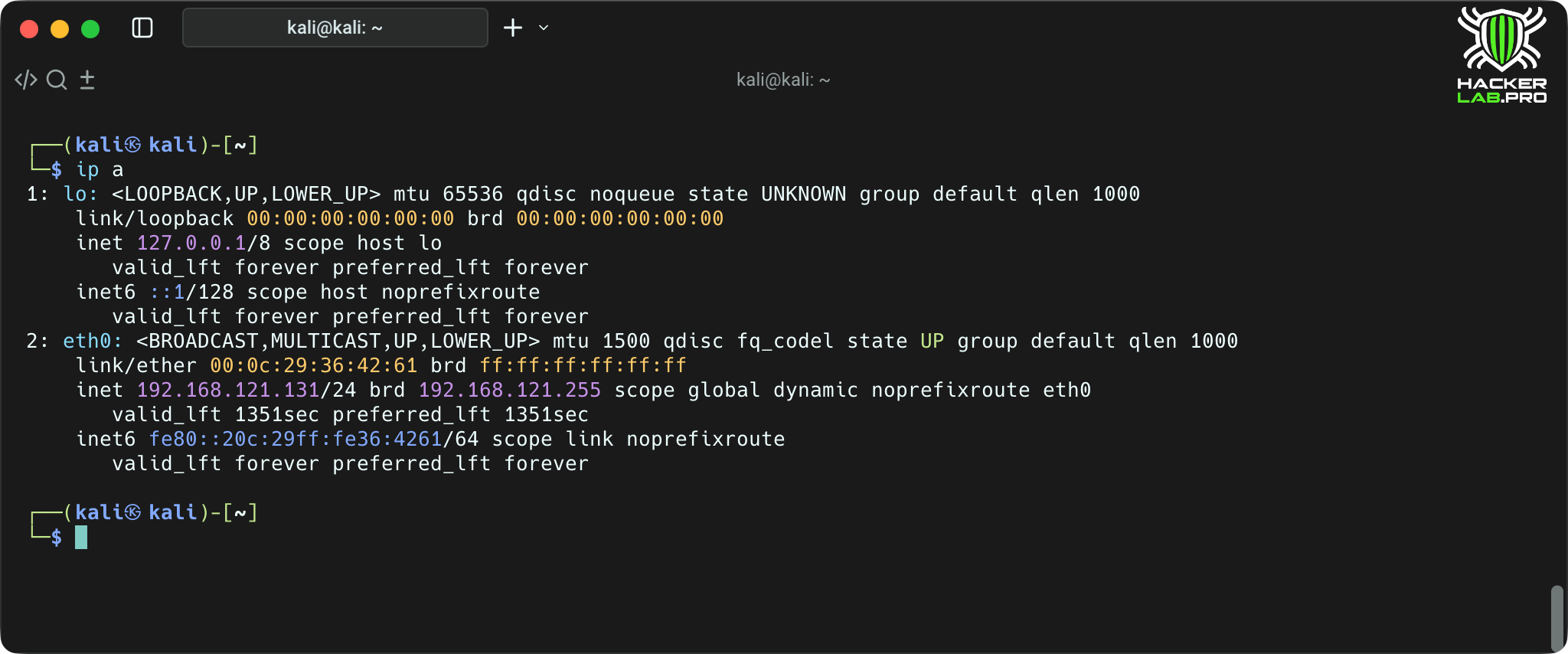

ip a / ip addr show

Что делает: показывает сетевые интерфейсы и их IP-адреса (замена ifconfig).

Почему важно: быстро узнать конфигурацию сети устройства.

Продолжение: «Если нужен пошаговый гайд по сетям с примерами диагностики и построения лабораторий, читай статью «Основы сетей для начинающих в ИБ: без модели OSI ты слеп».

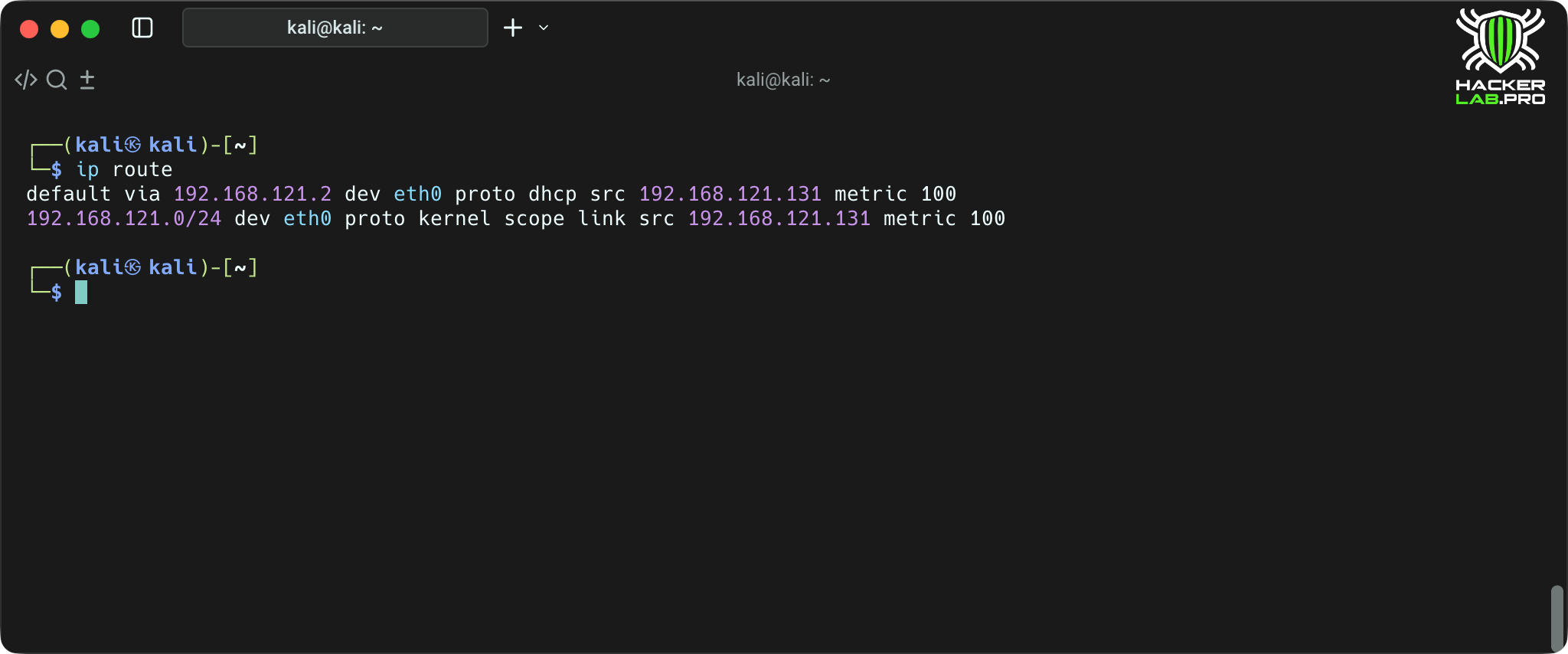

ip route

Что делает: показывает таблицу маршрутизации (куда уходит трафик по умолчанию).

Почему важно: понять, через какой шлюз идёт трафик и как устроена маршрутизация.

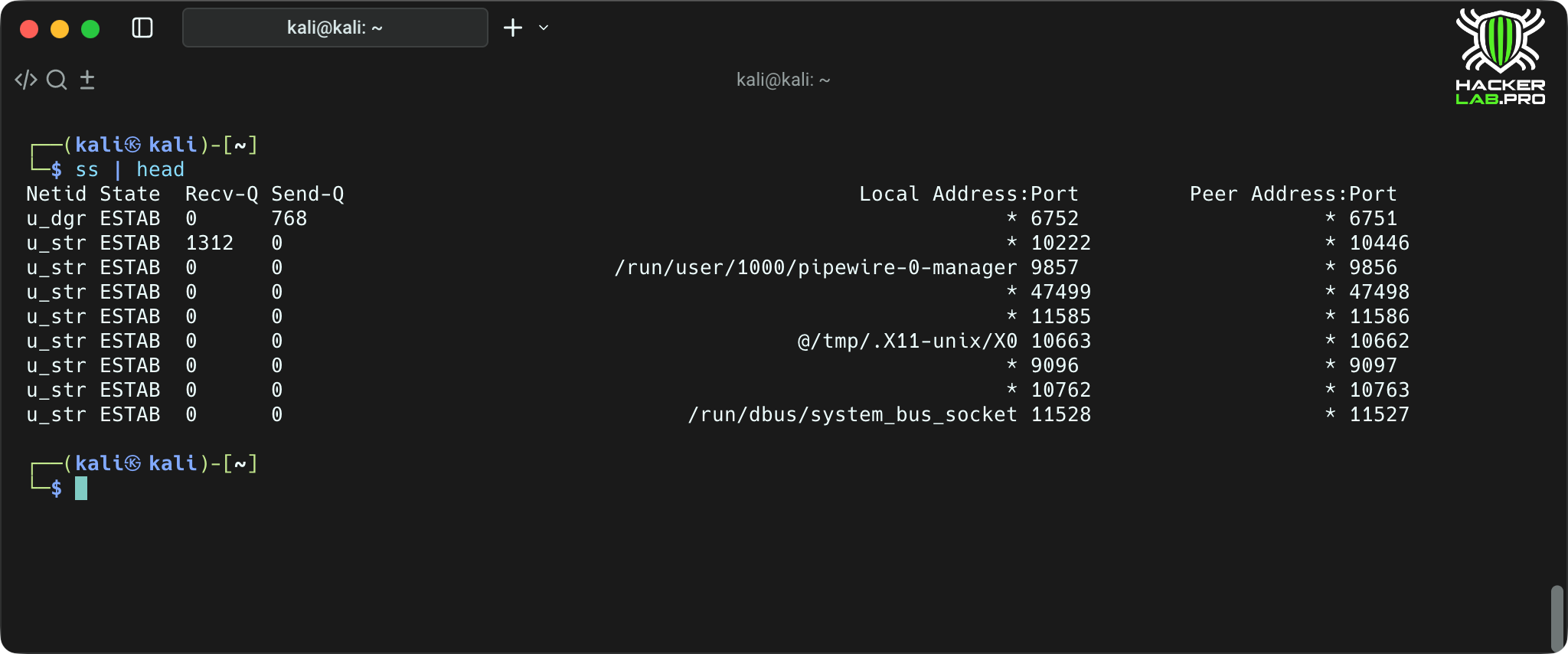

ss

Что делает: показывает сокеты (замена netstat).

Почему важно: увидеть прослушиваемые порты и активные соединения с PID процессов.

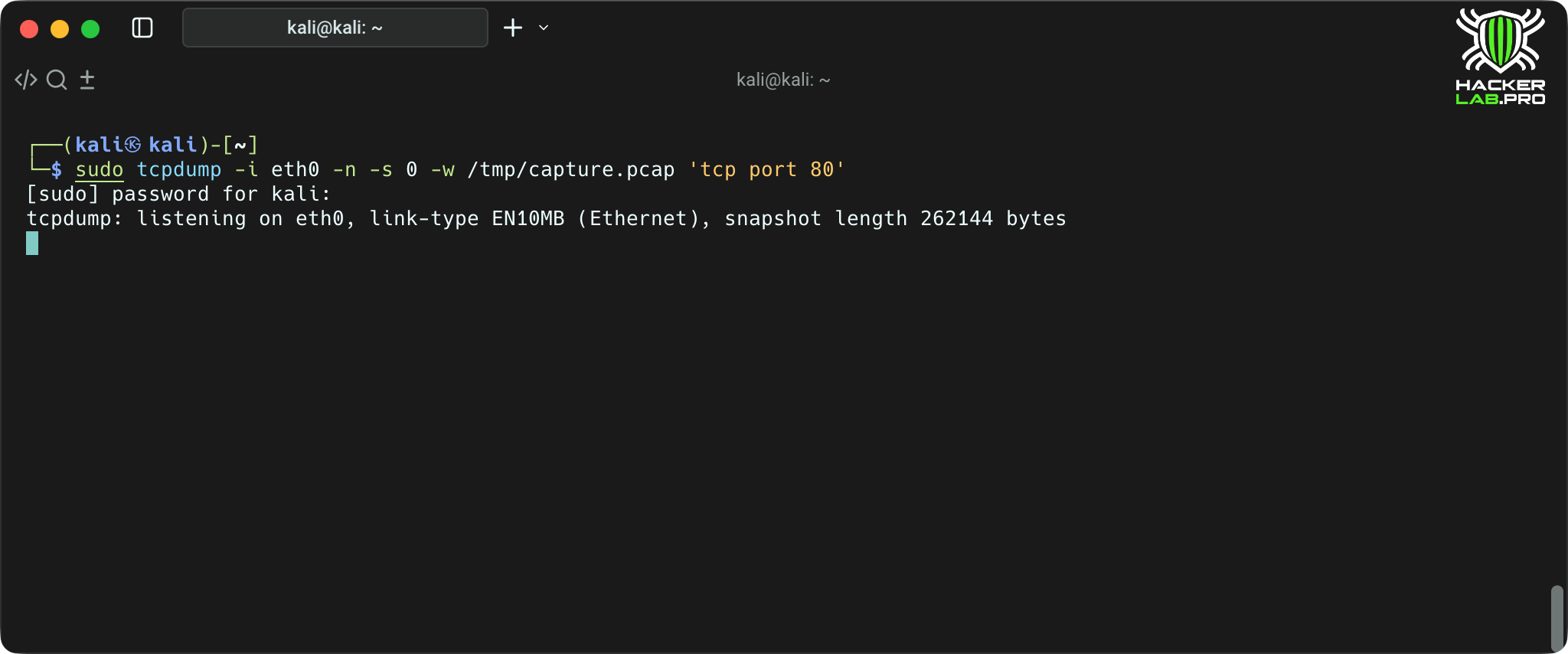

tcpdump

Что делает: перехватывает пакеты по BPF-фильтру и записывает в pcap.

Почему важно: необходимость детального анализа сетевого трафика.

Советы: -s 0 — захват полных пакетов; фильтруй по host/port, чтобы не создавать гигабайтные дампы.

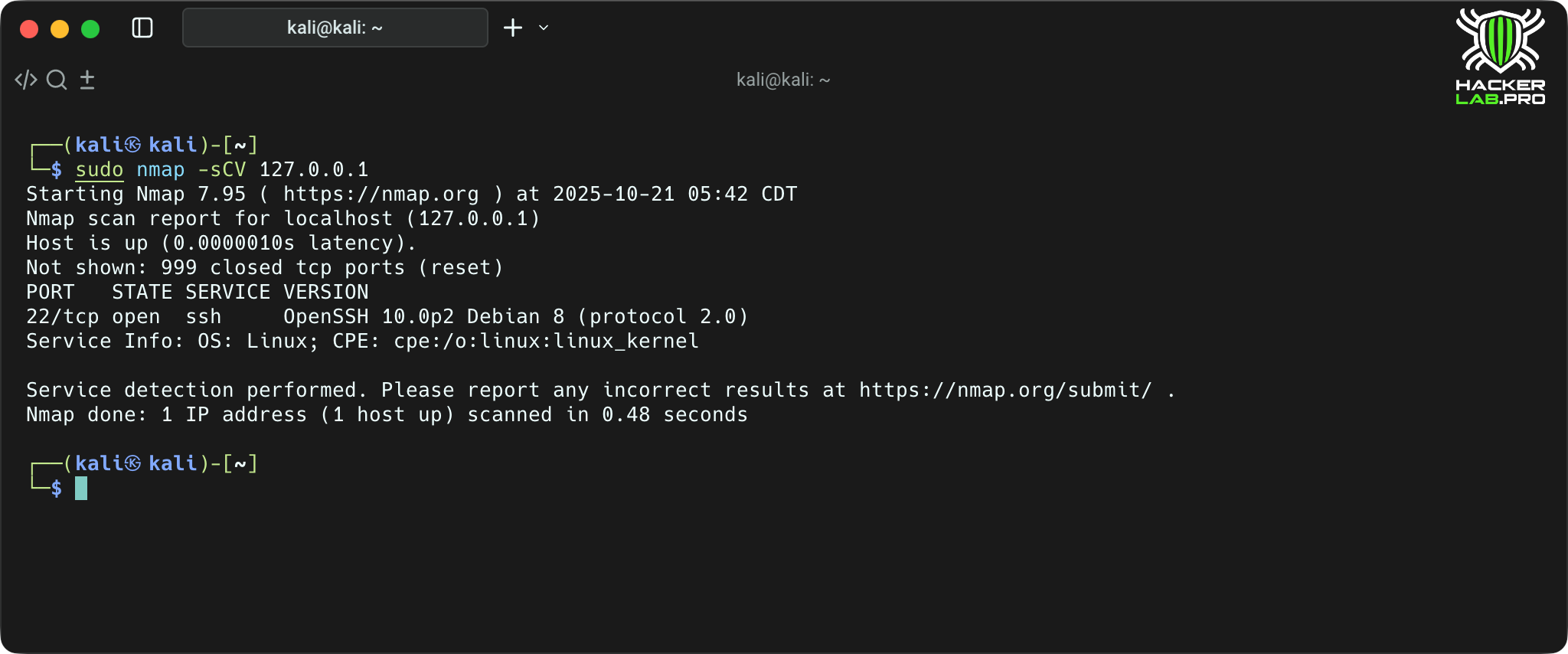

nmap

Что делает: сканирует порты и определяет сервисы/версии.

Почему важно: первичная разведка удалённого хоста (с разрешением и правом на сканирование).

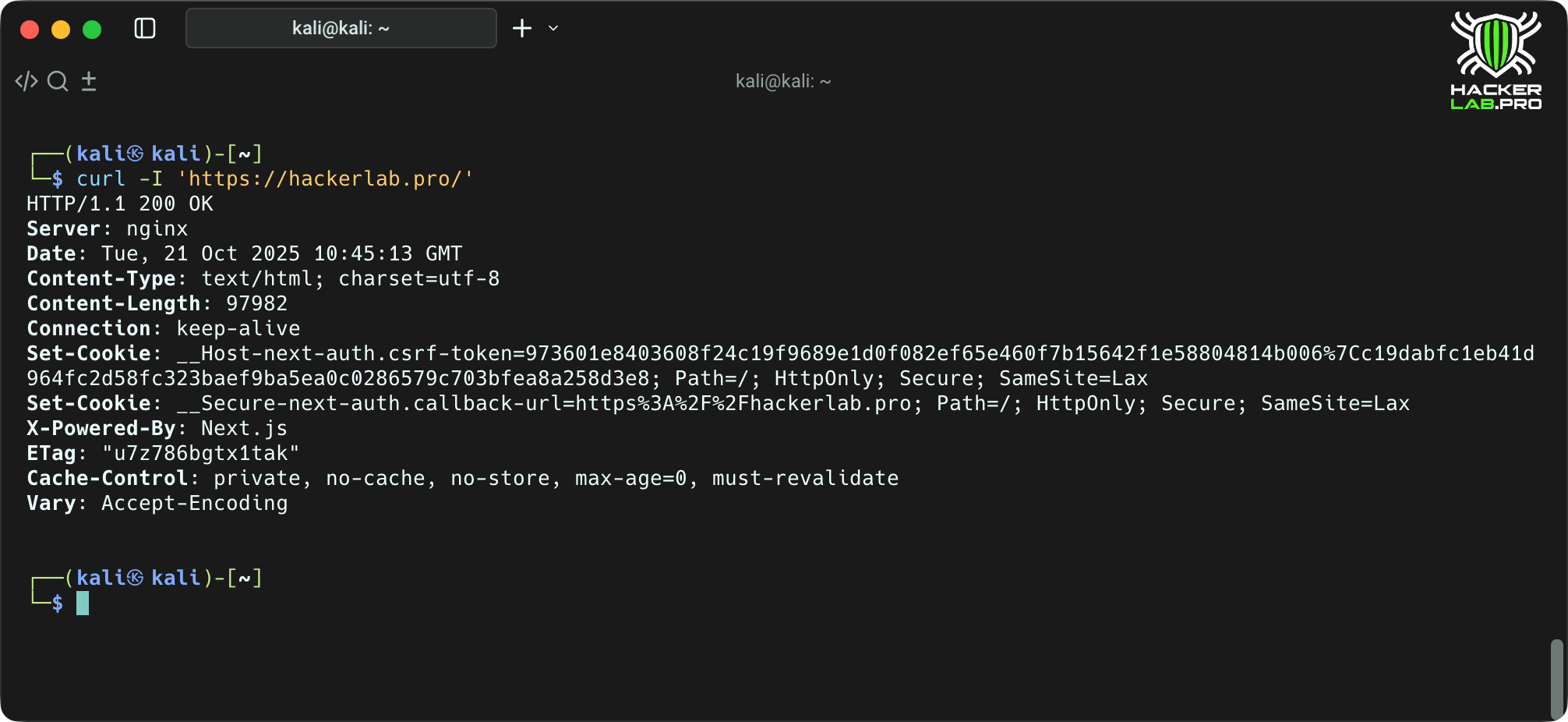

curl / wget

Что делает: клиенты для HTTP(S). curl — гибкий инструмент для запросов, wget — удобен для скачивания/зеркалирования.

Почему важно: тестировать веб-сервисы, получать заголовки и отправлять данные.

5. Логи и systemd

В логах — правда. Даже если что-то пошло не так, следы почти всегда остаются в /var/log или journalctl. Умение читать и фильтровать системные логи — это как умение расшифровывать чёрный ящик: без него невозможно понять, что действительно произошло. А systemd — это нервная система, через которую можно управлять процессами и сервисами всего хоста.

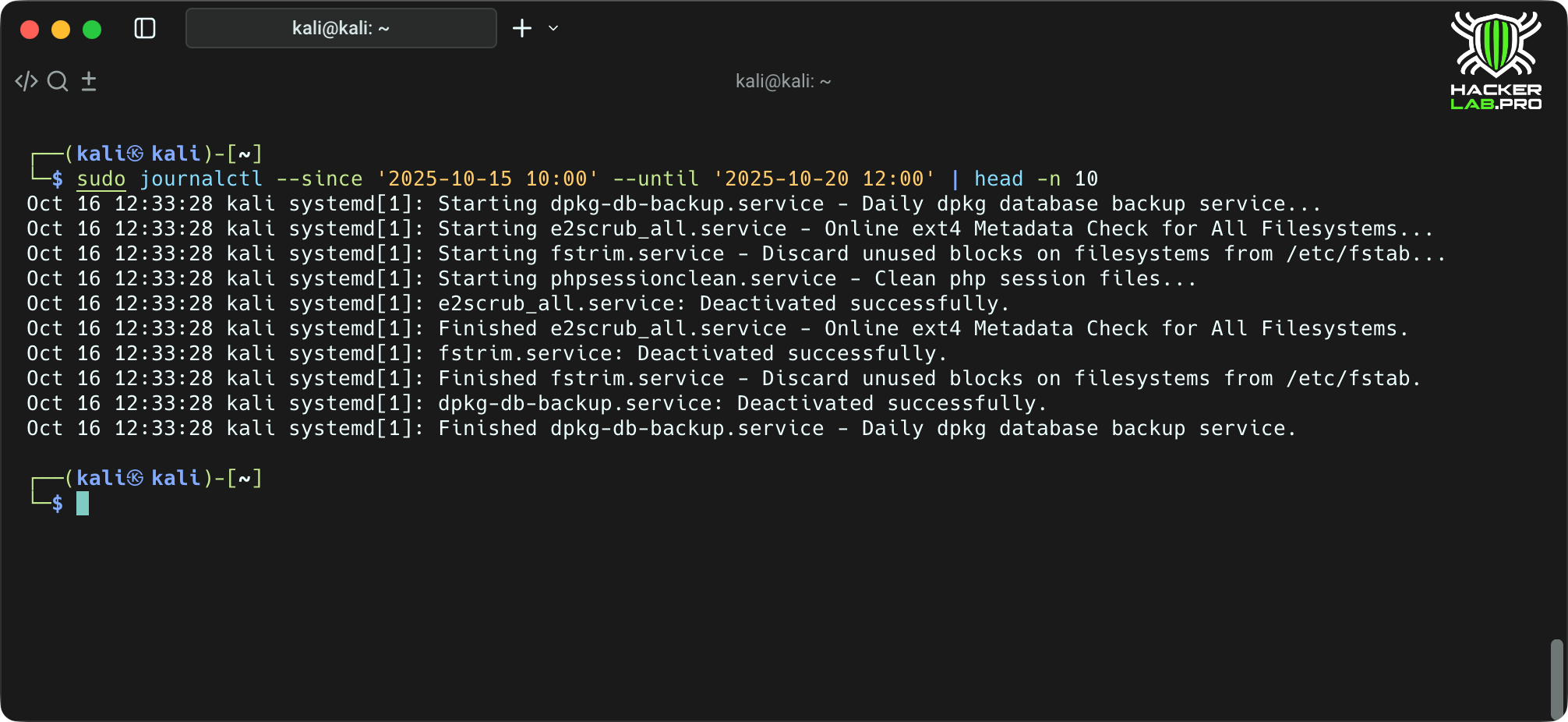

journalctl

Что делает: читает системный журнал systemd-journald.

Почему важно: большинство современных систем хранит логи в journal — фильтрация и поиск упрощены.

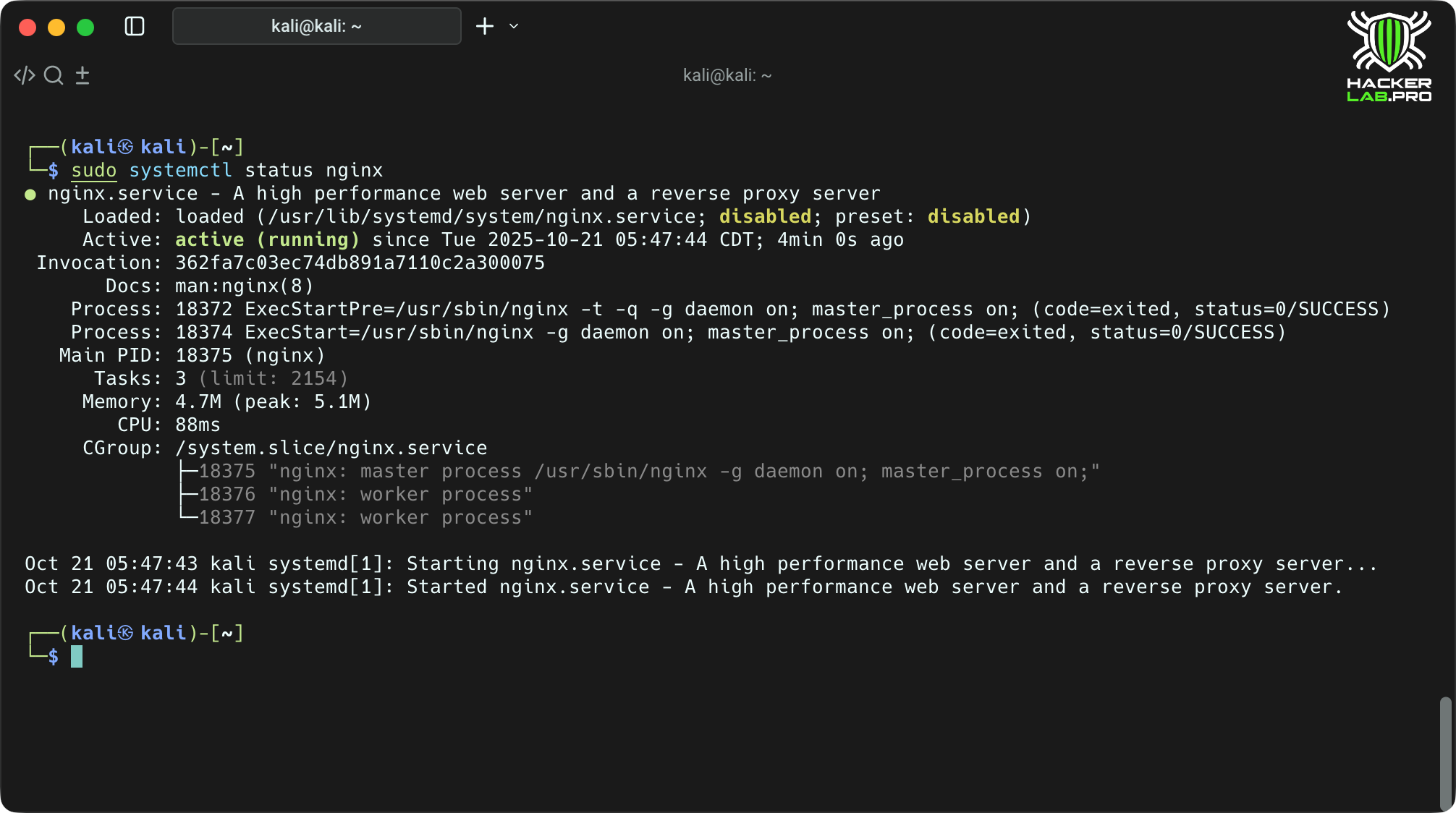

systemctl

Что делает: управление systemd-юнитами (старт/стоп/статус/включение при загрузке).

Почему важно: управление сервисами и их диагностика — обязательная часть работы с сервером.

6. Быстрая диагностика системы

Когда что-то ломается — не спеши перезапускать. Linux даёт всё, чтобы разобраться, что происходит под капотом: кто съел память, куда пропало место, почему система ведёт себя странно. Эти команды — набор инструментов полевого инженера, с помощью которых можно быстро оценить состояние любой машины.

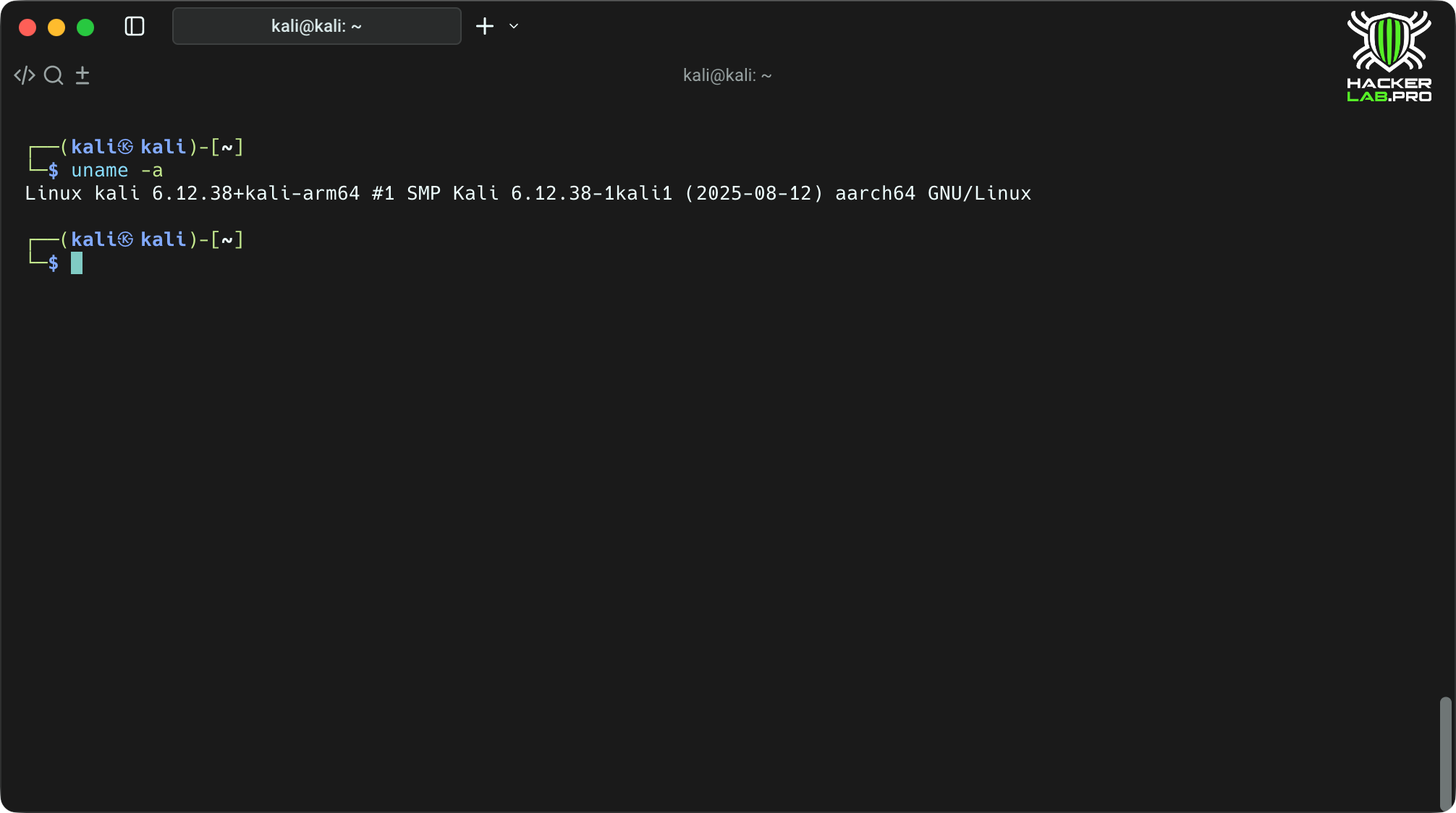

uname -a

Что делает: показывает информацию о ядре и архитектуре.

Почему важно: понять, какая версия ядра и сборка используются.

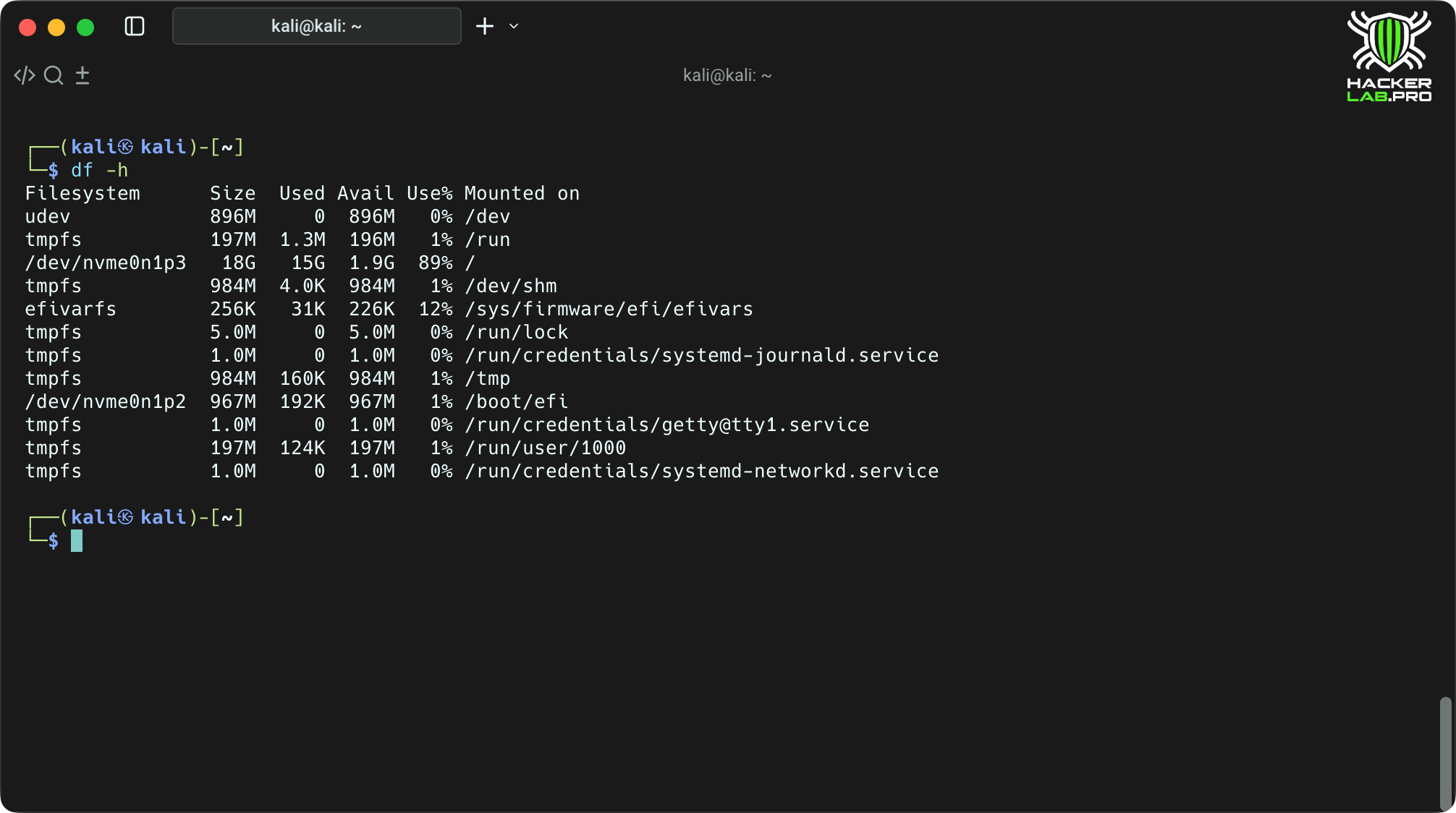

df -h / du -sh

Что делает: df -h — свободное/занятое место по файловым системам; du -sh — размер директории.

Почему важно: при нехватке места это первые команды, которые помогают найти проблему.

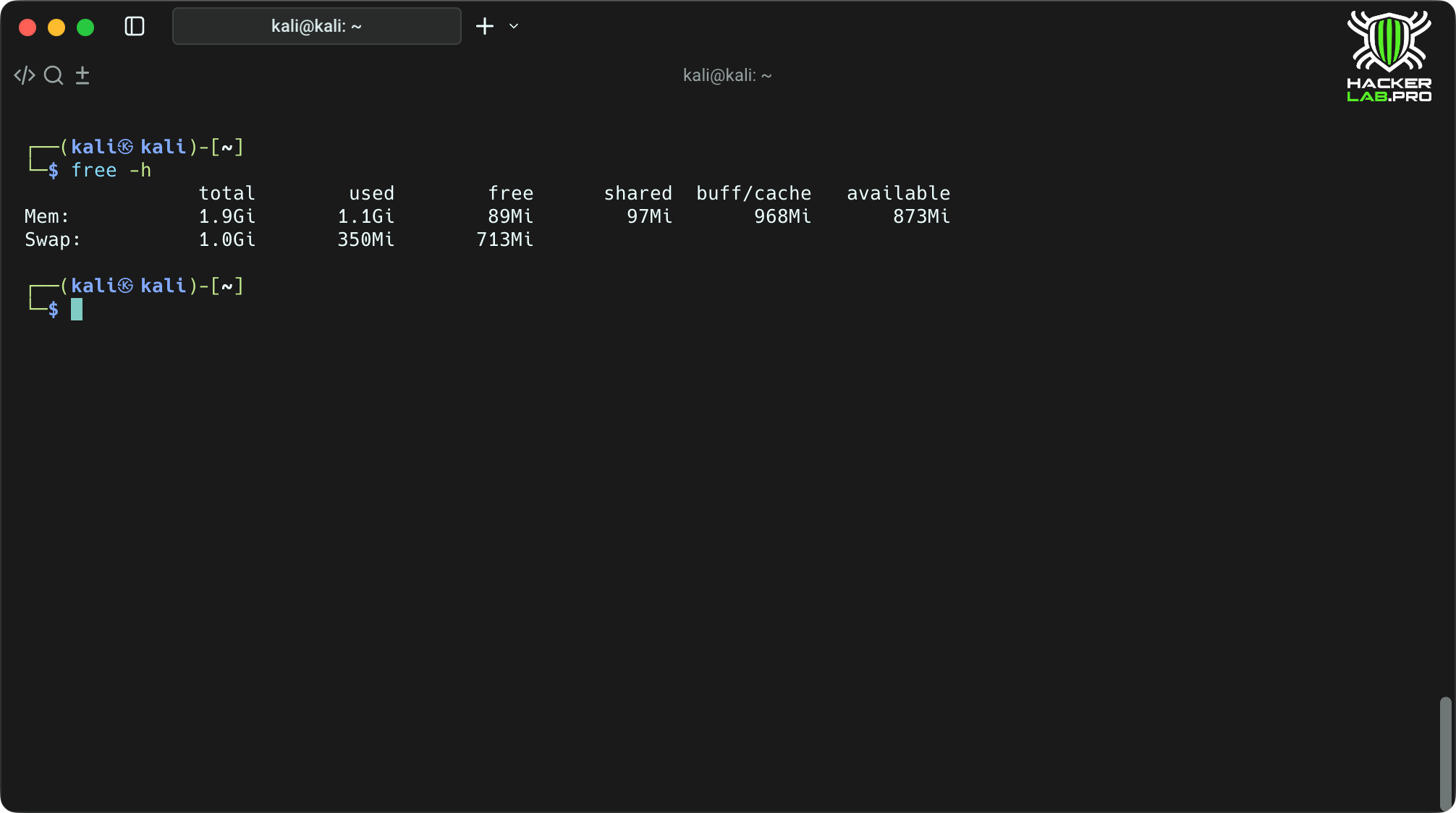

free -h

Что делает: показывает использование памяти и swap.

Почему важно: оценить нагрузку по памяти и возможные утечки.

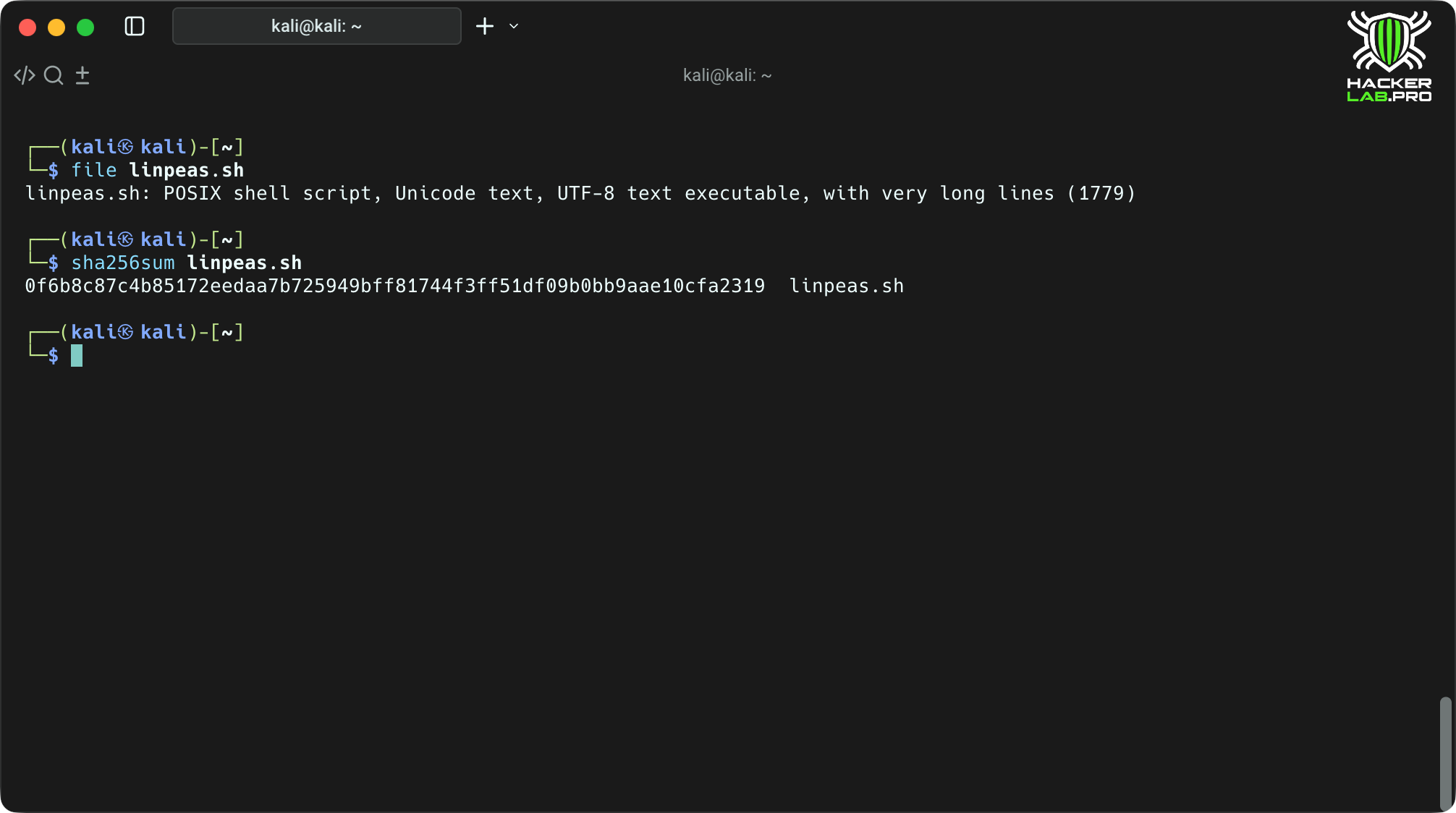

file / md5sum / sha256sum

Что делает: file — определяет тип файла по сигнатуре; md5sum/sha256sum — контрольные суммы.

Почему важно: проверить целостность загрузок и определить неизвестные бинарные файлы.

Заключение

Linux — это не просто операционная система.

Это среда, где каждая команда — инструмент, каждая директория — слой информации, а каждый процесс — часть живой системы.

Понимание базовых команд, умение читать логи, управлять процессами и видеть сетевую активность — это основа, без которой невозможно ни исследовать, ни защищать.

Освоив эти приёмы, ты перестаёшь быть «пользователем» и становишься наблюдателем, который видит то, что скрыто от большинства.

Ты можешь разобраться, почему система ведёт себя так, а не иначе; найти источник проблемы, след уязвимости или просто лишний процесс.

Помни, что сила Linux — в прозрачности.

Здесь нет магии — только логика, процессы и файлы.

Чем глубже ты понимаешь систему, тем больше контроль и ответственность получаешь.